Selon une nouvelle étude, SunCrypt, une souche de ransomware qui a infecté plusieurs cibles l’année dernière, pourrait être une version mise à jour du ransomware QNAPCrypt, qui ciblait les systèmes de stockage de fichiers basés sur Linux.

« Alors que les deux ransomwares [families] sont exploités par différents acteurs de la menace sur le dark web, il existe de solides connexions techniques dans la réutilisation du code et les techniques, reliant les deux ransomwares au même auteur, » Laboratoire Intezer Le chercheur Joakim Kennedy a déclaré dans une analyse de malware publiée aujourd’hui révélant les tactiques des attaquants sur le dark web.

Identifié pour la première fois en juillet 2019, QNAPCrypt (ou eCh0raix) est une famille de ransomwares qui cible les périphériques NAS (Network Attached Storage) des sociétés taïwanaises QNAP Systems et Synology. Les appareils ont été compromis en forçant brutalement des informations d’identification faibles et en exploitant des vulnérabilités connues dans le but de chiffrer les fichiers trouvés dans le système.

Le ransomware a depuis été retracé vers un groupe de cybercriminalité russe appelé « FullOfDeep, « avec Intezer fermant autant de 15 campagnes de ransomware en utilisant la variante QNAPCrypt avec des attaques par déni de service ciblant une liste de portefeuilles bitcoin statiques créés dans l’intention expresse d’accepter les paiements de rançon des victimes et de prévenir de futures infections.

SunCrypt, d’autre part, est apparu comme un outil de rançongiciel basé sur Windows écrit à l’origine en Go en octobre 2019, avant d’être porté vers une version C / C ++ à la mi-2020. En plus de voler les données des victimes avant de crypter les fichiers et de menacer de divulgation publique, le groupe a exploité les attaques par déni de service distribué (DDoS) en tant que tactique d’extorsion secondaire faire pression sur les victimes pour qu’elles paient la rançon demandée.

Plus récemment, le ransomware a été déployé pour cibler une société de diagnostic médical basée en Nouvelle-Galles du Sud appelée Imagerie diagnostique PRP le 29 décembre, qui impliquait le vol d’un «petit volume de dossiers de patients» sur deux de ses serveurs de fichiers administratifs.

Bien que les deux familles de ransomwares aient dirigé leurs attaques contre différents systèmes d’exploitation, des rapports sur les connexions de SunCrypt à d’autres groupes de ransomwares ont déjà été spéculés.

En effet, la société d’analyse de chaînes de blocs Chainalysis plus tôt le mois dernier cité un « rapport diffusé en privé » de la société de renseignement sur les menaces Intel 471 qui a affirmé que les représentants de SunCrypt ont décrit leur souche comme une « version réécrite et renommée d’une souche de ransomware » bien connue « . »

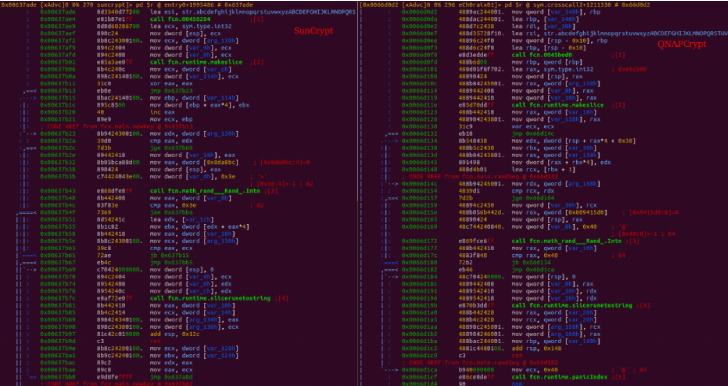

Maintenant, selon l’analyse d’Intezer des binaires SunCrypt Go, non seulement le ransomware partage des fonctions de cryptage similaires avec QNAPCrypt, mais également dans les types de fichiers cryptés et les méthodes utilisées pour générer le mot de passe de cryptage ainsi que pour effectuer des vérifications des paramètres régionaux du système pour déterminer si le la machine en question est située dans un pays interdit.

Il convient également de noter que QNAPCrypt et SunCrypt utilisent le ransomware-as-a-service (RaaS) pour annoncer leurs outils sur des forums clandestins, dans lesquels les affiliés effectuent eux-mêmes les attaques de ransomware et reversent un pourcentage du paiement de chaque victime aux créateurs et administrateurs de la souche.

Compte tenu des chevauchements et des différences de comportement entre les deux groupes, Intezer soupçonne que «le ransomware eCh0raix a été transféré et mis à niveau par les opérateurs SunCrypt».

«Bien que les preuves techniques établissent fortement un lien entre QNAPCrypt et la version antérieure de SunCrypt, il est clair que les deux ransomwares sont exploités par des individus différents», ont conclu les chercheurs.

« Sur la base des données disponibles, il n’est pas possible de relier l’activité entre les deux acteurs sur le forum. Cela suggère que lorsque de nouveaux services malveillants dérivés d’anciens services apparaissent, ils ne sont pas toujours exploités par les mêmes personnes. »