Un acteur de menace persistante avancée (APT) parlant chinois dont le nom de code est MiroirFace a été attribuée à une campagne de harponnage ciblant les établissements politiques japonais.

L’activité, baptisée Opération LibéralFace par ESET, spécifiquement axé sur les membres d’un parti politique sans nom dans le pays dans le but de fournir un implant appelé LODEINFO et un voleur d’informations d’identification jusqu’ici invisible nommé MirrorStealer.

La société slovaque de cybersécurité a déclaré que la campagne avait été lancée un peu plus d’une semaine avant le Élection à la Chambre des conseillers du Japon survenu le 10 juillet 2022.

« LODEINFO a été utilisé pour fournir des logiciels malveillants supplémentaires, exfiltrer les informations d’identification de la victime et voler les documents et les e-mails de la victime », a déclaré Dominik Breitenbacher, chercheur chez ESET. a dit dans un rapport technique publié mercredi.

On dit que MirrorFace partage des chevauchements avec un autre acteur de la menace suivi comme APT10 (alias Bronze Riverside, Cicada, Earth Tengshe, Stone Panda et Potassium) et a une histoire d’entreprises et d’organisations en grève basées au Japon.

En effet, une paire de rapports de Kaspersky en novembre 2022 a lié les infections LODEINFO ciblant les médias, les organisations diplomatiques, gouvernementales et du secteur public et les groupes de réflexion au Japon à Stone Panda.

ESET, cependant, a déclaré qu’il n’avait pas trouvé de preuves pour lier les attaques à un groupe APT précédemment connu, au lieu de le suivre comme une entité autonome. Il a également décrit LODEINFO comme une « porte dérobée phare » exclusivement utilisée par MirrorFace.

Les e-mails de harponnage, envoyés le 29 juin 2022, étaient censés provenir du service des relations publiques du parti politique, exhortant les destinataires à partager les vidéos jointes sur leurs propres profils de réseaux sociaux pour « assurer la victoire » aux élections.

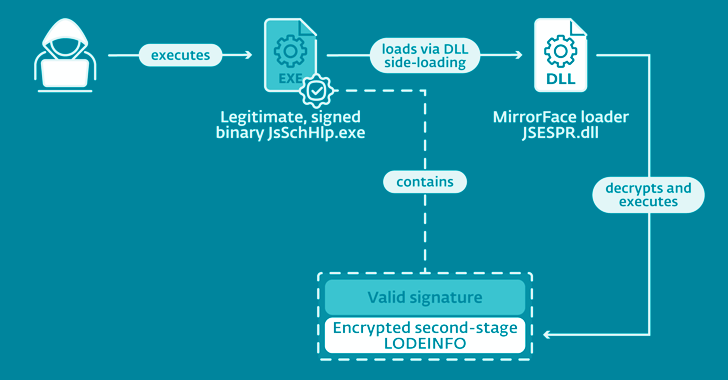

Cependant, les vidéos étaient des archives WinRAR auto-extractibles conçues pour déployer LODEINFO sur la machine compromise, permettant de prendre des captures d’écran, d’enregistrer les frappes au clavier, de tuer les processus, d’exfiltrer les fichiers et d’exécuter des fichiers et des commandes supplémentaires.

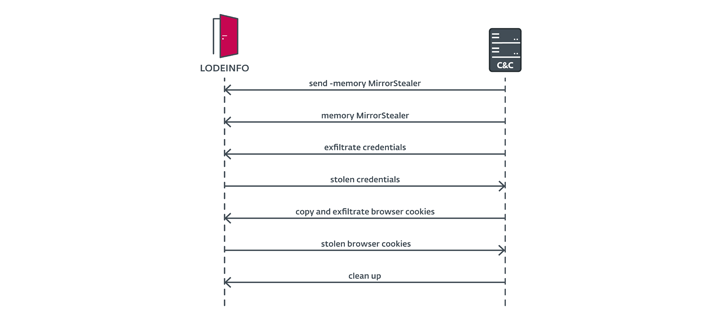

Le capteur d’informations d’identification MirrorStealer, capable de voler les mots de passe des navigateurs et des clients de messagerie comme Becky!, qui est principalement utilisé au Japon, a également été livré.

« Une fois que MirrorStealer a collecté les informations d’identification et les a stockées dans %temp%\31558.txt, l’opérateur a utilisé LODEINFO pour exfiltrer les informations d’identification », a expliqué Breitenbacher, car il « n’a pas la capacité d’exfiltrer les données volées ».

Les attaques ont en outre utilisé un logiciel malveillant LODEINFO de deuxième étape qui permet d’exécuter des fichiers binaires exécutables portables et du shellcode.

« MirrorFace continue de viser des cibles de grande valeur au Japon », a déclaré ESET. « Dans l’opération LiberalFace, il a spécifiquement ciblé des entités politiques en utilisant à son avantage l’élection à venir de la Chambre des conseillers. »