Les chercheurs en cybersécurité ont découvert de nouvelles variantes du malware voleur d’informations ChromeLoader, mettant en évidence son ensemble de fonctionnalités évolutives dans un court laps de temps.

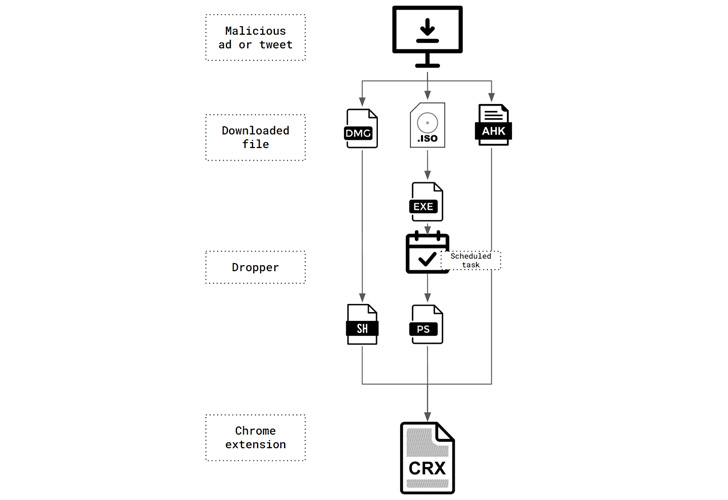

Principalement utilisé pour détourner les recherches de navigateur des victimes et présenter des publicités, ChromeLoader est apparu en janvier 2022 et a été distribué sous la forme de téléchargements de fichiers ISO ou DMG annoncés via des codes QR sur Twitter et des sites de jeux gratuits.

ChromeLoader a également été nommé Choziosi Loader et ChromeBack par la communauté de la cybersécurité au sens large. Ce qui rend l’adware remarquable, c’est qu’il est conçu comme une extension de navigateur par opposition à un exécutable Windows (.exe) ou à une bibliothèque de liens dynamiques (.dll).

En plus de demander des autorisations invasives pour accéder aux données du navigateur et manipuler les requêtes Web, il est également conçu pour capturer les requêtes des moteurs de recherche des utilisateurs sur Google, Yahoo et Bing, permettant ainsi aux acteurs de la menace de récolter leur comportement en ligne.

Alors que la première variante Windows du malware ChromeLoader a été repérée en janvier, une version macOS du malware est apparue en mars pour distribuer l’extension Chrome malveillante (version 6.0) sous la forme de fichiers d’image disque (DMG).

Mais une nouvelle analyse de Palo Alto Networks Unit 42 indique que la première attaque connue impliquant le logiciel malveillant s’est produite en décembre 2021 en utilisant un exécutable compilé par AutoHotKey à la place des fichiers ISO observés ultérieurement.

« Ce malware était un fichier exécutable écrit à l’aide d’AutoHotKey (AHK) – un cadre utilisé pour l’automatisation des scripts », a déclaré Nadav Barak, chercheur à l’Unité 42, ajoutant qu’il était utilisé pour supprimer la « version 1.0 » du module complémentaire du navigateur.

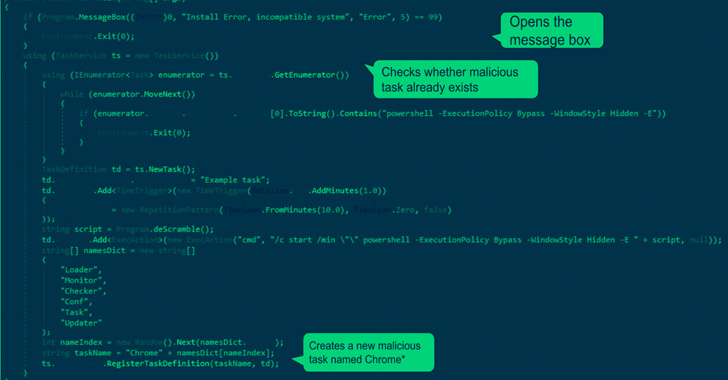

On dit également que cette première version manque de capacités d’obscurcissement, une fonctionnalité qui a été reprise dans les itérations suivantes du malware pour dissimuler son objectif et son code malveillant.

On a également observé en mars 2022 une campagne auparavant non documentée utilisant la version 6.0 de l’extension Chrome et s’appuyant sur une image ISO qui contient un raccourci Windows apparemment bénin, mais, en réalité, agit comme un conduit pour lancer un fichier caché dans l’image montée. qui déploie le malware.

« Ce logiciel malveillant montre à quel point les cybercriminels et les auteurs de logiciels malveillants peuvent être déterminés : en peu de temps, les auteurs de ChromeLoader ont publié plusieurs versions de code différentes, utilisé plusieurs cadres de programmation, des fonctionnalités améliorées, des obfuscateurs avancés, des problèmes résolus et même l’ajout d’une prise en charge inter-OS. ciblant à la fois Windows et macOS », a déclaré Barak.