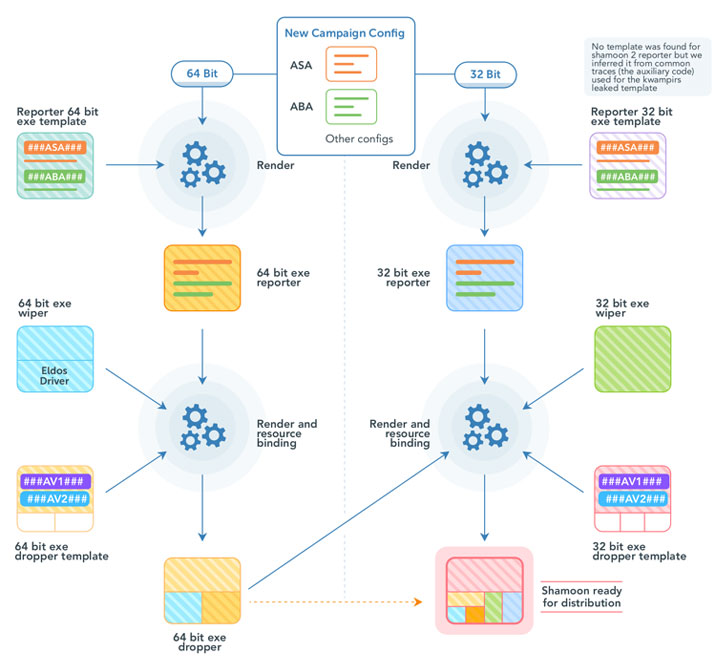

De nouvelles découvertes publiées la semaine dernière montrent le code source et les techniques qui se chevauchent entre les opérateurs de Shamoon et Kwampirsindiquant qu’ils « sont le même groupe ou des collaborateurs très proches ».

« Les preuves de la recherche montrent l’identification de la co-évolution entre les familles de logiciels malveillants Shamoon et Kwampirs au cours de la chronologie connue », Pablo Rincón Crespo de Cylera Labs mentionné.

« Si Kwampirs est basé sur le Shamoon original, et que le code de campagne Shamoon 2 et 3 est basé sur Kwampirs, […] alors les auteurs de Kwampirs seraient potentiellement les mêmes que les auteurs de Shamoon, ou doivent avoir une relation très forte, comme on l’a vu au cours de nombreuses années », a ajouté Rincón Crespo.

Shamoon, également connu sous le nom de DistTrack, fonctionne comme un logiciel malveillant de vol d’informations qui intègre également un composant destructeur qui lui permet d’écraser le Master Boot Record (MBR) avec des données arbitraires afin de rendre la machine infectée inutilisable.

Le malware, développé par l’équipe de piratage éponyme également suivi comme Magic Hound, Timberworm, COBALT GIPSY, a été d’abord documenté par Symantec, propriété de Broadcom, en août 2012. Au moins deux versions mises à jour de Shamoon sont apparues depuis, Shamoon 2 en 2016 et Shamoon 3 en 2018.

En juillet 2021, le gouvernement américain attribué Shamoon comme l’œuvre de Acteurs parrainés par l’État iranienle liant à des cyber-offensives ciblant les systèmes de contrôle industriels.

D’autre part, l’activité d’attaque impliquant le Porte dérobée des Kwampirs a été connecté à un groupe de menaces connu sous le nom d’Orangeworm, Symantec ayant divulgué une campagne d’intrusion visant des entités du secteur de la santé aux États-Unis, en Europe et en Asie.

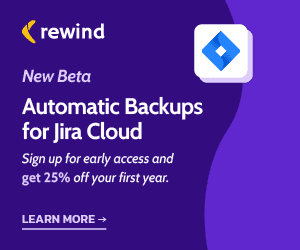

|

| « Kwampirs New Campaign Building Process » expliqué par Cylera |

« Identifié pour la première fois en janvier 2015, Orangeworm a également mené des attaques ciblées contre des organisations d’industries connexes dans le cadre d’une attaque plus large de la chaîne d’approvisionnement afin d’atteindre leurs victimes », a déclaré Symantec. mentionné dans une analyse en avril 2018.

La découverte de la connexion par Cylera Labs découle d’artefacts de logiciels malveillants et de composants auparavant inaperçus, dont l’un serait une version intermédiaire « tremplin ». C’est un compte-gouttes Shamoon mais sans la fonction d’essuie-glace, tout en réutilisant simultanément le même code de chargeur que Kwampirs.

De plus, des similitudes au niveau du code ont été découvertes entre Kwampirs et les versions ultérieures de Shamoon. Cela inclut la fonctionnalité pour récupérer les métadonnées du système, récupérer l’adresse MAC et les informations de disposition du clavier de la victime ainsi que l’utilisation de la même InternetOuvertW API Windows pour créer des requêtes HTTP au serveur de commande et de contrôle (C2).

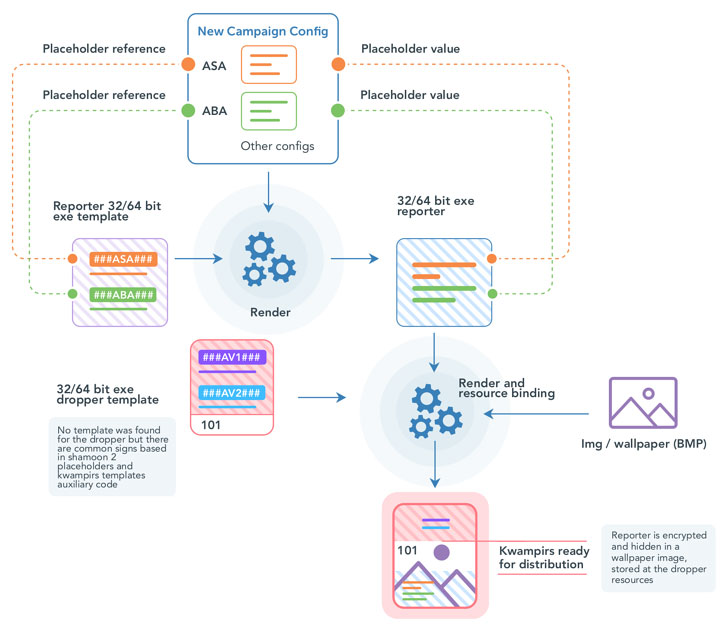

|

| « Processus de création de nouvelles campagnes pour Shamoon 2 » expliqué par Cylera |

Un système de modèle commun est également utilisé pour créer le module de reporter qui héberge les capacités de téléchargement des informations sur l’hôte et de téléchargement de charges utiles supplémentaires à exécuter à partir de leurs serveurs C2, une fonctionnalité qui manquait dans la première version de Shamoon.

En reliant les points disparates, l’enquête a conduit à l’évaluation que Kwampirs est probablement basé sur Shamoon 1 et que Shamoon 2 a hérité une partie de son code de Kwampirs, ce qui implique que les opérateurs des deux logiciels malveillants sont différents sous-groupes d’un parapluie plus large. groupes ou que c’est le travail d’un seul acteur.

Une telle revendication n’est pas sans précédent. Pas plus tard que la semaine dernière, Cisco Talos a détaillé les TTP d’un autre acteur iranien appelé MuddyWater, notant que l’acteur de l’État-nation est un « conglomérat » de plusieurs équipes opérant indépendamment plutôt qu’un seul groupe d’acteurs menaçants.

« Ces conclusions, si elles sont effectivement correctes, redéfiniraient les Kwampirs comme une attaque à grande échelle et pluriannuelle contre les chaînes d’approvisionnement mondiales en soins de santé menée par un acteur étatique étranger », ont conclu les chercheurs.

« Les données recueillies et les systèmes accessibles dans ces campagnes ont un large éventail d’utilisations potentielles, y compris le vol de propriété intellectuelle, la collecte de dossiers médicaux de cibles telles que des dissidents ou des chefs militaires, ou la reconnaissance pour aider à la planification de futures attaques destructrices. »