Des chercheurs en cybersécurité ont démontré une nouvelle technique d’attaque qui permet d’exploiter le composant Bluetooth d’un appareil pour extraire directement les mots de passe du réseau et manipuler le trafic sur une puce Wi-Fi, mettant ainsi des milliards d’appareils électroniques en danger d’attaques furtives.

Les nouvelles attaques agissent contre les « puces combinées », qui sont des puces spécialisées équipées pour gérer différents types de communications sans fil basées sur les ondes radio, telles que le Wi-Fi, le Bluetooth et le LTE.

« Nous fournissons des preuves empiriques que la coexistence, c’est-à-dire la coordination des transmissions sans fil inter-technologies, est une surface d’attaque inexplorée », a déclaré un groupe de chercheurs du Secure Mobile Networking Lab de l’Université technique de Darmstadt et de l’Université de Brescia dans un communiqué. nouveau papier.

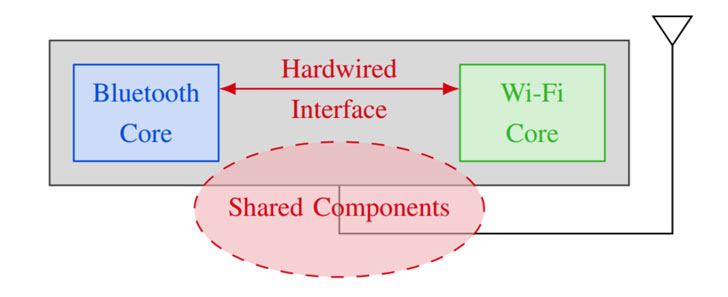

« Au lieu d’escalader directement dans le mobile [operating system], les puces sans fil peuvent élever leurs privilèges vers d’autres puces sans fil en exploitant les mêmes mécanismes qu’elles utilisent pour arbitrer leur accès aux ressources qu’elles partagent, c’est-à-dire l’antenne émettrice et le support sans fil. »

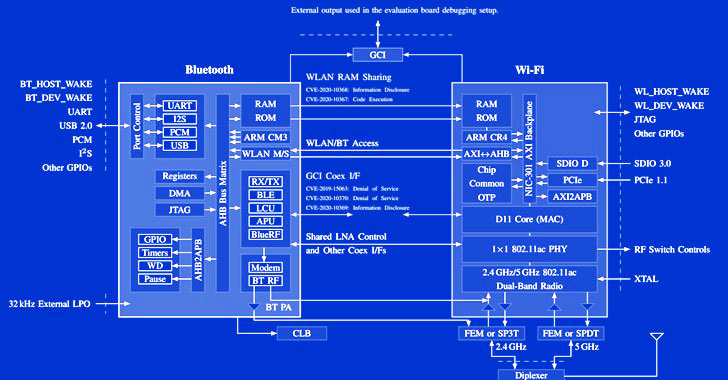

Coexistence fait référence à un mécanisme dans lequel Bluetooth, Wi-Fi et LTE partagent les mêmes composants et ressources, par exemple une antenne ou un spectre sans fil, ce qui nécessite que ces normes de communication coordonnent l’accès au spectre pour éviter les collisions lorsqu’elles fonctionnent sur la même fréquence. Les fournisseurs de chipsets utilisent ce principe pour permettre au Wi-Fi et au Bluetooth de fonctionner pratiquement simultanément.

Bien que ces puces sans fil combinées soient essentielles au partage de spectre hautes performances, les interfaces de coexistence posent également un risque de canal latéral, comme l’ont démontré le même groupe de chercheurs du Conférence de sécurité Black Hat l’année dernière, permettant effectivement à une partie malveillante de glaner des détails à partir d’autres technologies sans fil prises en charge par la puce combo.

Surnommée « Spectra », la classe de vulnérabilité mise sur le fait que les transmissions se produisent dans le même spectre et que les puces sans fil doivent arbitrer l’accès au canal. Cela brise la séparation entre Wi-Fi et Bluetooth pour entraîner un déni de service sur l’accès au spectre, la divulgation d’informations et même permettre des escalades latérales de privilèges d’une puce Bluetooth à l’exécution de code sur une puce Wi-Fi.

« La puce Wi-Fi crypte le trafic réseau et détient les informations d’identification Wi-Fi actuelles, fournissant ainsi à l’attaquant des informations supplémentaires », ont déclaré les chercheurs. « De plus, un attaquant peut exécuter du code sur une puce Wi-Fi même si elle n’est pas connectée à un réseau sans fil. »

De plus, les chercheurs ont découvert qu’il était possible pour un adversaire contrôlant le cœur Wi-Fi d’observer les paquets Bluetooth, ce qui, à son tour, permet de déterminer les temps de frappe sur les claviers Bluetooth, accordant finalement à l’attaquant la possibilité de reconstruire le texte saisi à l’aide du clavier.

Certains des scénarios d’attaque ont été signalés pour la première fois aux fournisseurs concernés dès août 2019, mais les failles de coexistence n’ont toujours pas été corrigées sur les SoC Broadcom à ce jour.

« En novembre 2021, plus de deux ans après avoir signalé le premier bogue de coexistence, les attaques de coexistence, y compris l’exécution de code, fonctionnent toujours sur des puces Broadcom à jour », ont déclaré les universitaires. « Cela montre à quel point ces problèmes sont difficiles à résoudre dans la pratique. »

Pour minimiser le risque de telles attaques sans fil, il est recommandé aux utilisateurs de supprimer les couplages Bluetooth inutiles, de supprimer les réseaux Wi-Fi inutilisés et de restreindre l’utilisation du cellulaire au lieu du Wi-Fi dans les espaces publics.

« Les forfaits de données cellulaires sont devenus plus abordables au cours des dernières années et la couverture du réseau cellulaire a augmenté », ont conclu les chercheurs. « La désactivation du Wi-Fi par défaut et son activation uniquement lors de l’utilisation de réseaux de confiance peuvent être considérées comme une bonne pratique de sécurité, même si elles sont lourdes. »