Une vulnérabilité récemment révélée affectant les processeurs Intel pourrait être exploitée par un adversaire pour accéder à des informations sensibles stockées dans des enclaves et même exécuter du code arbitraire sur des systèmes vulnérables.

La vulnérabilité (CVE-2021-0186, score CVSS : 8,2) a été découvert par un groupe d’universitaires de l’ETH Zurich, de l’Université nationale de Singapour et de l’Université nationale chinoise de technologie de la défense début mai 2021, qui l’ont utilisé pour organiser une attaque de divulgation de données confidentielles appelée « SmashEx » qui peut corrompre les données privées hébergées dans l’enclave et briser son intégrité.

Introduit avec les processeurs Skylake d’Intel, SGX (abréviation de Software Guard eXtensions) permet aux développeurs d’exécuter des modules d’application sélectionnés dans un compartiment de mémoire sécurisé complètement isolé, appelé enclave ou Trusted Execution Environment (TEE), conçu pour être protégé des processus. s’exécutant à des niveaux de privilèges plus élevés comme le système d’exploitation. SGX garantit la sécurité des données même si le système d’exploitation d’un ordinateur a été altéré ou fait l’objet d’attaques.

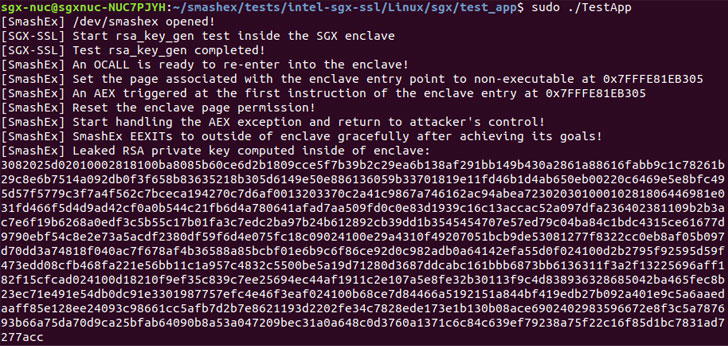

« Pour un fonctionnement normal, la conception SGX permet au système d’exploitation d’interrompre à tout moment l’exécution de l’enclave via des exceptions matérielles configurables », ont souligné les chercheurs. « Cette fonctionnalité permet aux environnements d’exécution d’enclave (par exemple, Intel SGX SDK et Microsoft Open Enclave) de prendre en charge la gestion des exceptions ou des signaux dans l’enclave, mais elle ouvre également les enclaves aux bogues de réentrée. SmashEx est une attaque qui exploite les SDK d’enclave qui ne gérer avec soin la rentrée dans leur traitement exceptionnel en toute sécurité. »

Il convient de noter qu’une enclave peut également avoir des appels externes, ou APPELS, qui permettent aux fonctions d’enclave d’appeler l’application non fiable, puis de revenir à l’enclave. Mais lorsque l’enclave gère également les exceptions dans l’enclave (par exemple, interruption du temporisateur ou division par zéro), la vulnérabilité fournit une brève fenêtre pour qu’un attaquant local détourne le flux de contrôle de l’exécution en injectant une exception asynchrone immédiatement après l’enclave est saisi.

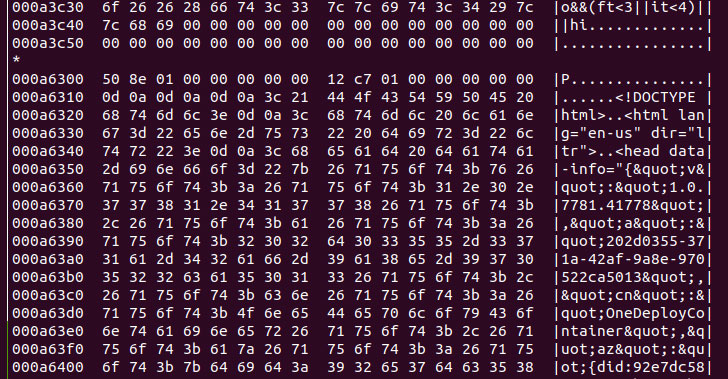

Armé de cette capacité, l’adversaire peut alors corrompre la mémoire de l’enclave pour divulguer des données sensibles telles que des clés privées RSA ou exécuter un code malveillant.

Étant donné que SmashEx affecte les environnements d’exécution qui prennent en charge la gestion des exceptions en enclave, les chercheurs ont noté que « ce flux de retour OCALL et le flux de gestion des exceptions doivent être écrits avec soin pour s’assurer qu’ils s’entrelacent en toute sécurité » et que « lorsque le flux de retour OCALL est interrompu, l’enclave doit être dans un état cohérent pour que le flux de gestion des exceptions progresse correctement, et lorsque le flux de gestion des exceptions se termine, l’état de l’enclave doit également être prêt pour la reprise de l’enclave. »

Intel a depuis publié des mises à jour logicielles pour atténuer cette vulnérabilité avec les versions 2.13 et 2.14 du SDK SGX pour Windows et Linux respectivement. Microsoft, pour sa part, adressé le problème (CVE-2021-33767) dans ses mises à jour du Patch Tuesday de juillet 2021 avec Open Enclave version 0.17.1 du SDK. L’équipe de recherche résultats devraient être présentés le mois prochain lors de la conférence ACM sur la sécurité informatique et des communications.

« La gestion des exceptions asynchrone est une fonctionnalité courante pour les applications du monde réel d’aujourd’hui, qui utilisent de plus en plus des enclaves », ont déclaré les chercheurs, ajoutant que la recherche souligne « l’importance de fournir des garanties d’atomicité à l’interface OS-enclave pour de telles exceptions ».