La souche de ransomware basée sur Linux récemment découverte, connue sous le nom de Cheerscrypt, a été attribuée à un groupe de cyberespionnage chinois connu pour exploiter des programmes de ransomware de courte durée.

La société de cybersécurité Sygnia a attribué les attaques à un acteur menaçant qu’elle suit sous le nom d’Emperor Dragonfly, également connu sous le nom de Bronze Starlight (Secureworks) et DEV-0401 (Microsoft).

« Emperor Dragonfly a déployé des outils open source écrits par des développeurs chinois pour des utilisateurs chinois », a déclaré la société dans un communiqué. rapport partagé avec The Hacker News. « Cela renforce les affirmations selon lesquelles les opérateurs de rançongiciels ‘Emperor Dragonfly’ sont basés en Chine. »

L’utilisation de Cheerscrypt est le dernier ajout à une longue liste de familles de ransomwares précédemment déployées par le groupe en un peu plus d’un an, notamment LockFile, Atom Silo, Rook, Night Sky, Pandora et LockBit 2.0.

Secureworks, dans son profil du groupe, c’est noté « Il est plausible que Bronze Starlight déploie un ransomware comme écran de fumée plutôt que pour un gain financier, avec la motivation sous-jacente de voler la propriété intellectuelle ou de mener de l’espionnage. »

Cheerscrypt était d’abord documenté par Trend Micro en mai 2022, appelant ses capacités à cibler les serveurs VMware ESXi dans le cadre d’une tactique éprouvée appelée double extorsion pour contraindre ses victimes à payer la rançon ou risquer d’être exposées aux données.

Il s’est également revendiqué pro-ukrainien, affichant un « Gloire à l’Ukraine! » message sur leur site de fuite de données sur le dark web.

Fait intéressant, les partages du ransomware chevauchent la version Linux du ransomware Babuk, dont le code source a été divulgué en septembre 2021 et qui constitue également la base des familles Rook, Night Sky et Pandora de l’Empereur Dragonfly.

Le modus operandi de l’acteur menaçant se distingue en outre par sa gestion de toutes les étapes du cycle de vie de l’attaque par ransomware, depuis l’accès initial jusqu’au déploiement du ransomware, sans dépendre des affiliés et des courtiers d’accès. Microsoft a décrit DEV-0401 comme un acteur « loup solitaire ».

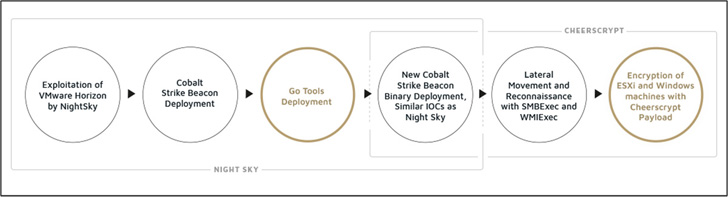

Les chaînes d’infection observées à ce jour ont utilisé la vulnérabilité critique Log4Shell dans la bibliothèque Apache Log4j pour compromettre les serveurs VMware Horizon afin de supprimer une charge utile PowerShell capable de fournir une balise Cobalt Strike chiffrée.

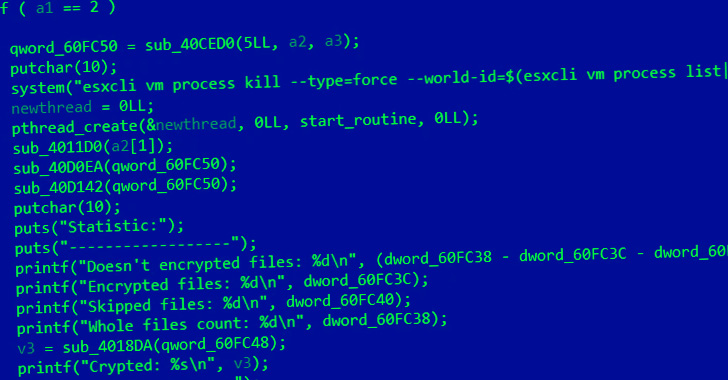

Sygnia a déclaré avoir également découvert trois outils supplémentaires basés sur Go déployés en tandem avec la balise : un enregistreur de frappe qui exporte les frappes enregistrées vers Alibaba Cloud, un utilitaire de proxy Internet appelé ioxet un logiciel de tunnellisation appelé NPS.

Les liens de Cheerscrypt avec les similitudes de l’empereur Dragonfly dans les vecteurs d’accès initiaux, les techniques de mouvement latéral et le déploiement de la balise cryptée Cobalt Strike via Chargement latéral de DLL.

« Emperor Dragonfly est un opérateur de ransomware basé en Chine, ce qui en fait une rareté dans le paysage des menaces d’aujourd’hui », ont déclaré les chercheurs, ajoutant qu' »un seul acteur de la menace a mené toute l’opération ».