La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis met en garde contre une poignée de vulnérabilités de sécurité non corrigées dans MiCODUS MV720 Les trackers du système de positionnement global (GPS) installés dans plus de 1,5 million de véhicules pourraient entraîner une interruption à distance des opérations critiques.

« L’exploitation réussie de ces vulnérabilités peut permettre à un acteur distant d’exploiter l’accès et de prendre le contrôle du traqueur du système de positionnement global », CISA a dit. « Ces vulnérabilités pourraient avoir un impact sur l’accès à l’approvisionnement en carburant d’un véhicule, au contrôle du véhicule ou permettre la surveillance de l’emplacement des véhicules dans lesquels l’appareil est installé. »

Disponibles à la vente pour 20 $ et fabriqués par la société chinoise MiCODUS, les dispositifs de suivi de la société sont utilisés par de grandes organisations dans 169 pays couvrant les secteurs de l’aérospatiale, de l’énergie, de l’ingénierie, du gouvernement, de la fabrication, des centrales nucléaires et du transport maritime.

Les principaux pays comptant le plus d’utilisateurs sont le Chili, l’Australie, le Mexique, l’Ukraine, la Russie, le Maroc, le Venezuela, le Brésil, la Pologne, l’Italie, l’Indonésie, l’Ouzbékistan et l’Afrique du Sud.

Les problèmes, qui ont été identifiés au cours d’un audit de sécurité par BitSight, pourraient également être potentiellement abusés pour suivre des individus à leur insu, désactiver des véhicules et même poser des implications pour la sécurité nationale à la lumière du fait que les militaires et les forces de l’ordre utilisent le trackers pour une surveillance en temps réel.

« Un adversaire d’un État-nation pourrait potentiellement exploiter les vulnérabilités du tracker pour recueillir des renseignements sur les mouvements liés à l’armée, y compris les routes d’approvisionnement, les mouvements de troupes réguliers et les patrouilles récurrentes », ont déclaré des chercheurs de BitSight. souligné.

La liste des failles qui ont été divulguées à MiCODUS en septembre 2021 est ci-dessous –

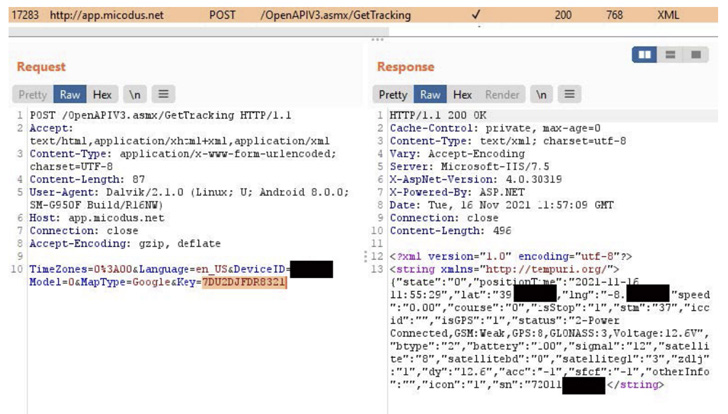

- CVE-2022-2107 (Score CVSS : 9,8) – Utilisation d’un mot de passe principal codé en dur qui pourrait permettre à un attaquant non authentifié de mener des attaques Adversary-in-the-middle (AitM) et de prendre le contrôle du tracker.

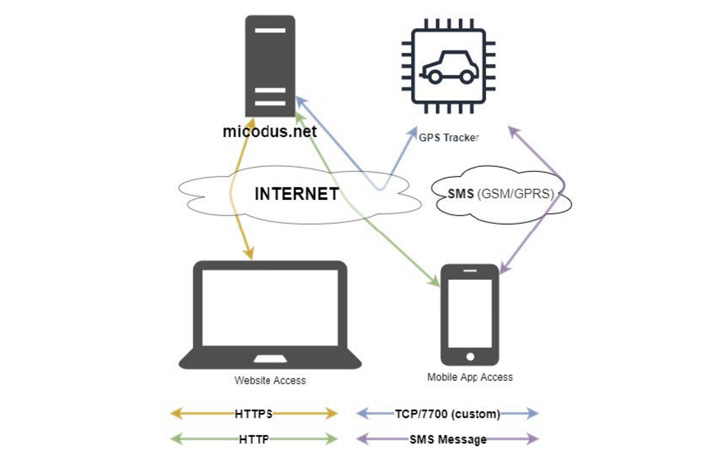

- CVE-2022-2141 (Score CVSS : 9,8) – Schéma d’authentification brisé dans le serveur API qui permet à un attaquant de contrôler tout le trafic entre le traceur GPS et le serveur d’origine et d’en prendre le contrôle.

- Aucun CVE attribué (Score CVSS : 8,1) – Utilisation d’un mot de passe par défaut préconfiguré « 123456 » qui permet aux attaquants d’accéder à n’importe quel traceur GPS au hasard.

- CVE-2022-2199 (Score CVSS : 7,5) – Une vulnérabilité de script intersite (XSS) reflétée dans le serveur Web qui pourrait entraîner l’exécution de code JavaScript arbitraire dans le navigateur Web.

- CVE-2022-34150 (Score CVSS : 7,1) – Une vulnérabilité de contrôle d’accès provenant de Insecure Direct Object Reference (IDOR) qui pourrait entraîner l’exposition d’informations sensibles.

- CVE-2022-33944 (Score CVSS : 6,5) – Un cas de vulnérabilité IDOR authentifiée qui pourrait être exploitée pour générer des rapports Excel sur l’activité de l’appareil.

En un mot, les failles pourraient être militarisées pour obtenir l’accès à l’emplacement, aux itinéraires, aux commandes de coupure de carburant ainsi que la possibilité de désarmer diverses fonctionnalités telles que les alarmes.

Mais sans solution de contournement en vue, il est conseillé aux utilisateurs du traceur GPS en question de prendre des mesures pour minimiser l’exposition ou de cesser d’utiliser les appareils et de les désactiver complètement jusqu’à ce qu’un correctif soit mis à disposition par l’entreprise.

« Avoir un tableau de bord centralisé pour surveiller les trackers GPS avec la possibilité d’activer ou de désactiver un véhicule, de surveiller la vitesse, les itinéraires et d’exploiter d’autres fonctionnalités est utile pour de nombreuses personnes et organisations », ont déclaré les chercheurs. « Cependant, une telle fonctionnalité peut introduire de sérieux risques de sécurité. »