Deux nouvelles vulnérabilités de sécurité ont été révélées dans les contrôleurs logiques programmables de Rockwell Automation (automates) et un logiciel de poste de travail d’ingénierie qui pourrait être exploité par un attaquant pour injecter du code malveillant sur les systèmes affectés et modifier furtivement les processus d’automatisation.

Les failles ont le potentiel de perturber les opérations industrielles et de causer des dommages physiques aux usines d’une manière similaire à celle de Stuxnet et des attaques Rogue7, a déclaré la société de sécurité des technologies opérationnelles Claroty.

« La logique programmable et les variables prédéfinies pilotent ces [automation] processus, et les changements apportés à l’un ou l’autre altéreront le fonctionnement normal de l’automate et le processus qu’il gère », Sharon Brizinov de Claroty c’est noté dans un article publié jeudi.

La liste des deux défauts est ci-dessous –

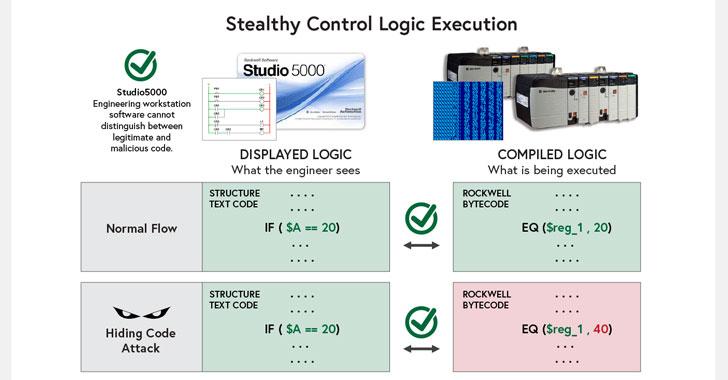

- CVE-2022-1161 (Score CVSS : 10,0) – Une faille exploitable à distance qui permet à un acteur malveillant d’écrire un code de programme « textuel » lisible par l’utilisateur dans un emplacement mémoire séparé du code compilé exécuté (alias bytecode). Le problème réside dans le micrologiciel de l’API exécuté sur les systèmes de commande ControlLogix, CompactLogix et GuardLogix de Rockwell.

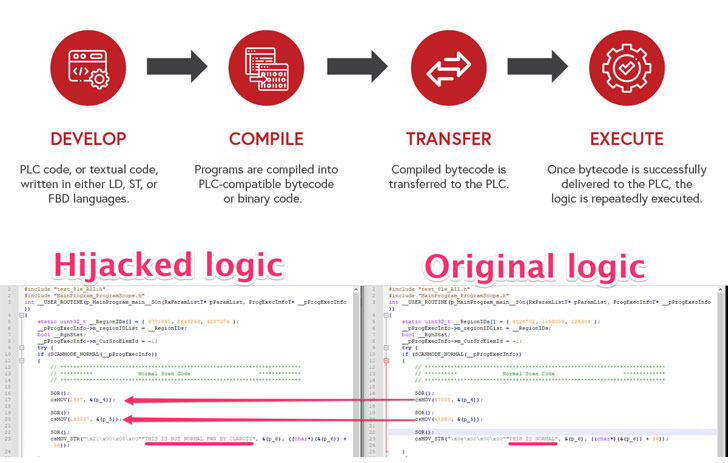

- CVE-2022-1159 (score CVSS : 7,7) – Un attaquant disposant d’un accès administratif à un poste de travail exécutant l’application Studio 5000 Logix Designer peut intercepter le processus de compilation et injecter du code dans le programme utilisateur à l’insu de l’utilisateur.

L’exploitation réussie des défauts pourrait permettre à un attaquant de modifier les programmes utilisateur et de télécharger du code malveillant sur le contrôleur, altérant ainsi le fonctionnement normal de l’automate et permettant l’envoi de commandes malveillantes aux dispositifs physiques contrôlés par le système industriel.

« Le résultat final de l’exploitation des deux vulnérabilités est le même : l’ingénieur pense qu’un code bénin s’exécute sur l’automate ; pendant ce temps, un code complètement différent et potentiellement malveillant est exécuté sur l’automate », a expliqué Brizinov.

La gravité des défauts a également incité une consultatif de la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis qui décrit les mesures d’atténuation que les utilisateurs du matériel et des logiciels concernés peuvent prendre pour une « stratégie complète de défense en profondeur ».