Citrix a émis un avis d’urgence avertissant ses clients d’un problème de sécurité affectant ses périphériques ADC (Application Delivery Controller) NetScaler dont les attaquants abusent pour lancer des attaques par déni de service distribué amplifié (DDoS) contre plusieurs cibles.

« Un attaquant ou des bots peuvent submerger le Citrix ADC [Datagram Transport Layer Security] débit du réseau, ce qui peut entraîner un épuisement de la bande passante sortante, « la société c’est noté. « L’effet de cette attaque semble être plus important sur les connexions avec une bande passante limitée. »

Les ADC sont spécialement conçus appareils de mise en réseau dont la fonction est d’améliorer les performances, la sécurité et la disponibilité des applications fournies sur le Web aux utilisateurs finaux.

Le fournisseur de services de virtualisation de bureau et de réseau a déclaré qu’il surveillait l’incident et continuait d’enquêter sur son impact sur Citrix ADC, ajoutant que «l’attaque est limitée à un petit nombre de clients dans le monde».

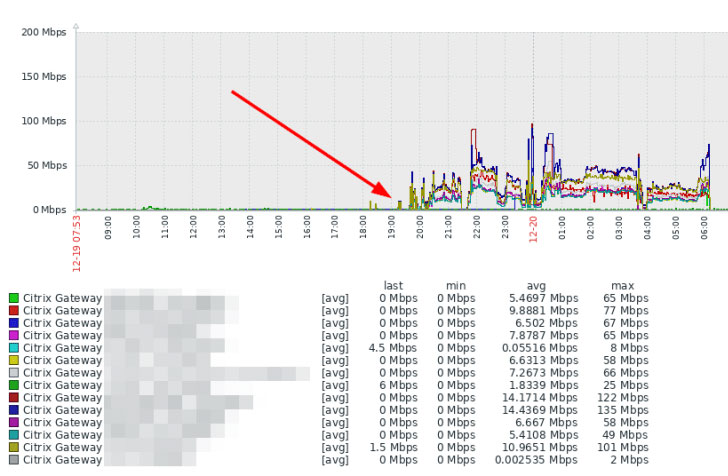

Le problème est apparu après plusieurs rapports faisant état d’une attaque DDoS amplifiée via UDP / 443 contre des périphériques Citrix (NetScaler) Gateway au moins depuis le 19 décembre, selon Marco Hofmann, administrateur informatique d’une société de logiciels allemande ANAXCO GmbH.

Sécurité de la couche de transport de datagramme ou DTLS est basé sur le protocole TLS (Transport Layer Security) qui vise à fournir des communications sécurisées d’une manière conçue pour empêcher les écoutes clandestines, la falsification ou la falsification de messages.

Puisque DTLS utilise le sans connexion Protocole UDP (User Datagram Protocol), il est facile pour un attaquant de usurper un datagramme de paquets IP et inclure une adresse IP source arbitraire.

Ainsi, lorsque le Citrix ADC est inondé d’un flux écrasant de paquets DTLS dont les adresses IP source sont forgées vers une adresse IP victime, les réponses suscitent une sursaturation de la bande passante, créant une condition DDoS.

Citrix travaille actuellement à améliorer DTLS pour éliminer la vulnérabilité à cette attaque, avec un correctif attendu le 12 janvier 2021.

Pour déterminer si un équipement Citrix ADC est ciblé par l’attaque, Cisco recommande de garder un œil sur le volume du trafic sortant en cas d’anomalie ou de pics importants.

Les clients touchés par l’attaque, entre-temps, peuvent désactiver DTLS alors qu’un correctif permanent de Citrix est en attente en exécutant la commande suivante sur Citrix ADC: « set vpn vserver