Les acteurs parrainés par l’État qui travailleraient pour la Russie ciblé le Trésor américain, la National Telecommunications and Information Administration (NTIA) du Département du commerce et d’autres agences gouvernementales surveiller le trafic de messagerie interne dans le cadre d’une vaste campagne de cyberespionnage.

Le Washington Post, citant des sources anonymes, a déclaré que les dernières attaques étaient le travail d’APT29 ou de Cozy Bear, le même groupe de piratage informatique qui aurait orchestré il y a quelques jours une violation de la société de cybersécurité basée aux États-Unis, FireEye, conduisant au vol de son Red Outils de test de pénétration d’équipe.

Le motif et la portée complète de ce que l’intelligence a été compromise restent incertains, mais des signes sont que des adversaires ont falsifié une mise à jour logicielle publiée par le fournisseur d’infrastructure informatique basé au Texas SolarWinds plus tôt cette année pour infiltrer les systèmes des agences gouvernementales ainsi que FireEye et monter un Très sophistiqué attaque de la chaîne d’approvisionnement.

Les produits de mise en réseau et de sécurité de SolarWinds sont utilisés par plus de 300 000 clients dans le monde, y compris les entreprises Fortune 500, les agences gouvernementales et les établissements d’enseignement.

Il dessert également les principales sociétés de télécommunications américaines, les cinq branches de l’armée américaine et d’autres organisations gouvernementales de premier plan telles que le Pentagone, le département d’État, la NASA, la National Security Agency (NSA), le service postal, la NOAA, le ministère de la Justice et le Bureau du président des États-Unis.

Une campagne évasive pour distribuer la porte dérobée SUNBURST

FireEye, qui suit la campagne d’intrusion en cours sous le nom « UNC2452», a déclaré que l’attaque de la chaîne d’approvisionnement tire parti des mises à jour du logiciel d’entreprise SolarWinds Orion trojanized afin de distribuer une porte dérobée appelée SUNBURST.

« Cette campagne a peut-être commencé dès le printemps 2020 et est actuellement en cours », a déclaré FireEye dans une analyse dimanche. «L’activité post-compromis suite à ce compromis sur la chaîne d’approvisionnement a inclus des mouvements latéraux et des vols de données. La campagne est l’œuvre d’un acteur hautement qualifié et l’opération a été menée avec une sécurité opérationnelle significative.

Cette version non fiable du plug-in SolarWinds Orion, en plus de masquer son trafic réseau comme le programme d’amélioration d’Orion (OIP), est censé communiquer via HTTP à des serveurs distants afin de récupérer et d’exécuter des commandes malveillantes («Jobs») qui couvrent la gamme des logiciels espions, y compris celles permettant de transférer des fichiers, d’exécuter des fichiers, de profiler et de redémarrer le système cible et de désactiver le système prestations de service.

Le programme d’amélioration d’Orion ou OIP est principalement utilisé pour collecter des données statistiques de performance et d’utilisation auprès des utilisateurs de SolarWinds à des fins d’amélioration du produit.

De plus, les adresses IP utilisées pour la campagne ont été obscurcies par des serveurs VPN situés dans le même pays que la victime pour échapper à la détection.

Microsoft a également corroboré les résultats dans une analyse distincte, indiquant l’attaque (qu’il appelle « Solorigate« ) a tiré parti de la confiance associée au logiciel SolarWinds pour insérer du code malveillant dans le cadre d’une campagne plus large.

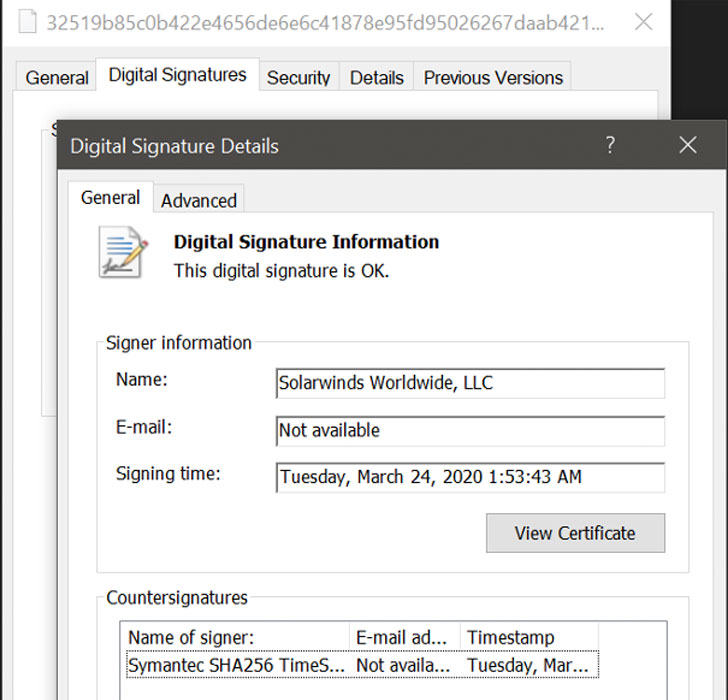

«Une classe de logiciels malveillants a été incluse parmi de nombreuses autres classes légitimes, puis signée avec un certificat légitime», a déclaré le fabricant de Windows. Le binaire résultant comprenait une porte dérobée et était ensuite discrètement distribué dans les organisations ciblées.

SolarWinds publie un avis de sécurité

Dans un avis de sécurité publié par SolarWinds, la société a déclaré que l’attaque ciblait les versions 2019.4 à 2020.2.1 du logiciel SolarWinds Orion Platform qui a été publié entre mars et juin 2020, tout en recommandant aux utilisateurs de mettre à niveau vers Orion Platform version 2020.2.1 HF 1 immédiatement.

La société, qui enquête actuellement sur l’attaque en coordination avec FireEye et le Federal Bureau of Investigation des États-Unis, devrait également publier un correctif supplémentaire, 2020.2.1 HF 2, le 15 décembre, qui remplace le composant compromis et fournit plusieurs sécurité supplémentaires. améliorations.

FireEye a révélé la semaine dernière avoir été victime d’une attaque très sophistiquée d’un gouvernement étranger qui avait compromis ses outils logiciels utilisés pour tester les défenses de ses clients.

Totalisant autant que 60 en nombre, les outils volés de la Red Team sont un mélange d’outils accessibles au public (43%), de versions modifiées d’outils accessibles au public (17%) et de ceux qui ont été développés en interne (40%).

En outre, le vol comprend également des charges utiles d’exploitation qui exploitent des vulnérabilités critiques dans Pulse Secure SSL VPN (CVE-2019-11510), Microsoft Active Directory (CVE-2020-1472), Zoho ManageEngine Desktop Central (CVE-2020-10189) et Windows Services de bureau à distance (CVE-2019-0708).

La campagne, en fin de compte, semble être une attaque de la chaîne d’approvisionnement à l’échelle mondiale, car FireEye a déclaré avoir détecté cette activité dans plusieurs entités dans le monde, couvrant les entreprises gouvernementales, de conseil, de technologie, de télécommunications et d’extraction en Amérique du Nord, en Europe, en Asie et Moyen-orient.

Les indicateurs de compromis (IoC) et autres signatures d’attaque pertinentes conçues pour contrer SUNBURST sont accessibles ici.