Une semaine après qu’Atlassian a déployé des correctifs pour contenir une faille critique dans son application Questions For Confluence pour Confluence Server et Confluence Data Center, la faille est maintenant exploitée activement dans la nature.

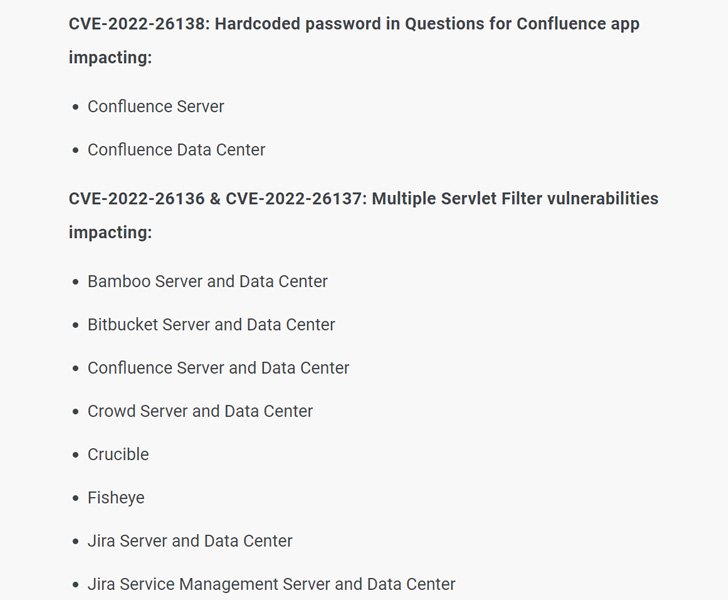

Le bogue en question est CVE-2022-26138, qui concerne l’utilisation d’un mot de passe codé en dur dans l’application qui pourrait être exploité par un attaquant distant non authentifié pour obtenir un accès illimité à toutes les pages de Confluence.

L’exploitation dans le monde réel fait suite à la publication des informations d’identification codées en dur sur Twitter, incitant la société de logiciels australienne à donner la priorité aux correctifs pour atténuer les menaces potentielles ciblant la faille.

« Sans surprise, cela n’a pas pris longtemps […] pour observer l’exploitation une fois les informations d’identification codées en dur publiées, étant donné la valeur élevée de Confluence pour les attaquants qui sautent souvent sur les vulnérabilités de Confluence pour exécuter des attaques de ransomware », Glenn Thorpe, chercheur en sécurité chez Rapid7 a dit.

Il convient de noter que le bogue n’existe que lorsque l’application Questions for Confluence est activée. Cela dit, la désinstallation de l’application Questions for Confluence ne corrige pas la faille, car le compte créé n’est pas automatiquement supprimé après la désinstallation de l’application.

Il est conseillé aux utilisateurs du produit concerné de mettre à jour leurs instances sur site vers les dernières versions (2.7.38 et 3.0.5) dès que possible, ou de prendre des mesures pour désactiver/supprimer le compte.

Le développement arrive également sous le nom de Palo Alto Networks, dans sa Rapport de réponse aux incidents de l’unité 42 2022ont constaté que les acteurs de la menace recherchent les terminaux vulnérables dans les 15 minutes suivant la divulgation publique d’une nouvelle faille de sécurité.