Les chercheurs en cybersécurité ont révélé de nouvelles vulnérabilités de sécurité dans l’éditeur de texte Etherpad (version 1.8.13) qui pourraient potentiellement permettre aux attaquants de détourner des comptes d’administrateur, d’exécuter des commandes système et même de voler des documents sensibles.

Les deux défauts – suivis comme CVE-2021-34816 et CVE-2021-34817 – ont été découverts et signalés le 4 juin par des chercheurs de SonarSource, à la suite de quoi des correctifs ont été expédiés pour ce dernier en version 1.8.14 d’Etherpad sorti le 4 juillet.

Etherpad est une interface collaborative en temps réel qui permet à un document d’être édité simultanément par plusieurs auteurs. C’est une alternative open source à Google Docs qui peut être hébergée sur vos propres serveurs.

« La vulnérabilité XSS permet aux attaquants de s’emparer des utilisateurs d’Etherpad, y compris des administrateurs. Cela peut être utilisé pour voler ou manipuler des données sensibles », Paul Gerste, chercheur en vulnérabilité à SonarSource. mentionné dans un rapport partagé avec The Hacker News.

« La vulnérabilité d’injection d’arguments permet aux attaquants d’exécuter du code arbitraire sur le serveur, ce qui permettrait [them] pour voler, modifier ou supprimer toutes les données, ou pour cibler d’autres systèmes internes accessibles depuis le serveur. »

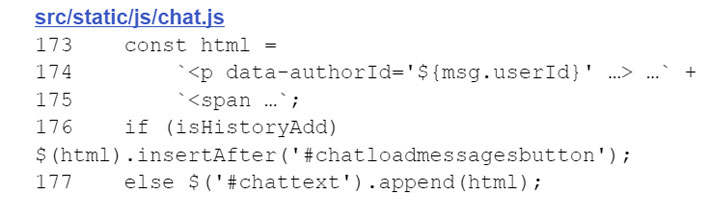

Plus précisément, la vulnérabilité XSS (CVE-2021-34817) réside dans la fonctionnalité de chat offerte par Etherpad, avec le « identifiant d’utilisateur » propriété d’un message de discussion – c’est-à-dire un identifiant unique associé à un auteur de document – rendu sur le front-end sans échapper correctement les caractères spéciaux, permettant ainsi à un adversaire d’insérer une charge utile JavaScript malveillante dans l’historique de discussion et d’effectuer des actions en tant que victime utilisateur.

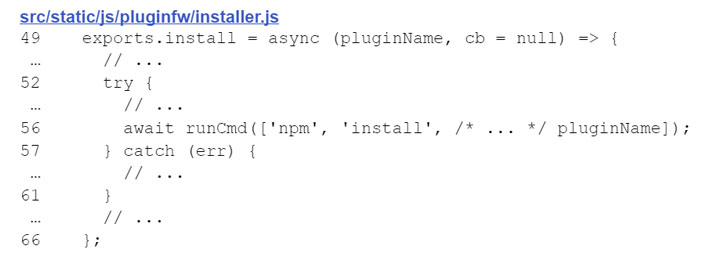

CVE-2021-34816, d’autre part, concerne la façon dont Etherpad gère les plugins, dans lequel le nom du package à installer via le « npm installer » n’est pas correctement filtrée, ce qui conduit à un scénario qui pourrait permettre à un attaquant de » spécifier un package malveillant à partir du référentiel NPM ou d’utiliser simplement une URL qui pointe vers un package sur le serveur de l’attaquant « .

La conséquence d’une exploitation réussie de CVE-2021-34816 est l’exécution de code arbitraire et de commandes système, compromettant ainsi complètement l’instance Etherpad et ses données.

En ce qui concerne, les deux vulnérabilités peuvent être enchaînées par un attaquant pour d’abord prendre le contrôle d’un compte administrateur, puis utiliser ces privilèges pour obtenir un shell et exécuter du code malveillant sur le serveur.

« Correction d’une vulnérabilité XSS persistante dans le composant Chat », ont déclaré les responsables d’Etherpad dans les notes de publication de la version 1.8.14. « Si vous ne pouvez pas mettre à jour directement vers 1.8.14, nous vous recommandons fortement de choisir [commit] a796811. » Il convient de souligner que la vulnérabilité d’injection d’arguments reste non corrigée, bien que les chercheurs notent que la faille est « significativement plus difficile à exploiter seule ».

La recherche met en évidence « l’importance de la validation et de la désinfection des données pour éviter de telles failles pendant le développement », a déclaré Gerste, ajoutant que « la plus petite erreur de codage peut être le premier tremplin pour qu’un attaquant lance de nouvelles attaques contre le logiciel ».

Il est fortement conseillé aux utilisateurs d’Etherpad de mettre à jour leurs installations vers la version 1.8.14 afin d’atténuer le risque associé à la faille.