Les agences de cybersécurité en Australie et aux États-Unis sont Attention d’une vulnérabilité activement exploitée affectant la solution de gestion des accès OpenAM de ForgeRock qui pourrait être exploitée pour exécuter à distance du code arbitraire sur un système affecté.

« Le [Australian Cyber Security Centre] a observé des acteurs exploitant cette vulnérabilité pour compromettre plusieurs hôtes et déployer des logiciels malveillants et des outils supplémentaires », l’organisation mentionné dans une alerte. L’ACSC n’a pas divulgué la nature des attaques, leur étendue ou l’identité des acteurs de la menace qui les exploitent.

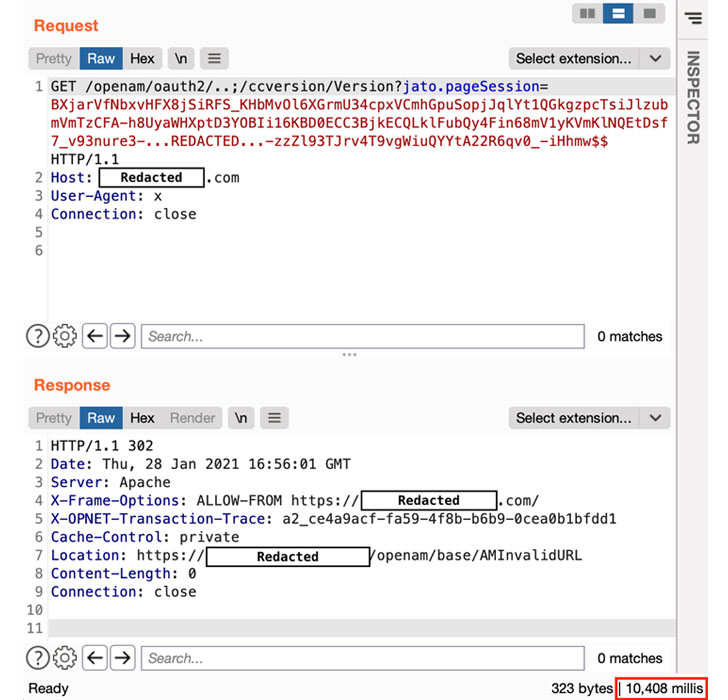

Suivi comme CVE-2021-35464, le problème concerne une vulnérabilité d’exécution de code à distance (RCE) de pré-authentification dans l’outil de gestion des identités et des accès ForgeRock Access Manager, et découle d’un désérialisation Java non sécurisée dans le framework Jato utilisé par le logiciel.

« Un attaquant exploitant la vulnérabilité exécutera des commandes dans le contexte de l’utilisateur actuel, et non en tant qu’utilisateur root (à moins que ForgeRock AM ne s’exécute en tant qu’utilisateur root, ce qui n’est pas recommandé) », la société de logiciels basée à San Francisco c’est noté dans un avis.

« Un attaquant peut utiliser l’exécution de code pour extraire des informations d’identification et des certificats, ou pour s’implanter davantage sur l’hôte en mettant en scène une sorte de shell (comme l’implant commun Cobalt Strike) », a-t-il ajouté.

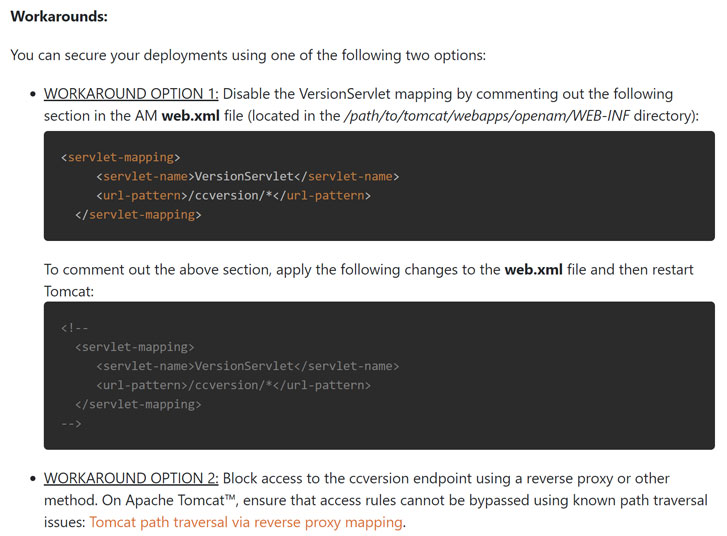

La vulnérabilité affecte les versions 6.0.0.x et toutes les versions de 6.5, jusqu’à et y compris 6.5.3, et a été corrigée dans la version AM 7 publiée le 29 juin 2021. Il est conseillé aux clients ForgeRock d’agir rapidement pour déployer les correctifs sur atténuer le risque associé à la faille.