Cisco Systems a publié mercredi des correctifs pour remédier à une vulnérabilité de sécurité critique affectant l’interface du contrôleur d’infrastructure de politique d’application (APIC) utilisée dans ses commutateurs de la série Nexus 9000 qui pourrait être potentiellement utilisée de manière abusive pour lire ou écrire des fichiers arbitraires sur un système vulnérable.

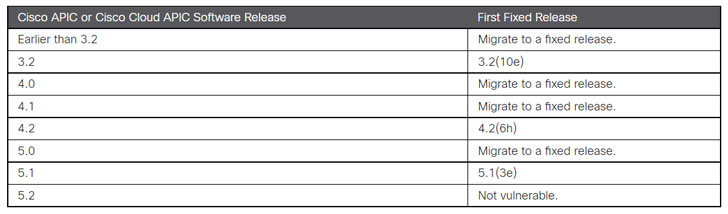

Suivi comme CVE-2021-1577 (score CVSS : 9.1), le problème, qui est dû à un contrôle d’accès inapproprié, pourrait permettre à un attaquant distant non authentifié de télécharger un fichier sur les appliances. « Un exploit réussi pourrait permettre à l’attaquant de lire ou d’écrire des fichiers arbitraires sur un appareil affecté », a déclaré la société. mentionné dans un avis.

L’appliance APIC est un contrôleur centralisé en cluster qui automatise par programmation le provisionnement et le contrôle du réseau en fonction des exigences et des politiques des applications dans les environnements physiques et virtuels.

Cisco a déclaré avoir découvert la vulnérabilité lors des tests de sécurité internes effectués par Cisco Advanced Security Initiatives Group (ASIG).

De plus, l’équipement de réseau majeur mentionné il a conclu son enquête sur une nouvelle faille BadAlloc dans le système d’exploitation en temps réel QNX de BlackBerry, signalée le 17 août par la société canadienne. « Cisco a terminé son enquête sur sa gamme de produits pour déterminer quels produits peuvent être affectés par cette vulnérabilité. Aucun produit n’est connu pour être affecté », a-t-il noté.

Les produits Cisco qui exécutent QNX sont répertoriés ci-dessous –