Des acteurs malveillants peuvent obtenir un accès non autorisé aux comptes en ligne des utilisateurs via une nouvelle technique appelée « pré-piratage de compte », selon une nouvelle étude.

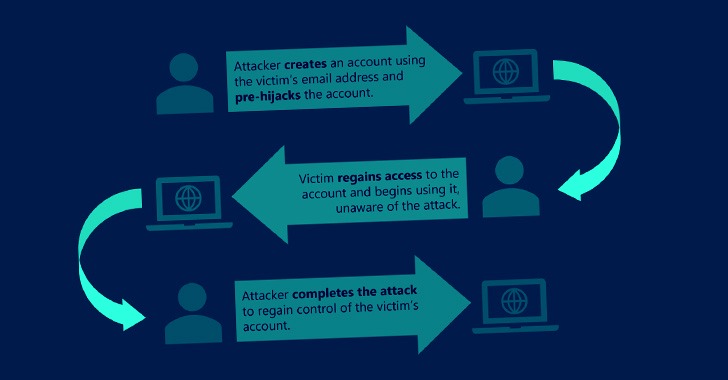

L’attaque vise le processus de création de compte qui est omniprésent sur les sites Web et autres plates-formes en ligne, permettant à un adversaire d’effectuer un ensemble d’actions avant qu’une victime sans méfiance ne crée un compte dans un service cible.

L’étude a été menée par le chercheur indépendant en sécurité Avinash Sudhodanan en collaboration avec Andrew Paverd du Microsoft Security Response Center (MSRC).

Le pré-piratage repose sur la condition préalable qu’un attaquant soit déjà en possession d’un identifiant unique associé à une victime, tel qu’une adresse e-mail ou un numéro de téléphone, qui peut être obtenu à partir des comptes de médias sociaux de la cible ou des vidages d’informations d’identification circulant sur le Web .

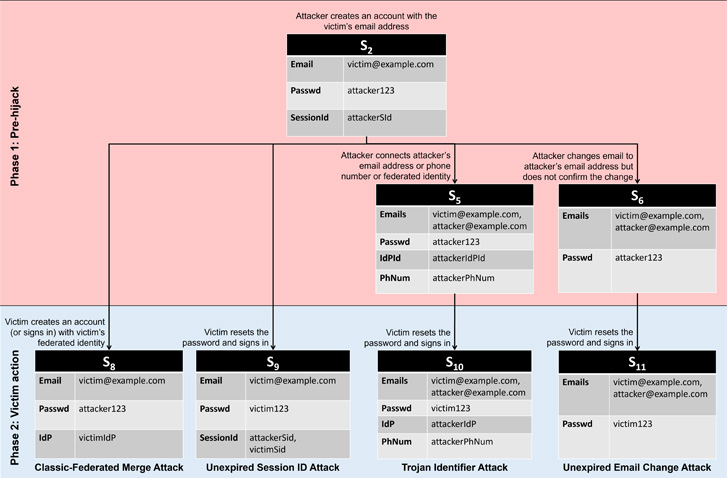

Les attaques peuvent alors se dérouler de cinq manières différentes, y compris l’utilisation de la même adresse e-mail lors de la création du compte par l’adversaire et la victime, accordant potentiellement aux deux parties un accès simultané au compte.

« Si l’attaquant peut créer un compte sur un service cible en utilisant l’adresse e-mail de la victime avant que la victime ne crée un compte, l’attaquant pourrait alors utiliser diverses techniques pour mettre le compte dans un état pré-piraté », ont déclaré les chercheurs. mentionné.

« Une fois que la victime a récupéré l’accès et commencé à utiliser le compte, l’attaquant pourrait retrouver l’accès et prendre le contrôle du compte. » Les cinq types d’attaques de pré-détournement sont ci-dessous –

- Attaque de fusion fédérée classiquedans lequel deux comptes créés à l’aide de la version classique et identité fédérée les routes avec la même adresse e-mail permettent à la victime et à l’attaquant d’accéder au même compte.

- Attaque d’identifiant de session non expirée, dans lequel l’attaquant crée un compte en utilisant l’adresse e-mail de la victime et maintient une session active de longue durée. Lorsque l’utilisateur récupère le compte à l’aide de la même adresse e-mail, l’attaquant continue de conserver l’accès car la réinitialisation du mot de passe n’a pas mis fin à la session de l’attaquant.

- Attaque d’identifiant de cheval de Troie, dans lequel l’attaquant crée un compte à l’aide de l’adresse e-mail de la victime, puis ajoute un identifiant de cheval de Troie, par exemple une adresse e-mail secondaire ou un numéro de téléphone sous son contrôle. Ainsi, lorsque l’utilisateur réel récupère l’accès suite à une réinitialisation du mot de passe, l’attaquant peut utiliser l’identifiant du cheval de Troie pour récupérer l’accès au compte.

- Attaque de changement d’e-mail non expiré, dans lequel l’attaquant crée un compte en utilisant l’adresse e-mail de la victime et procède à la modification de l’adresse e-mail pour une adresse sous son contrôle. Lorsque le service envoie une URL de vérification à la nouvelle adresse e-mail, l’attaquant attend que la victime récupère et commence à utiliser le compte avant de terminer le processus de changement d’e-mail pour prendre le contrôle du compte.

- Attaque de fournisseur d’identité non vérifiable (IdP), dans lequel l’attaquant crée un compte auprès du service cible à l’aide d’un fournisseur d’identité non vérifiant. Si la victime crée un compte en utilisant la méthode d’enregistrement classique avec la même adresse e-mail, cela permet à l’attaquant d’accéder au compte.

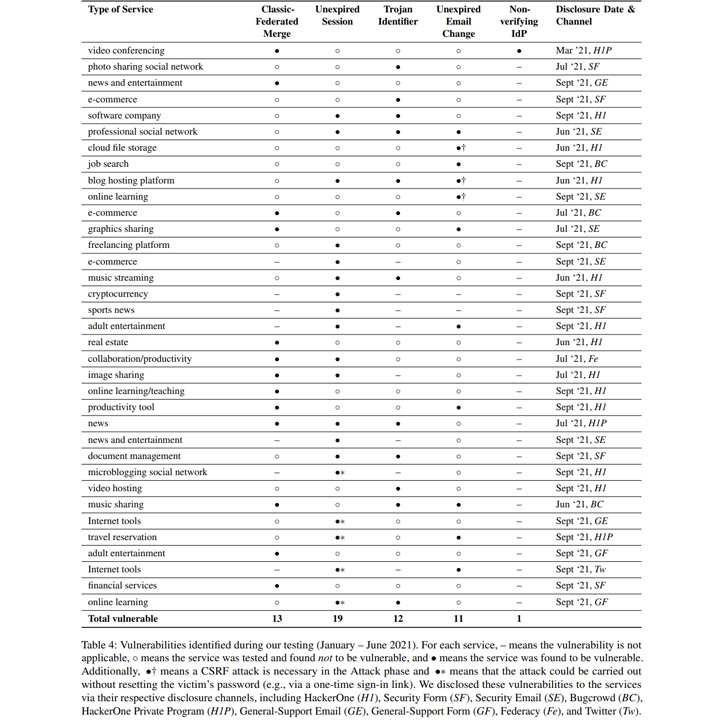

Dans une évaluation empirique de 75 des sites Web les plus populaires d’Alexa, 56 vulnérabilités de pré-piratage ont été identifiées sur 35 services. Cela inclut 13 fusions fédérées classiques, 19 identifiants de session non expirés, 12 identifiants de cheval de Troie, 11 changements d’e-mail non expirés et une attaque IdP non vérifiable –

- Dropbox – Attaque de changement d’e-mail non expiré

- Instagram – Attaque d’identifiant de cheval de Troie

- LinkedIn – Attaques de session non expirée et d’identifiant de cheval de Troie

- Wordpress.com – Attaques de session non expirée et de changement de courrier électronique non expiré, et

- Zoom – Fusion fédérée classique et attaques IdP sans vérification

« La cause profonde de toutes les attaques […] est un échec de vérification de la propriété de l’identifiant revendiqué », ont déclaré les chercheurs.

« Bien que de nombreux services effectuent ce type de vérification, ils le font souvent de manière asynchrone, permettant à l’utilisateur d’utiliser certaines fonctionnalités du compte avant que l’identifiant n’ait été vérifié. Bien que cela puisse améliorer la convivialité (réduit les frictions de l’utilisateur lors de l’inscription), cela laisse l’utilisateur vulnérable aux attaques de pré-piratage. »

Bien que la mise en œuvre d’une vérification stricte des identifiants dans les services soit essentielle pour atténuer les attaques de pré-piratage, il est recommandé aux utilisateurs de sécuriser leurs comptes avec l’authentification multifacteur (MFA).

« Une MFA correctement implémentée empêchera l’attaquant de s’authentifier sur un compte pré-piraté après que la victime aura commencé à utiliser ce compte », ont noté les chercheurs. « Le service doit également invalider toutes les sessions créées avant l’activation de MFA pour empêcher l’attaque de session non expirée. »

En plus de cela, il est également conseillé aux services en ligne de supprimer périodiquement les comptes non vérifiés, d’appliquer une faible fenêtre pour confirmer un changement d’adresse e-mail et d’invalider les sessions lors des réinitialisations de mot de passe pour une approche de défense approfondie de la gestion des comptes.

« Lorsqu’un service fusionne un compte créé via la route classique avec un compte créé via la route fédérée (ou vice-versa), le service doit s’assurer que l’utilisateur contrôle actuellement les deux comptes », ont déclaré Sudhodanan et Paverd.