Il existe de nombreux types de comptes dans un environnement Active Directory classique. Il s’agit notamment des comptes d’utilisateurs, des comptes d’ordinateurs et d’un type particulier de compte appelé compte de service.

Un compte de service est un type spécial de compte qui sert un objectif spécifique pour les services et, finalement, les applications dans l’environnement.

Ces comptes Active Directory spécifiques font également l’objet de risques de cybersécurité dans l’environnement.

Qu’est-ce qu’un compte de service? Quels privilèges spéciaux dispose-t-il sur les systèmes locaux? Quels risques de cybersécurité peuvent être liés aux comptes de service utilisés dans l’environnement? Comment les administrateurs informatiques peuvent-ils trouver des mots de passe faibles ou non expirés utilisés dans Active Directory pour les comptes de service?

Qu’est-ce qu’un service Windows?

Comme mentionné au départ, les comptes Active Directory spécifiques servent à des fins différentes dans les services de domaine Active Directory (ADDS). Vous pouvez attribuer des comptes Active Directory en tant que comptes de service, un compte à usage spécial que la plupart des organisations créent et utilisent pour exécuter des services Windows situés sur des serveurs Windows dans leur environnement.

Pour comprendre le rôle du compte de service, qu’est-ce qu’un service Windows? Le service Windows est un composant des systèmes d’exploitation Microsoft Windows, à la fois client et serveur, qui permet aux processus de longue durée de s’exécuter et de s’exécuter pendant toute la durée de l’exécution de l’hôte.

Contrairement à une application exécutée par un utilisateur final, un service Windows n’est pas exécuté par un utilisateur final connecté au système. Les services s’exécutent en arrière-plan et démarrent au démarrage initial de l’hôte Windows, en fonction du comportement configuré du service.

Qu’est-ce qu’un compte de service Windows?

Même si un service Windows n’est pas exécuté de manière interactive par un utilisateur final qui se connecte au système Windows, il doit disposer d’un Windows compte de service pour permettre au service de s’exécuter dans le contexte d’un utilisateur spécifique avec des autorisations spéciales.

Un service Windows, comme tout autre processus, possède une identité de sécurité. Cette identité de sécurité détermine les droits et privilèges dont elle hérite à la fois sur la machine locale et sur le réseau.

Il est essentiel de garder cette identité de sécurité à l’esprit car elle détermine le potentiel du compte de service pour endommager le système local sur lequel il s’exécute et sur le réseau. Suivant le le moins privilégié meilleur modèle de pratique concernant le service, les comptes permettent de garantir que le compte de service ne dispose pas d’autorisations sur-provisionnées, à la fois localement et sur le réseau.

Le service Windows peut s’exécuter sous un compte d’utilisateur Windows local, un compte d’utilisateur de domaine Active Directory ou le Système local Compte. Quelles différences existent entre l’exécution d’un compte de service Windows sous un compte d’utilisateur Windows local, un compte d’utilisateur de domaine Active Directory ou le Système local Compte?

- Compte utilisateur Windows local – Un utilisateur Windows local est un utilisateur qui existe uniquement sur la base de données SAM locale du serveur Windows local ou du système d’exploitation client. Le compte est uniquement local et n’est en aucun cas lié à Active Directory. Il existe des limites à l’utilisation d’un utilisateur Windows local pour un service. Il s’agit notamment de l’incapacité de prendre en charge l’authentification mutuelle Kerberos et des défis lorsque le service est activé pour l’annuaire. Toutefois, le compte de service Windows local ne peut pas endommager le système Windows local. L’utilisateur Windows local est limité lorsqu’il est utilisé pour un compte de service.

- Compte d’utilisateur de domaine Active Directory – Un compte d’utilisateur de domaine qui réside dans les services de domaine Active Directory (ADDS) est le type de compte préféré pour un service Windows. Il permet de profiter de diverses fonctionnalités de sécurité présentes dans Windows et ADDS. L’utilisateur Active Directory assume toutes les autorisations à la fois localement et sur le réseau et les autorisations accordées aux groupes auxquels il appartient. En outre, il peut prendre en charge l’authentification mutuelle Kerberos. Gardez à l’esprit que les comptes d’utilisateur de domaine Active Directory utilisés pour les comptes de service Windows ne doivent jamais être membres de groupes d’administrateurs.

- Lorsqu’un compte de domaine est sélectionné pour exécuter un service Windows, il reçoit le connexion en tant que service directement sur l’ordinateur local sur lequel le service sera exécuté.

- Système local Compte – Utilisation du spécial Système local compte est une épée à double tranchant. D’une part, l’utilisation du compte LocalSystem pour un service Windows permet au service d’avoir un accès illimité au système Windows, ce qui peut aider à éviter les problèmes d’interaction avec les composants Windows. Cependant, cela constitue un énorme inconvénient en matière de sécurité, car le service pourrait potentiellement endommager le système ou faire l’objet d’une cyberattaque. En cas de compromission, un service Windows exécuté sous LocalSystem dispose d’un accès administrateur à tous les niveaux.

Les comptes de service Windows sont des comptes critiques dans l’environnement. Le choix du bon type de compte utilisateur pour exécuter un service Windows permet de garantir que le service fonctionne correctement et dispose des autorisations appropriées. Quelles sont les pratiques courantes de compte de service qui peuvent introduire des risques de cybersécurité dans l’environnement?

Pratiques courantes de compte de service

Étant donné que les comptes de service sont des comptes à usage spécial qui déterminent l’identité de sécurité des applications critiques dans l’environnement, l’indicateur est généralement défini pour les mots de passe des comptes de service. le mot de passe n’expire jamais.

L’idée est qu’un mot de passe de compte de service qui expire entraînera l’échec de l’application métier une fois que l’ouverture de session expirera et que la session d’ouverture de session sera actualisée avec le contrôleur de domaine. C’est vrai. Un mot de passe expiré peut certainement provoquer un comportement indésirable avec une application soutenue par le compte de service.

Avec le nombre de comptes de service Windows trouvés dans la plupart des environnements, il peut devenir difficile de gérer les comptes de service avec des mots de passe expirant. Cependant, c’est certainement le meilleur du point de vue de la sécurité.

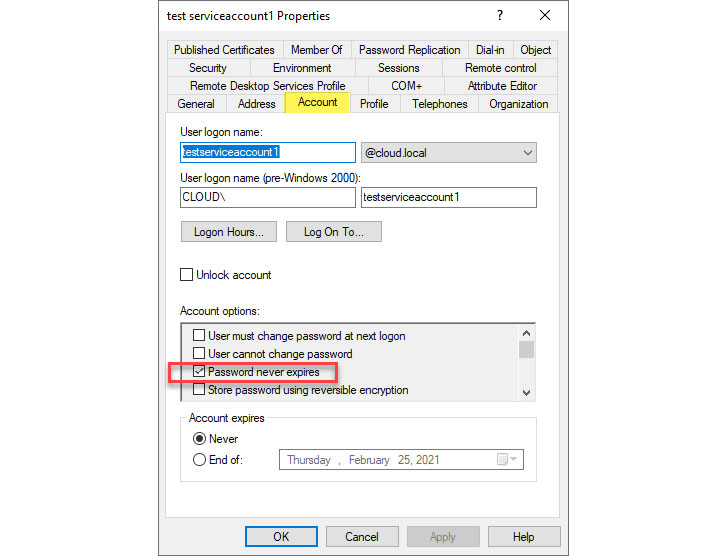

|

| Définition d’un mot de passe de compte de service pour qu’il n’expire jamais |

Il peut également être courant dans certaines organisations de voir des comptes de service avec mêmes mots de passe définis pour plusieurs comptes de service. L’idée est que le fait d’avoir le même mot de passe défini pour plusieurs comptes de service aide à alléger le fardeau de la documentation des mots de passe car il est partagé entre plusieurs comptes.

Cependant, cela peut également être une pratique dangereuse. Si une organisation a une violation d’un seul compte de service, les comptes avec le même mot de passe sont également à risque. Il est préférable de garder les mots de passe uniques entre tous les comptes Active Directory, y compris les comptes de service.

Dans l’ensemble, la gestion des comptes de service et des mots de passe des comptes de service peut devenir accablante, même dans les petits environnements exécutant un grand nombre de services Windows contrôlant les applications stratégiques.

Il peut être difficile d’identifier simplement les comptes de service avec des mots de passe définis pour ne pas expirer et les comptes de service qui peuvent avoir le même ensemble de mots de passe. Comment les organisations peuvent-elles facilement maintenir une visibilité sur ces types de problèmes de sécurité de compte?

Gestion et maintenance des comptes de service avec Specops Password Auditor

Auditeur de mot de passe Specops est un excellent outil gratuit qui permet de gagner en visibilité sur les problèmes de sécurité des comptes Active Directory dans l’environnement. Il peut aider à identifier rapidement les comptes, y compris les comptes de service, pour lesquels le mot de passe peut être défini pour ne pas expirer et configuré avec des mots de passe identiques.

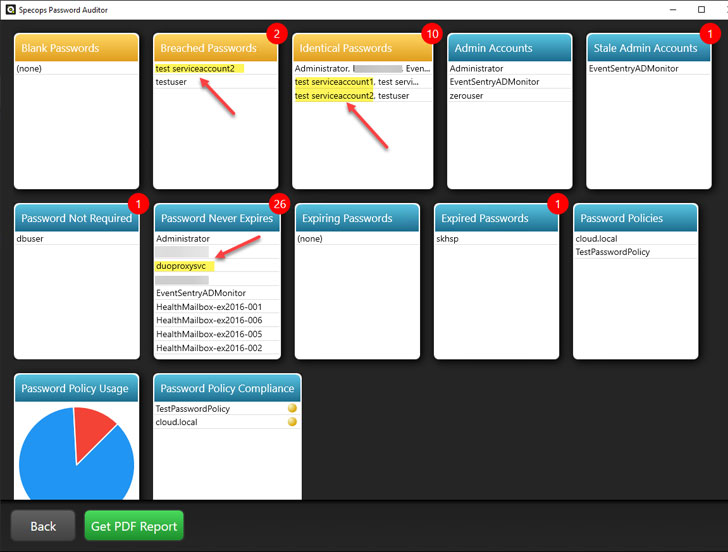

Ci-dessous, Specops Password Auditor souligne plusieurs problèmes de sécurité de compte de service, notamment:

- Mots de passe violés

- Mots de passe identiques

- Le mot de passe n’expire jamais

|

| Specops Password Auditor donne une visibilité aux faibles pratiques de compte de service |

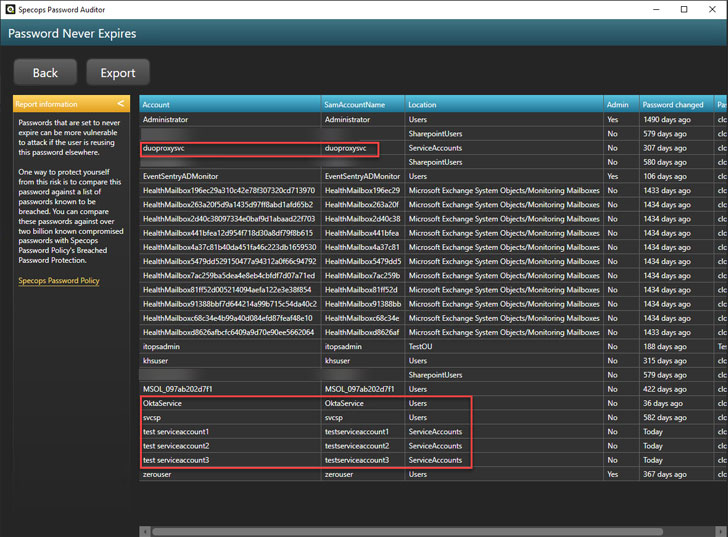

Vous pouvez obtenir plus de détails auprès de Specops Password Auditor en explorant les différentes catégories pour afficher une vue plus détaillée des problèmes de compte. Vous trouverez ci-dessous une vue détaillée du le mot de passe n’expire jamais comptes. Il est facile d’identifier les comptes de service configurés avec un mot de passe statique et non expirant.

|

| L’affichage des comptes de service avec mot de passe n’expire jamais |

À l’aide de Specops Password Auditor, vous pouvez rapidement obtenir une poignée sur les comptes de service dans Active Directory qui peuvent avoir des problèmes de sécurité qui doivent être corrigés.

Emballer

La gestion et la sécurisation des comptes de service dans votre environnement Active Directory est une étape essentielle de la sécurité globale de votre environnement. Les comptes de service sont vitaux car ils fournissent le contexte de sécurité, les droits et les autorisations aux ressources locales et aux ressources réseau pour les services qu’ils soutiennent.

Il existe de nombreuses pratiques courantes et non sécurisées dans le traitement des comptes de service dans de nombreux environnements d’entreprise, y compris des mots de passe qui n’expirent pas, des mots de passe identiques et même des mots de passe violés configurés. une

Auditeur de mot de passe Specops permet d’obtenir une visibilité rapide sur tous les problèmes de sécurité des comptes dans votre environnement, y compris les comptes de service, afin que les administrateurs informatiques puissent les résoudre rapidement.