Une analyse de plus de 70 milliards d’enregistrements DNS a conduit à la découverte d’un nouveau kit d’outils malveillants sophistiqué appelé Chien leurre ciblant les réseaux d’entreprise.

Chien leurrecomme son nom l’indique, est évasif et utilise des techniques telles que le vieillissement de domaine stratégique et le dribble de requête DNS, dans lequel une série de requêtes sont transmises aux domaines de commande et de contrôle (C2) afin de ne pas éveiller les soupçons.

« Decoy Dog est une boîte à outils cohérente avec un certain nombre de caractéristiques très inhabituelles qui le rendent identifiable de manière unique, en particulier lors de l’examen de ses domaines au niveau DNS », Infoblox a dit dans un avis publié à la fin du mois dernier.

La société de cybersécurité, qui a identifié le logiciel malveillant début avril 2023 à la suite d’une activité de balisage DNS anormale, a déclaré que ses caractéristiques atypiques lui permettaient de cartographier des domaines supplémentaires faisant partie de l’infrastructure d’attaque.

Cela dit, l’utilisation de Decoy Dog dans la nature est « très rare », la signature DNS correspondant à moins de 0,0000027% des 370 millions de domaines actifs sur Internet, selon la société basée en Californie.

L’un des principaux composants de la boîte à outils est Pupy RAT, un cheval de Troie open source livré au moyen d’une méthode appelée Tunnellisation DNSdans lequel les requêtes et les réponses DNS sont utilisées comme C2 pour déposer furtivement des charges utiles.

Il convient de noter que l’utilisation de Pupy RAT multiplateforme a été liée à des acteurs d’États-nations chinois tels que Earth Berberoka (alias GamblingPuppet) dans le passé, bien qu’il n’y ait aucune preuve suggérant l’implication de l’acteur dans cette campagne.

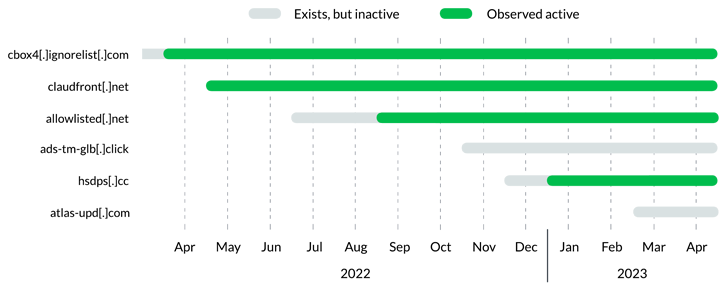

Une enquête plus approfondie sur Decoy Dog suggère que l’opération avait été mise en place au moins un an avant sa découverte, avec trois configurations d’infrastructure distinctes détectées à ce jour.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Un autre aspect crucial est le comportement inhabituel de balisage DNS associé aux domaines Decoy Dog, de sorte qu’ils adhèrent à un modèle de requêtes DNS périodiques, mais peu fréquentes, afin de voler sous le radar.

« Domaines Decoy Dog peuvent être regroupés en fonction de leurs bureaux d’enregistrement partagés, de leurs serveurs de noms, de leurs adresses IP et de leurs fournisseurs DNS dynamiques », a déclaré Infoblox.

« Compte tenu des autres points communs entre les domaines Decoy Dog, cela indique soit qu’un acteur de la menace fait évoluer progressivement ses tactiques, soit que plusieurs acteurs de la menace déploient la même boîte à outils sur différentes infrastructures. »