Les réseaux d’entreprise d’aujourd’hui sont des environnements complexes dans lesquels différents types d’appareils filaires et sans fil sont connectés et déconnectés. Les solutions actuelles de découverte de périphériques se sont principalement concentrées sur l’identification et la surveillance des serveurs, des postes de travail, des ordinateurs portables et des périphériques d’infrastructure tels que les pare-feu de réseau, les commutateurs et les routeurs, car les informations les plus précieuses des organisations sont stockées, traitées et transférées sur ces périphériques, ce qui en fait la cible privilégiée des failles de sécurité et des intrusions.

Cependant, une nouvelle tendance se dessine depuis quatre ans, où les attaquants ont ciblé des appareils connectés spécialement conçus tels que les imprimantes réseau et les systèmes de visioconférence comme point d’entrée et voie d’exfiltration des données.

Ces appareils ne peuvent pas être correctement identifiés par les solutions actuelles de découverte des actifs informatiques pour les principales raisons suivantes :

- Des protocoles propriétaires sont souvent utilisés pour gérer et surveiller ces dispositifs qui ne sont pas connus de la solution de découverte d’actifs.

- La découverte d’actifs basée sur un agent n’est pas possible car la plupart des appareils connectés sont des systèmes à ressources limitées avec des systèmes d’exploitation propriétaires qui ne permettent pas l’installation d’un logiciel d’agent de découverte sur eux.

Solution d’évaluation des vulnérabilités IoT de Firmalyzer (IoTVAS) surmonte ces limitations et fournit :

- Identification précise du fabricant de l’appareil connecté, du nom du modèle, du type d’appareil, de l’état de fin de vie de l’appareil, de la version du micrologiciel et de la date de sortie du micrologiciel

- Rapport de nomenclature du micrologiciel en temps réel qui répertorie les composants logiciels et les bibliothèques dans le code du micrologiciel de chaque appareil sans obliger l’utilisateur à télécharger les fichiers du micrologiciel de l’appareil.

- Identification des vulnérabilités publiquement inconnues de l’appareil qui incluent des composants tiers vulnérables, des informations d’identification par défaut, des clés de chiffrement, des certificats et des problèmes de configuration par défaut

- Identification des vulnérabilités publiquement connues (CVE) de l’appareil

IoTVAS peut fonctionner comme une solution autonome de découverte et d’évaluation des risques IoT ou être intégré à des outils existants de découverte d’actifs informatiques, de scanners de ports réseau et d’analyse de vulnérabilités informatiques via API REST IoTVAS.

Découverte IoT avec IoTVAS

IoTVAS identifie les appareils en fonction des empreintes digitales dérivées des bannières de service réseau de l’appareil. L’adresse MAC de l’appareil peut également être utilisée avec cette empreinte digitale pour améliorer la précision de la détection, mais ce n’est pas une exigence pour IoTVAS, contrairement aux autres solutions de découverte d’appareils. De nouvelles empreintes digitales d’appareils sont continuellement ajoutées à la base de données d’empreintes digitales IoTVAS, sur la base de la demande d’API entrante et des recherches internes.

Au moment de la rédaction de cet article, cette base de données contient plus de 50 000 empreintes digitales pour plus de 2 300 fabricants d’appareils. IoTVAS utilise la réponse de service réseau et les bannières suivantes pour la génération d’empreintes digitales :

- Chaîne OID SysDescr du service SNMP

- Chaîne OID SysObjectID du service SNMP

- Bannière du service FTP

- Bannière du service Telnet

- Nom d’hôte de l’appareil

- Réponse brute du serveur Web de l’appareil (services http et HTTPS)

- Réponse de découverte UPnP

- Adresse MAC facultative de l’interface réseau de l’appareil

IoTVAS aurait besoin d’au moins une des fonctionnalités ci-dessus pour identifier un appareil IoT. Les bannières de service réseau peuvent être collectées par des scanners de ports réseau existants ou des scanners de vulnérabilités informatiques.

En mode autonome, IoTVAS utilise un logiciel d’identification de service réseau léger qui sonde les appareils sur le réseau cible pour extraire les fonctionnalités susmentionnées. La capacité de découverte d’appareils IoTVAS peut également être intégrée aux outils de sécurité existants via un point de terminaison d’API REST.

Audit de sécurité IoT avec IoTVAS

Une fois qu’un fabricant d’appareil, un modèle et une version de micrologiciel ont été identifiés, IoTVAS va au-delà de la simple recherche des CVE associés à l’appareil et à la version du micrologiciel. À l’aide de la base de connaissances sur les risques du micrologiciel propriétaire de Firmalyzer, IoTVAS récupère la nomenclature du micrologiciel et une analyse détaillée des risques qui inclut des composants tiers vulnérables dans le micrologiciel dans les catégories suivantes : « services réseau » (serveur UPnP, serveur Web, etc.), « bibliothèques de chiffrement » (OpenSSL, GnuTLS, etc.), « noyau Linux OS » et « outils client » (busybox, etc.).

IoTVAS fournit également une liste d’informations d’identification par défaut, de clés de chiffrement intégrées dans le micrologiciel de l’appareil, de certificats numériques actifs et expirés, de clés et de certificats de chiffrement faibles et de problèmes de configuration par défaut. Ces informations détaillées permettent aux responsables de la sécurité de détecter de manière proactive les appareils connectés à haut risque sur le réseau et de lancer des efforts d’atténuation avant que ces appareils ne soient compromis. Cela automatise également le processus d’inventaire de la nomenclature des appareils IoT et intégrés dans l’organisation en éliminant le besoin de téléchargement manuel du micrologiciel et d’analyse binaire du micrologiciel pour divers appareils IoT déployés dans les réseaux d’entreprise.

Semblable à la capacité de découverte d’appareils, l’évaluation des risques du micrologiciel IoTVAS est également accessible via un point de terminaison d’API REST.

IoTVAS en action

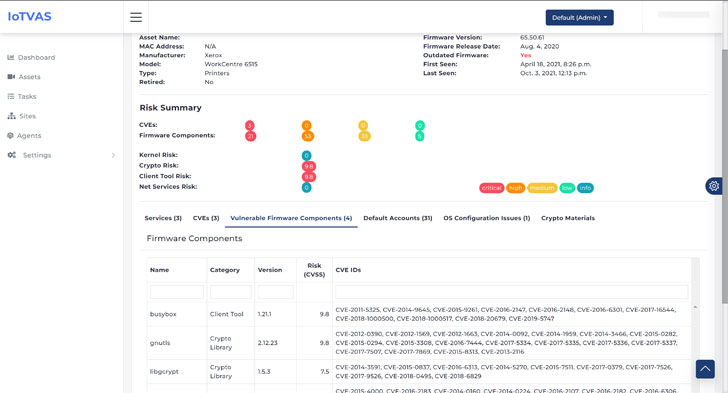

La figure suivante montre le rapport d’évaluation des risques d’une imprimante réseau Xerox dans l’édition IoTVAS SaaS, y compris la nomenclature du micrologiciel et les détails de vulnérabilité des composants logiciels.

|

| Figure 1 – Page de détails sur les risques liés à l’appareil dans IoTVAS SaaS |

L’API IoTVAS permet aux fournisseurs de solutions de sécurité informatique et aux équipes SecOps d’intégrer les capacités de découverte IoTVAS et d’audit des risques IoT dans leurs outils et offres existants. A titre d’exemple, Firmalyzer a développé Plug-in IoTVAS pour le scanner NMAP qui lui permet de découvrir et d’auditer avec précision les appareils IoT tout en scannant un réseau cible.

L’exemple suivant montre comment les scripts IoTVAS NSE permettent à NMAP de détecter avec précision le fabricant, le nom du modèle, la version du micrologiciel d’une imprimante d’entreprise, ainsi que ses CVE connus et les risques du micrologiciel. L’analyse des risques du micrologiciel révèle les comptes par défaut « root » et « postgres » et les informations d’identification pour le compte « intFTP », une liste des certificats expirés et des certificats avec un algorithme d’empreinte digitale faible (MD5) et une configuration par défaut du démon SSH qui permet la connexion root à distance.

|

| Figure 2 – Plugin IoTVAS pour NMAP |

Pour démarrer avec l’API IoTVAS, veuillez vous inscrire pour obtenir une clé d’API d’essai. La page de documentation de l’API comprend une interface utilisateur swagger qui vous permet d’évaluer les points de terminaison IoTVAS directement depuis votre navigateur sans écrire de code

Si vous êtes intéressé par une démo du SaaS IoTVAS ou une personnalisation, n’hésitez pas à contacter Firmalyzer pour une démonstration en direct ou un compte test.