Les groupes de ransomware continuent de faire évoluer leurs tactiques et techniques pour déployer des logiciels malveillants de cryptage de fichiers sur des systèmes compromis, malgré les actions perturbatrices des forces de l’ordre contre les gangs de cybercriminalité pour les empêcher de victimiser d’autres entreprises.

« Que ce soit en raison de l’application de la loi, de luttes intestines entre des groupes ou de personnes abandonnant complètement les variantes, le RaaS [ransomware-as-a-service] les groupes dominant l’écosystème à ce stade sont complètement différents de ce qu’ils étaient il y a quelques mois à peine », les chercheurs d’Intel 471 mentionné dans un rapport publié ce mois-ci. « Pourtant, même avec l’évolution des variantes, les incidents de ransomware dans leur ensemble sont toujours en augmentation. »

Les vastes opérations d’application de la loi entreprises par les agences gouvernementales ces derniers mois ont entraîné des changements rapides dans le paysage RaaS et renversé la vapeur sur les syndicats de ransomware comme Avaddon, BlackMatter, Cl0p, DarkSide, Egregor et REvil, forçant les acteurs à ralentir ou à fermer leurs entreprises dans leur ensemble.

Mais juste au moment où ces variantes sombrent dans l’obscurité, d’autres groupes émergents sont intervenus pour combler le vide. Les découvertes d’Intel 471 ont découvert un total de 612 attaques de ransomware entre juillet et septembre 2021 qui peuvent être attribuées à 35 variantes de ransomware différentes.

Environ 60 % des infections observées étaient liées à quatre variantes à elles seules – surmontées de LockBit 2.0 (33 %), Conti (15,2 %), BlackMatter (6,9 %) et Hive (6 %) – et ont principalement eu un impact sur la fabrication, la consommation et l’industrie. produits, services professionnels et conseils, et les secteurs de l’immobilier.

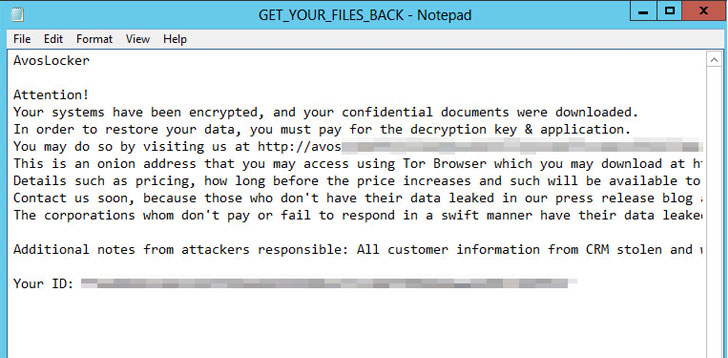

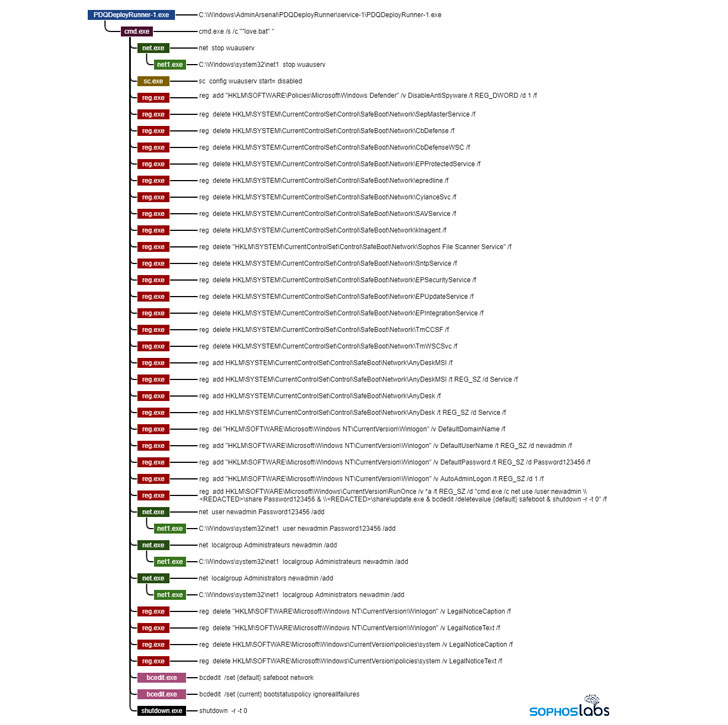

Casier Avos est l’un des nombreux cartels de ce type qui ont non seulement assisté à une recrudescence des attaques, mais ont également adopté de nouvelles tactiques pour poursuivre leurs projets à motivation financière, notamment la possibilité de désactiver les produits de sécurité des terminaux sur les systèmes ciblés et de démarrer Windows Safe Mode pour exécuter le ransomware. L’outil d’administration à distance AnyDesk est également installé pour maintenir l’accès à la machine tout en s’exécutant en mode sans échec.

« La raison en est que de nombreux produits de sécurité des terminaux, sinon la plupart, ne s’exécutent pas en mode sans échec, une configuration de diagnostic spéciale dans laquelle Windows désactive la plupart des pilotes et logiciels tiers et peut rendre les machines autrement protégées dangereuses », principal des SophosLabs chercheur en sécurité, Andrew Brandt, mentionné. « Les techniques déployées par Avos Locker sont simples mais intelligentes, les attaquants garantissant que le ransomware a les meilleures chances de s’exécuter en mode sans échec et permettant aux attaquants de conserver un accès à distance aux machines tout au long de l’attaque. »

Le programme RaaS de Hive, pour sa part, a été qualifié d' »agressif » pour son utilisation de moyens de pression pour faire payer des rançons aux organisations de victimes, avec Group-IB mise en relation la pression exercée sur les attaques contre 355 entreprises au 16 octobre depuis son apparition dans le paysage fin juin 2021. Pendant ce temps, le groupe de ransomware en langue russe Everest pousse ses tactiques d’extorsion à un niveau supérieur en menaçant de vendre l’accès aux systèmes ciblés si leur les demandes ne sont pas satisfaites, a déclaré NCC Group.

« Bien que la vente de ransomware en tant que service ait connu une augmentation de la popularité au cours de la dernière année, il s’agit d’un cas rare d’un groupe renonçant à une demande de rançon et offrant un accès à l’infrastructure informatique, mais nous pourrions assister à des attaques par copie en 2022. et au-delà », la société de cybersécurité basée au Royaume-Uni souligné.

De plus, une famille de ransomware relativement nouvelle, baptisée Pysa (alias Mespinoza), a détrôné Conti comme l’un des principaux groupes de menaces de ransomware pour le mois de novembre aux côtés de LockBit 2.0. Le ransomware a connu une augmentation de 50 % du nombre d’entreprises ciblées et une augmentation de 400 % des attaques contre les systèmes du secteur public par rapport au mois d’octobre.

« Alors que les forces de l’ordre du monde entier sont devenues plus agressives dans leurs efforts pour arrêter les auteurs d’attaques, les développeurs ferment toujours facilement les variantes populaires, font profil bas et reviennent avec des logiciels malveillants finement réglés utilisés par eux-mêmes ainsi que par leurs affiliés », Intel 471 chercheurs ont déclaré. « Tant que les développeurs peuvent rester dans les pays où ils sont protégés, les attaques continueront, bien qu’avec différentes variantes. »