Windows 10 de Microsoft et les versions à venir de Windows 11 se sont révélées vulnérables à une nouvelle vulnérabilité d’escalade des privilèges locaux qui permet aux utilisateurs disposant d’autorisations de bas niveau d’accéder aux fichiers système Windows, leur permettant de démasquer le mot de passe d’installation du système d’exploitation et même de décrypter les clés privées .

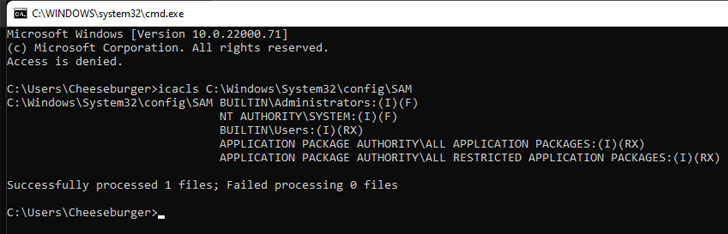

« À partir de Windows 10 build 1809, les utilisateurs non administratifs ont accès aux fichiers de ruche de registre SAM, SYSTEM et SECURITY », a déclaré le centre de coordination CERT (CERT/CC) dans un communiqué. note de vulnérabilité publié lundi. « Cela peut permettre une élévation des privilèges locaux (LPE). »

Les fichiers en question sont les suivants –

- c:WindowsSystem32configsam

- c:WindowsSystem32configsystem

- c:WindowsSystem32configsecurity

Microsoft, qui traque la vulnérabilité sous l’identifiant CVE-2021-36934, a reconnu le problème, mais n’a pas encore déployé de correctif ni fourni de calendrier pour la mise à disposition du correctif.

« Une vulnérabilité d’élévation des privilèges existe en raison de listes de contrôle d’accès (ACL) trop permissives sur plusieurs fichiers système, y compris le gestionnaire de comptes de sécurité (SAM) base de données », ont noté les fabricants de Windows. « Un attaquant qui a réussi à exploiter cette vulnérabilité pourrait exécuter du code arbitraire avec les privilèges SYSTEM. Un attaquant pourrait alors installer des programmes ; afficher, modifier ou supprimer des données ; ou créez de nouveaux comptes avec des droits d’utilisateur complets.

L’exploitation réussie de la faille, cependant, nécessite que l’attaquant ait déjà pris pied et soit en mesure d’exécuter du code sur le système victime. Dans l’intervalle, le CERT/CC recommande aux utilisateurs de restreindre l’accès aux fichiers sam, système et de sécurité et de supprimer Clichés instantanés VSS du lecteur système.

La dernière divulgation marque également le troisième bogue non corrigé publiquement divulgué dans Windows depuis la publication des mises à jour Patch Tuesday le 13 juillet. Outre CVE-2021-36934, deux autres faiblesses affectant le composant Print Spooler ont également été découvertes, incitant Microsoft à exhorter tous les utilisateurs arrêter et désactiver le service pour protéger les systèmes contre l’exploitation.

Les distributions Linux souffrent d’un défaut d’escalade de privilèges « Sequoia »

Ce n’est pas seulement Windows. Des correctifs ont été publiés pour un défaut de sécurité affectant tous Versions du noyau Linux à partir de 2014 qui peuvent être exploités par des utilisateurs malveillants et des logiciels malveillants déjà déployés sur un système pour obtenir des privilèges de niveau racine.

Baptisé « Sequoia » par les chercheurs de la société de cybersécurité Qualys, le problème s’est vu attribuer l’identifiant CVE-2021-33909 et affecte les installations par défaut d’Ubuntu 20.04, Ubuntu 20.10, Ubuntu 21.04, Debian 11 et Fedora 34 Workstation. Red Hat Enterprise Linux versions 6, 7 et 8 sont également affecté par la vulnérabilité.

Plus précisément, la faille concerne une vulnérabilité de conversion de type size_t-to-int dans l’interface du système de fichiers « seq_file » du noyau Linux, permettant à un attaquant local non privilégié de créer, monter et supprimer une structure de répertoires profonds dont la longueur totale du chemin dépasse 1 Go, résultant en élévation de privilèges sur l’hôte vulnérable.

Séparément, Qualys a également révélé une vulnérabilité de déni de service d’épuisement de la pile dans systemd (CVE-2021-33910) qui pourraient être exploitées par des attaquants non privilégiés pour faire planter la suite logicielle et déclencher un panique du noyau.