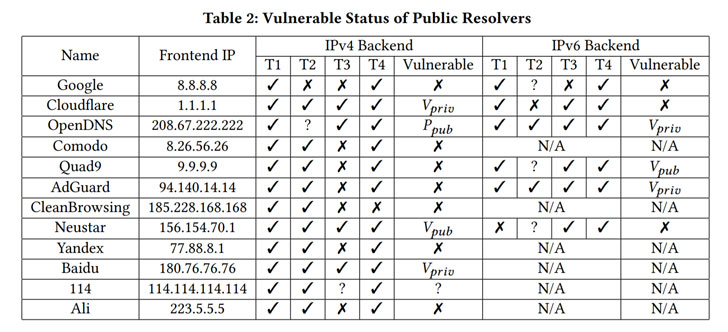

Les chercheurs ont démontré une autre variante de l’attaque d’empoisonnement du cache DNS SAD qui laisse environ 38% des résolveurs de noms de domaine vulnérables, permettant aux attaquants de rediriger le trafic initialement destiné aux sites Web légitimes vers un serveur sous leur contrôle.

« Les attaque permet à un attaquant hors chemin d’injecter un enregistrement DNS malveillant dans un cache DNS », les chercheurs de l’Université de Californie Keyu Man, Xin’an Zhou et Zhiyun Qian mentionné. « L’attaque DNS SAD permet à un attaquant de rediriger tout trafic (destiné à l’origine à un domaine spécifique) vers son propre serveur, puis de devenir un attaquant de type man-in-the-middle (MITM), permettant l’écoute clandestine et la falsification de la communication. »

La dernière faille affecte les noyaux Linux ainsi que les logiciels DNS populaires, notamment BIND, Unbound et dnsmasq exécutés sur Linux, mais pas lorsqu’ils sont exécutés sur d’autres systèmes d’exploitation FreeBSD ou Windows.

De l’attaque Kaminsky au DNS SAD

L’empoisonnement du cache DNS, également appelé DNS spoofing, est un technique dans lequel des données corrompues sont introduites dans le cache d’un résolveur DNS, de sorte que les requêtes DNS renvoient une réponse incorrecte (c. Découverte à l’origine par le chercheur Dan Kaminsky en 2008, l’attaque découlait du fait que les résolveurs récursifs utilisaient généralement un seul port ouvert (généralement 53) pour envoyer et recevoir des messages à des serveurs de noms faisant autorité.

Cela a non seulement rendu trivial de deviner le port source, mais un adversaire peut falsifier une réponse en inondant le résolveur de réponses DNS pour tout ou partie des 65 000 ID de transaction possibles qui sont attachés au requêtes de recherche DNS envoyé aux serveurs de noms.

Pour y parvenir, tout ce qu’un attaquant avait à faire était de deviner le 16 bits identifiant — c’est-à-dire qu’il ne peut y avoir que 65 536 valeurs d’ID de transaction — qui est utilisé pour vérifier l’authenticité du serveur de noms et prouver que l’adresse IP renvoyée est légitime. Ainsi, dans le cas où la réponse malveillante avec le bon ID de transaction arrive avant la réponse du serveur faisant autorité, alors le cache DNS serait empoisonné, renvoyant l’adresse choisie par l’attaquant au lieu de l’adresse IP légitime.

Mais puisque le résolveur récursif met en cache les informations reçues des serveurs de noms faisant autorité, cela signifie également que si le résolveur reçoit une demande d’adresse IP d’un nom de domaine qui a été récemment demandé par un autre client, il répond simplement au client l’enregistrement demandé de son cache sans avoir à communiquer avec les serveurs de noms.

Depuis lors, les attaques ont été rendues irréalisables en augmentant l’entropie en utilisant l’ID de transaction avec un port UDP aléatoire comme deuxième identifiant au lieu d’utiliser le port par défaut 53 pour les requêtes de recherche. Cependant, des canaux latéraux fuyants récemment découverts ont permis de dérandomiser le numéro de port éphémère, annulant efficacement les protections.

SAD DNS aka Side channel AttackeD DNS, divulgué par le même groupe de chercheurs en novembre 2020, s’appuie sur ICMP message « port inaccessible » comme moyen de déduire quel port éphémère est utilisé. Alors qu’ICMP est nécessaire pour le routage des diagnostics et des réponses d’erreur dans un réseau IP, la fonction de limitation de débit du protocole fournit un mécanisme pour restreindre la quantité de bande passante qui peut être utilisée pour le trafic ICMP entrant sur un port dans le but d’empêcher le refus de les attaques de service (DoS) qui peuvent survenir lorsqu’un attaquant essaie de surcharger le réseau avec des messages ICMP.

La nouvelle attaque par canal latéral implique que l’attaquant envoie un certain nombre de sondes UDP falsifiées contenant l’adresse source falsifiée de la victime à la cible suffisamment grande pour déclencher la limitation du débit, en utilisant la technique pour affiner les ports ouverts et deviner l’ID de transaction, comme c’est dans le cas de l’attaque originale de Kaminsky.

« Plus précisément, si un numéro de port deviné (dans une sonde UDP falsifiée) correspond au port éphémère correct, le résolveur ne générera pas de message ICMP (sinon, il le ferait) », ont déclaré les chercheurs. « Cela se traduit soit par un compteur de limite stationnaire, soit par une diminution du compteur. Un attaquant peut alors vérifier si le compteur a été vidé en tentant de solliciter des réponses ICMP avec une sonde UDP à partir de son IP réelle/non usurpée. »

Une surface d’attaque jusque-là négligée

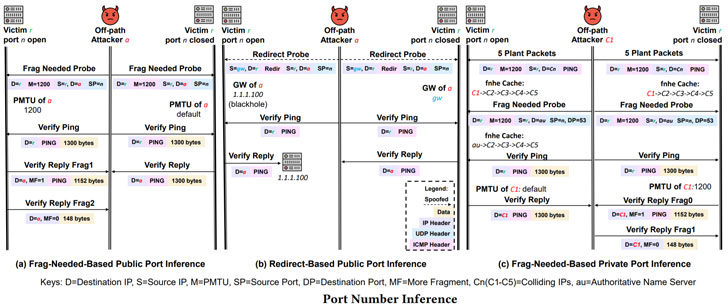

Alors que les méthodes antérieures, comptant le DNS SAD, utilisent des sondes UDP pour déterminer si un port UDP est ouvert ou fermé, la nouvelle attaque d’empoisonnement du cache DNS explore directement un canal secondaire pendant le processus de traitement des messages d’erreur ICMP, c’est-à-dire ICMP frag nécessaire ou ICMP rediriger les paquets – qui, par conception, ne suscitent pas de réponse, l’utilisant comme critère pour atteindre le même objectif.

« Un attaquant ne doit pas nécessairement se fier au retour explicite d’une sonde ICMP », ont noté les chercheurs. « Au lieu de cela, même si le traitement des sondes ICMP est complètement silencieux, tant qu’il existe une ressource partagée dont l’état est influencé, nous pouvons trouver des moyens (d’autres sondes) d’observer l’état modifié de la ressource partagée. »

L’idée centrale de l’attaque est d’utiliser le nombre limité d’emplacements totaux dans le cache d’exception global, un seau de 2048 table de hachage, pour discerner si une mise à jour s’est produite suite à un lot de sondes ICMP. Le canal latéral est également différent du DNS SAD en ce sens qu’il survient lors du traitement des messages ICMP entrants (par opposition aux paquets de sortie) et qu’il « exploite la limite des ressources d’espace (c’est-à-dire que l’espace pour stocker le cache d’exception du prochain saut est limité) tandis que le SAD Le canal latéral du DNS exploite la limite des ressources temporelles (c’est-à-dire que le taux de génération d’erreurs ICMP est limité).

Les chercheurs proposent un certain nombre d’atténuations pour empêcher la dernière attaque, telles que la randomisation de la structure de mise en cache, le rejet des messages de redirection ICMP et la définition de l’option de socket IP_PMTUDISC_OMIT, qui indique au système d’exploitation sous-jacent de ne pas accepter les messages ICMP frag nécessaires et élimine donc complètement le traitement lié au canal latéral dans le noyau.

« Le DNS est l’un des protocoles fondamentaux et anciens sur Internet qui prend en charge de nombreuses applications et services réseau », ont déclaré les chercheurs. « Malheureusement, DNS a été conçu sans se soucier de la sécurité et est soumis à une variété d’attaques graves, dont l’une est la célèbre attaque d’empoisonnement du cache DNS. Au cours des décennies d’évolution, il s’est avéré extrêmement difficile de mettre à niveau des fonctionnalités de sécurité solides dans ce. »