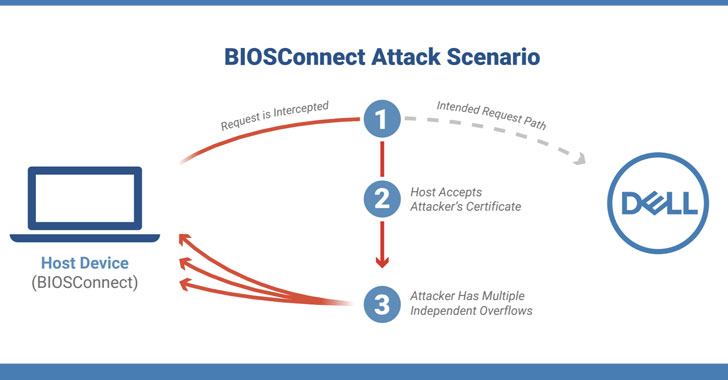

Les chercheurs en cybersécurité ont révélé jeudi une chaîne de vulnérabilités affectant la fonction BIOSConnect dans le BIOS du client Dell qui pourrait être exploitée par un adversaire réseau privilégié pour obtenir l’exécution de code arbitraire au niveau BIOS/UEFI du périphérique affecté.

« Comme l’attaquant a la possibilité d’exécuter du code à distance dans l’environnement de pré-démarrage, cela peut être utilisé pour subvertir le système d’exploitation et saper la confiance fondamentale dans l’appareil », des chercheurs de la société de sécurité des appareils d’entreprise Eclypsium. mentionné. « Le contrôle pratiquement illimité sur un appareil que cette attaque peut fournir fait que le fruit du travail en vaut la peine pour l’attaquant. »

Au total, les failles affectent 128 modèles Dell couvrant des ordinateurs portables, des ordinateurs de bureau et des tablettes grand public et professionnels, pour un total estimé à 30 millions d’appareils individuels. Pire, les faiblesses ont également un impact sur les ordinateurs qui ont Démarrage sécurisé enabled, une fonction de sécurité conçue pour empêcher l’installation de rootkits au démarrage en mémoire.

BIOSConnect offre une récupération de démarrage basée sur le réseau, permettant au BIOS de se connecter aux serveurs principaux de Dell via HTTPS pour télécharger une image du système d’exploitation, permettant ainsi aux utilisateurs de récupérer leurs systèmes lorsque l’image du disque local est corrompue, remplacée ou absente.

L’exploitation réussie des failles pourrait signifier une perte d’intégrité de l’appareil, avec un attaquant capable d’exécuter à distance un code malveillant dans l’environnement de pré-démarrage qui pourrait modifier l’état initial du système d’exploitation et briser les protections de sécurité au niveau du système d’exploitation.

La liste des quatre failles découvertes par Eclypsium est la suivante :

- CVE-2021-21571 – Connexion TLS non sécurisée du BIOS à Dell, permettant à un acteur malveillant de se faire passer pour Dell.com et de renvoyer un code malveillant à l’appareil de la victime

- CVE-2021-21572, CVE-2021-21573 et CVE-2021-21574 – Vulnérabilités de débordement permettant l’exécution de code arbitraire

La combinaison de l’exploitation à distance et de la possibilité de prendre le contrôle du code le plus privilégié de l’appareil pourrait faire de ces vulnérabilités une cible lucrative pour les attaquants, ont déclaré les chercheurs.

Les problèmes ont été signalés à Dell par la société basée en Oregon le 3 mars, après quoi des mises à jour côté serveur ont été déployées le 28 mai pour corriger CVE-2021-21573 et CVE-2021-21574. Dell a également mises à jour du micrologiciel du BIOS côté client publiées pour remédier aux deux défauts restants.

De plus, le fabricant de PC a publié des solutions de contournement pour désactiver les fonctionnalités BIOSConnect et HTTPS Boot pour les clients qui ne peuvent pas appliquer les correctifs immédiatement.

« La compromission réussie du BIOS d’un appareil donnerait à un attaquant un degré élevé de contrôle sur un appareil », ont déclaré les chercheurs d’Eclypsium. « L’attaquant pourrait contrôler le processus de chargement du système d’exploitation hôte et désactiver les protections afin de ne pas être détecté. Cela permettrait à un attaquant d’établir une persistance continue tout en contrôlant les privilèges les plus élevés sur l’appareil. »