Une faille de sécurité critique a été révélée dans la galerie publique Amazon Elastic Container Registry (ECR) qui aurait pu être potentiellement exploitée pour organiser une multitude d’attaques, selon la société de sécurité cloud Lightspin.

« En exploitant cette vulnérabilité, un acteur malveillant pourrait supprimer toutes les images de la galerie publique Amazon ECR ou mettre à jour le contenu de l’image pour injecter du code malveillant », a déclaré Gafnit Amiga, directeur de la recherche sur la sécurité chez Lightspin, dans un rapport partagé avec The Hacker News.

« Ce code malveillant est exécuté sur n’importe quelle machine qui extrait et exécute l’image, que ce soit sur les machines locales de l’utilisateur, les clusters Kubernetes ou les environnements cloud. »

ECR est un service de registre d’images de conteneurs géré par Amazon Web Services, permettant aux utilisateurs de conditionner le code sous forme d’images Docker et de déployer les artefacts de manière évolutive. Les référentiels publics hébergés sur ECR sont affichés dans ce qu’on appelle le Galerie publique ECR.

« Par défaut, votre compte dispose d’un accès en lecture et en écriture aux référentiels de votre registre public », Amazon Remarques dans sa documentation. « Cependant, les utilisateurs IAM ont besoin d’autorisations pour effectuer des appels vers les API Amazon ECR et pour transférer des images vers vos référentiels. »

Mais le problème identifié par Lightspin signifiait qu’il pouvait être utilisé par des acteurs externes pour supprimer, mettre à jour et créer des versions empoisonnées d’images légitimes dans des registres et des référentiels appartenant à d’autres comptes AWS en tirant parti d’API publiques ECR internes non documentées.

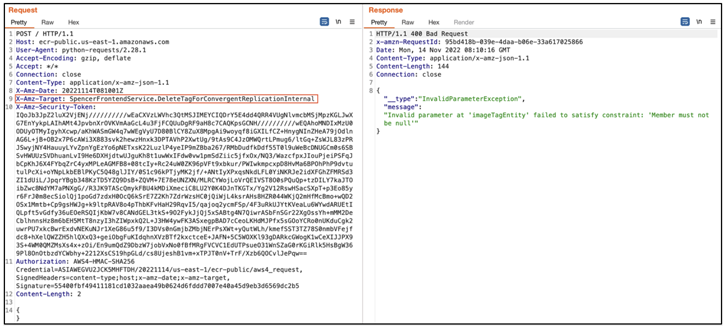

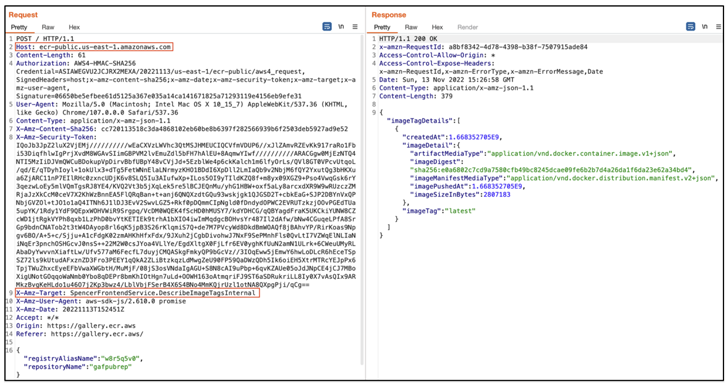

Ceci est réalisé en acquérant des informations d’identification temporaires à l’aide de Amazon Cognito pour autoriser les requêtes aux API internes et activer l’action de suppression d’images à l’aide de « DeleteImageForConvergentReplicationInternal », ou bien pousser une nouvelle image via l’action « PutImageForConvergentReplicationInternal ».

Lightspin a qualifié la faille d' »attaque profonde de la chaîne d’approvisionnement logicielle ».

Amazon a depuis déployé un correctif pour résoudre la faiblesse au 16 novembre 2022, moins de 24 heures après son signalement, ce qui indique la gravité du problème. Aucune action du client n’est requise.

« Cette vulnérabilité pourrait potentiellement conduire à un déni de service, à une exfiltration de données, à un mouvement latéral, à une escalade de privilèges, à la destruction de données et à d’autres voies d’attaque multivariées qui ne sont limitées que par la ruse et les objectifs de l’adversaire », a noté Amiga.

« Un acteur malveillant pourrait empoisonner les images populaires, tout en abusant du modèle de confiance d’ECR Public car ces images se feraient passer pour vérifiées et saperaient ainsi la chaîne d’approvisionnement d’ECR Public. »