Les chercheurs ont dévoilé mardi une nouvelle campagne d’espionnage qui recourt à des attaques destructrices d’effacement de données ciblant des entités israéliennes au moins depuis décembre 2020, qui camouflent l’activité malveillante sous la forme d’extorsions de ransomwares.

La société de cybersécurité SentinelOne a attribué les attaques à un acteur de l’État-nation affilié à l’Iran qu’elle traque sous le surnom «Agrius».

« Une analyse de ce qui à première vue semblait être une attaque de ransomware a révélé de nouvelles variantes d’essuie-glaces qui ont été déployées dans une série d’attaques destructrices contre des cibles israéliennes », les chercheurs mentionné. « Les opérateurs derrière les attaques ont intentionnellement masqué leur activité sous la forme d’attaques de ransomwares, un comportement inhabituel pour les groupes à motivation financière. »

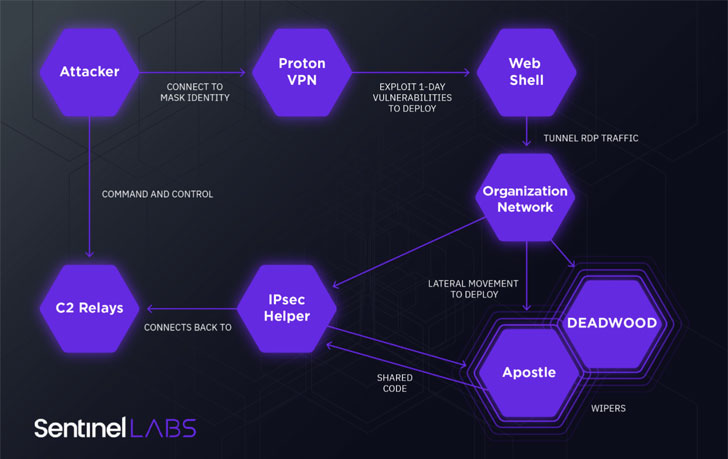

Le modus operandi du groupe consiste à déployer un malware .NET personnalisé appelé Apostle qui a évolué pour devenir un ransomware entièrement fonctionnel, supplantant ses capacités d’essuyage antérieures, tandis que certaines des attaques ont été menées à l’aide d’un deuxième essuie-glace nommé DEADWOOD (alias Detbosit) après une logique une faille dans les premières versions d’Apostle a empêché l’effacement des données.

De plus, les acteurs d’Agrius déposent un implant .NET appelé IPsec Helper qui peut être utilisé pour exfiltrer des données ou déployer des logiciels malveillants supplémentaires. De plus, les tactiques de l’acteur menaçant ont également été témoins d’un passage de l’espionnage à la demande de rançons à ses victimes pour récupérer l’accès aux données cryptées, pour ensuite les détruire lors d’une attaque par effacement.

Outre l’utilisation de ProtonVPN pour l’anonymisation, le cycle d’attaque Agrius exploite les vulnérabilités d’un jour dans les applications Web, y compris CVE-2018-13379, pour prendre pied dans un premier temps et fournir ensuite des coques Web ASPXSpy pour maintenir l’accès à distance aux systèmes compromis et exécuter des commandes arbitraires.

Si quoi que ce soit, la recherche ajoute aux preuves que les acteurs parrainés par l’État et liés au gouvernement iranien considèrent de plus en plus les opérations de ransomware comme une technique de subterfuge pour imiter d’autres groupes de ransomwares cybercriminels à motivation financière.

Des documents récemment divulgués par Lab Dookhtegan ont révélé une initiative appelée «Project Signal» qui liait le Corps des gardiens de la révolution islamique iranien à une opération de ransomware par le biais d’une société contractante.

« Tout en étant disruptives et efficaces, les activités de ransomware fournissent un déni, permettant aux États d’envoyer un message sans être directement blâmés », ont déclaré les chercheurs. « Des stratégies similaires ont été utilisées avec un effet dévastateur par d’autres acteurs parrainés par l’État-nation. »