L’acteur menaçant connu sous le nom de Rose foncé a été lié à cinq nouvelles attaques visant diverses entités en Belgique, au Brunei, en Indonésie, en Thaïlande et au Vietnam entre février 2022 et avril 2023.

Cela inclut les entités éducatives, les agences gouvernementales, les organismes militaires et les organisations à but non lucratif, indiquant la concentration continue de l’équipe adverse sur des cibles de grande valeur.

Dark Pink, également appelé Saaiwc Group, est un acteur de la menace persistante avancée (APT) qui serait d’origine Asie-Pacifique, avec des attaques ciblant des entités principalement situées en Asie de l’Est et, dans une moindre mesure, en Europe.

Le groupe utilise un ensemble d’outils malveillants personnalisés tels que TelePowerBot et KamiKakaBot qui fournissent diverses fonctions pour exfiltrer les données sensibles des hôtes compromis.

« Le groupe utilise une gamme d’outils personnalisés sophistiqués, déploie plusieurs chaînes de destruction en s’appuyant sur des e-mails de harponnage », a déclaré Andrey Polovinkin, chercheur en sécurité du groupe IB. a dit dans un rapport technique partagé avec The Hacker News.

« Une fois que les attaquants ont accès au réseau d’une cible, ils utilisent des mécanismes de persistance avancés pour rester non détectés et garder le contrôle sur le système compromis. »

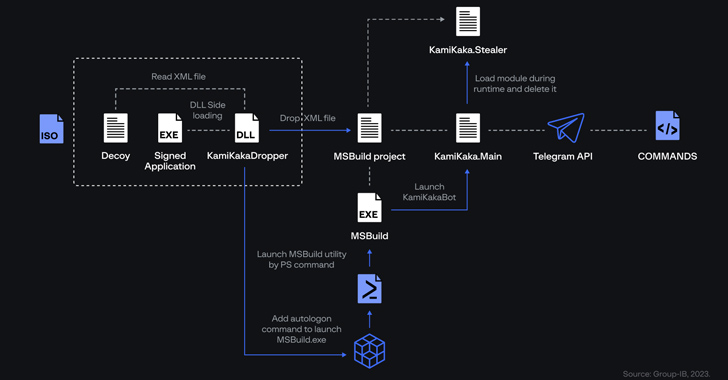

Les résultats illustrent également certaines modifications clés de la séquence d’attaque Dark Pink pour entraver l’analyse et s’adapter aux améliorations apportées à KamiKakaBot, qui exécute les commandes à partir d’un canal Telegram contrôlé par un acteur menaçant via un bot Telegram.

La dernière version, notamment, divise ses fonctionnalités en deux parties distinctes : l’une pour contrôler les appareils et l’autre pour récolter des informations précieuses.

La société basée à Singapour a déclaré avoir également identifié un nouveau compte GitHub associé au compte qui contient des scripts PowerShell, des archives ZIP et des logiciels malveillants personnalisés qui ont été commis entre le 9 janvier 2023 et le 11 avril 2023.

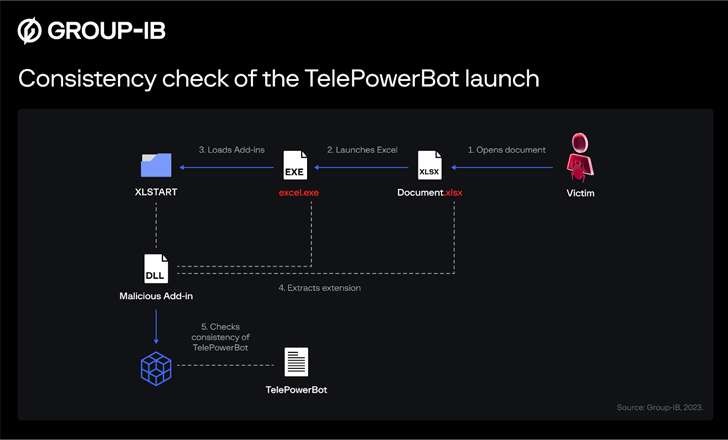

En plus d’utiliser Telegram pour la commande et le contrôle, Dark Pink a été observé en train d’exfiltrer des données volées via HTTP à l’aide d’un service appelé webhook.[.]placer. Un autre aspect notable est l’utilisation d’un complément Microsoft Excel pour assurer la persistance de TelePowerBot au sein de l’hôte infecté.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« Avec webhook[.]site, il est possible de configurer des points de terminaison temporaires afin de capturer et d’afficher les requêtes HTTP entrantes », a noté Polovinkin. « L’acteur de la menace a créé des points de terminaison temporaires et a envoyé des données sensibles volées aux victimes.

Dark Pink, malgré ses motivations d’espionnage, reste entourée de mystère. Cela dit, on soupçonne que l’empreinte victimologique de l’équipe de piratage pourrait être plus large qu’on ne le pensait auparavant.

Le fait que l’adversaire n’ait été lié qu’à 13 attaques (en comptant les cinq nouvelles victimes) depuis la mi-2021 indique une tentative de maintenir un profil bas pour la furtivité. C’est aussi un signe que l’acteur de la menace sélectionne soigneusement ses cibles et maintient le nombre d’attaques au minimum pour réduire la probabilité d’exposition.

« Le fait que deux attaques aient été exécutées en 2023 indique que Dark Pink reste actif et représente un risque permanent pour les organisations », a déclaré Polovinkin. « Les preuves montrent que les cybercriminels à l’origine de ces attaques continuent de mettre à jour leurs outils existants afin de ne pas être détectés. »