Nous avons tous entendu parler du «déficit de compétences en cybersécurité» – l’incapacité des entreprises à embaucher et à retenir des talents de haut niveau en cybersécurité.

Je vois cet écart se manifester de deux manières. Premièrement, les entreprises qui souhaitent embaucher des talents en cybersécurité ne peuvent tout simplement pas trouver des candidats dotés de compétences suffisantes. Deuxièmement, les entreprises qui ne peuvent pas se permettre des talents spécialisés en cybersécurité et qui ne disposent donc pas des compétences nécessaires pour protéger adéquatement leurs organisations contre les cybermenaces croissantes et de plus en plus sophistiquées.

Ces deux problèmes sont réels et peuvent tous deux avoir des conséquences dévastatrices. Il est également juste de dire que la plupart des équipes de cybersécurité sont aujourd’hui surchargées et en sous-effectif.

L’une des principales raisons pour lesquelles nous avons besoin de telles compétences de haut niveau en matière de cybersécurité réside dans les lacunes des technologies de cybersécurité. En raison du flux changeant et de plus en plus sophistiqué des techniques d’attaque, l’étendue et la profondeur des technologies défensives de cybersécurité utilisées pour combattre ces menaces et protéger les organisations contre les violations ont explosé. Aujourd’hui, il semble exister un outil spécialisé pour couvrir chaque partie de la surface d’attaque et du processus de réponse.

Malheureusement, toutes les organisations, à l’exception des plus grandes, qui ont les poches les plus profondes, peuvent se permettre d’acquérir, puis d’intégrer et de maintenir de manière adéquate, le vaste ensemble de technologies nécessaires pour protéger les organisations modernes contre les violations. La plupart des petites entreprises souffrent d’un manque de technologies pour protéger leurs organisations.

Nous avons désespérément besoin d’approches qui simplifient et consolident l’ensemble d’outils de cybersécurité afin que les entreprises puissent se permettre la couverture requise et rendre une protection efficace contre les violations accessible à ceux qui ne sont pas des experts de classe mondiale.

Entre Cynet

Une entreprise qui semble avoir besoin de simplification, sans sacrifier l’efficacité, est Cynet. Cynet a été créé spécifiquement pour regrouper plusieurs contrôles de prévention et de détection des menaces en une seule offre pour deux raisons principales. Premièrement, conserver tous les contrôles sur une seule plateforme permet d’obtenir de bien meilleurs résultats que l’intégration et la gestion des technologies de plusieurs fournisseurs.

Deuxièmement, cela simplifie considérablement la pile technologique (sans parler des améliorations en matière d’accessibilité financière). Ensuite, Cynet va au-delà de ces avantages en automatisant de nombreux flux de travail courants nécessaires pour répondre aux cybermenaces qui, autrement, exigeraient des compétences, du temps et des efforts de haut niveau.

Revue de produit: Cynet 360, mise à jour de la plateforme d’automne 2020

La plate-forme Cynet 360 repose sur trois piliers; Détection et réponse étendues (XDR), automatisation de la réponse et détection et réponse gérées (MDR). Ensemble, ces trois composants fournissent ce que Cynet appelle la protection autonome contre les violations – essentiellement une protection contre les violations sur le pilote automatique. Regardons chacun de ces composants.

XDR

Bien que XDR soit considéré comme une nouvelle technologie, c’est quelque chose que Cynet fait depuis sa création. La technologie XDR combine essentiellement les signaux de plusieurs points de contrôle dans le cadre d’une seule plate-forme pour fournir de meilleurs résultats que lors du déploiement de plusieurs contrôles en silo, puis en essayant de comprendre le flux d’alertes et de données de chacun. De nombreux cabinets d’analystes vantent XDR comme «la prochaine grande nouveauté de la cybersécurité».

Le Cynet XDR (en savoir plus à ce sujet ici) combine la prévention, la détection et les données de:

- Endpoint Protection – Antivirus nouvelle génération (NGAV) pour la prévention et la détection de base des logiciels malveillants sur les terminaux et la détection et la réponse des terminaux (EDR) pour une protection, une détection et une réponse plus avancées des terminaux,

- Analyse du trafic réseau (NTA) pour identifier les activités malveillantes sur votre réseau,

- Surveillance des comportements des entités et des utilisateurs (EUBA) pour détecter les comportements anormaux des utilisateurs,

- Technologie de tromperie pour tromper les intrus réussis en exposant leur présence avant que des dommages ne puissent être causés.

Automatisation de la réponse

Cynet automatise de nombreuses tâches associées à la détection des menaces et à la correction inter-environnements, y compris les hôtes infectés, les comptes d’utilisateurs compromis, les processus malveillants et le trafic réseau contrôlé par les attaquants.

Le nouveau moteur d’incident Cynet

Le nouveau moteur d’incident de Cynet peut immédiatement améliorer les opérations de cybersécurité de toute entreprise et aider à combler le déficit de compétences en cybersécurité.

De nombreuses solutions peuvent détecter les menaces, puis les empêcher automatiquement de s’exécuter et de causer des dommages. C’est merveilleux et utile, mais cela ne représente que la première étape pour faire face à une menace. Nous devons supposer que la menace découverte n’est probablement que la pointe de l’iceberg et n’est probablement qu’un élément d’une attaque coordonnée plus large. C’est là que le déficit de compétences en cybersécurité devient dangereux.

Le moteur d’incidents Cynet déclenche une enquête automatisée à la suite de certaines alertes à haut risque, révélant pleinement sa cause première et sa portée, et appliquant toutes les activités de correction requises. Ceci est proposé sur une plate-forme unique, prête à l’emploi, prête à porter votre cybersécurité au niveau supérieur dès le premier jour. C’est, mes amis, la percée de cybersécurité la plus étonnante et la plus utile que j’ai vue depuis un certain temps.

Comment ça fonctionne

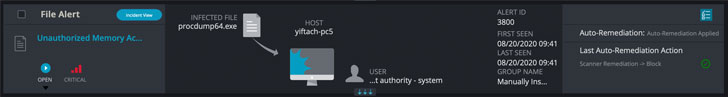

Sur certaines alertes à haut risque, les clients peuvent cliquer sur le bouton Affichage des incidents:

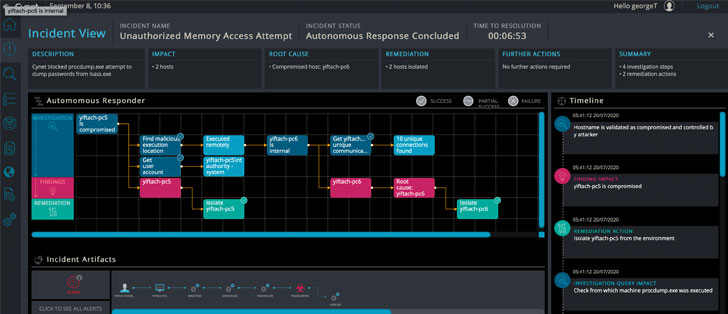

Cela mène à une page qui affiche l’ensemble complet des étapes d’enquête et des actions de correction que le moteur d’incident a effectuées dès que la menace a été détectée.

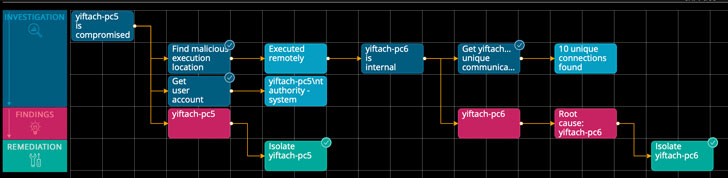

Comme le montre la capture d’écran ci-dessous, un diagramme de flux de travail simple montre la série de requêtes d’enquête et de résultats (en bleu) qui mènent à des constatations (en rouge) qui sont traitées avec une correction (en vert). La chronologie sur la droite montre une description plus détaillée de chaque étape, tandis que les artefacts d’incident affichent le flux d’attaque. L’incident complet est résumé dans les zones de texte supérieures.

Dans l’exemple suivant, nous voyons une alerte de tentative d’accès mémoire non autorisée qui a été déclenchée par une tentative de vidage des informations d’identification – un scénario d’attaque courant. L’alerte initiale indique que Cynet a neutralisé la tentative et que les informations d’identification n’ont pas été consultées. Le moteur d’incident fait alors son travail – il isole l’hôte compromis contre lequel l’attaque a été lancée et révèle un mouvement latéral. Il s’avère que l’attaque a en fait été lancée à distance depuis un autre hôte de l’environnement, ce qui est la véritable cause profonde. Cette découverte est conclue en isolant également l’hôte de la cause première.

Cette analyse automatisée des causes profondes, cette enquête d’impact et ces actions de correction ont pris un peu moins de sept minutes à la plate-forme de Cynet pour fonctionner pleinement, le tout en arrière-plan, ce qui a permis d’économiser des heures d’efforts pour les analystes. Ou, il a effectué une série de tâches pour trouver et corriger des menaces que certaines organisations n’auraient pas su être nécessaires ou comment les faire.

MDR – CyOps

Cynet appelle leur équipe MDR d’experts en cybersécurité CyOps. Je trouve étonnant que Cynet inclue une surveillance 24h / 24 et 7j / 7 pour tous les clients afin de garantir qu’aucune attaque réelle ne soit négligée. Ils fournissent également des enquêtes ad hoc sur les menaces et des analyses médico-légales et guident leurs clients à travers toutes les étapes de correction nécessaires. CyOps est automatiquement inclus dans la plateforme Cynet – sans frais supplémentaires.

Ce type de service est généralement assez cher et est souvent disponible uniquement auprès de fournisseurs tiers. Grâce à une compréhension approfondie de la plate-forme Cynet par CyOps, ils peuvent fournir un service de loin supérieur à celui des équipes MDR avec lesquelles certains fournisseurs contractent pour prendre en charge leur plate-forme. En savoir plus sur CyOps ici.

Résumé

Le moteur d’incident entièrement automatisé, associé à la plate-forme complète de détection et de réponse étendues (XDR) de Cynet et au service de détection et de réponse gérée (MDR) inclus, fournit un ensemble de cybersécurité pour toute organisation.

De nombreuses entreprises continuent de s’appuyer uniquement sur EDR ou une combinaison d’EDR et de NGAV pour protéger l’organisation contre les cyberattaques et les violations. Alternativement, la solution de Cynet fournit une capacité complète de prévention et de détection ainsi que des actions de réponse entièrement automatisées et un service MDR complet 24×7 pour démarrer. Si je souffrais d’un manque de moyens de cybersécurité, comme le sont la plupart des entreprises, mon premier appel pour améliorer ma situation serait à Cynet.

Inscrivez-vous à un Essai gratuit de Cynet 360 ici.