Les adversaires abusent de plus en plus de Telegram en tant que système de «commande et de contrôle» pour distribuer des logiciels malveillants dans des organisations qui pourraient ensuite être utilisées pour capturer des informations sensibles à partir de systèmes ciblés.

«Même lorsque Telegram n’est pas installé ou utilisé, le système permet aux pirates d’envoyer à distance des commandes et des opérations malveillantes via l’application de messagerie instantanée», ont déclaré des chercheurs de la société de cybersécurité Check Point, qui ont identifié pas moins de 130 attaques au cours des trois derniers mois. qui utilisent un nouveau cheval de Troie d’accès à distance multifonctionnel (RAT) appelé «ToxicEye».

L’utilisation de Telegram pour faciliter des activités malveillantes n’est pas nouvelle. En septembre 2019, un voleur d’informations surnommé Voleur Masad a été trouvé pour piller des informations et des données de portefeuille de crypto-monnaie sur des ordinateurs infectés en utilisant Telegram comme canal d’exfiltration. Puis l’année dernière, les groupes Magecart ont adopté la même tactique pour renvoyer les informations de paiement volées à partir de sites Web compromis aux attaquants.

La stratégie est également rentable de plusieurs manières. Pour commencer, Telegram n’est pas seulement bloqué par les moteurs antivirus d’entreprise, l’application de messagerie permet également aux attaquants de rester anonymes, étant donné que le processus d’enregistrement ne nécessite qu’un numéro de mobile, leur donnant ainsi accès à des appareils infectés depuis pratiquement n’importe quel endroit dans le monde.

La dernière campagne repérée par Check Point n’est pas différente. Propagé via des e-mails de phishing intégrés à un fichier exécutable Windows malveillant, ToxicEye utilise Telegram pour communiquer avec le serveur de commande et de contrôle (C2) et y télécharger des données. Le logiciel malveillant propose également une gamme d’exploits qui lui permet de voler des données, de transférer et de supprimer des fichiers, de mettre fin à des processus, de déployer un enregistreur de frappe, de détourner le microphone et la caméra de l’ordinateur pour enregistrer de l’audio et de la vidéo, et même de crypter des fichiers contre une rançon.

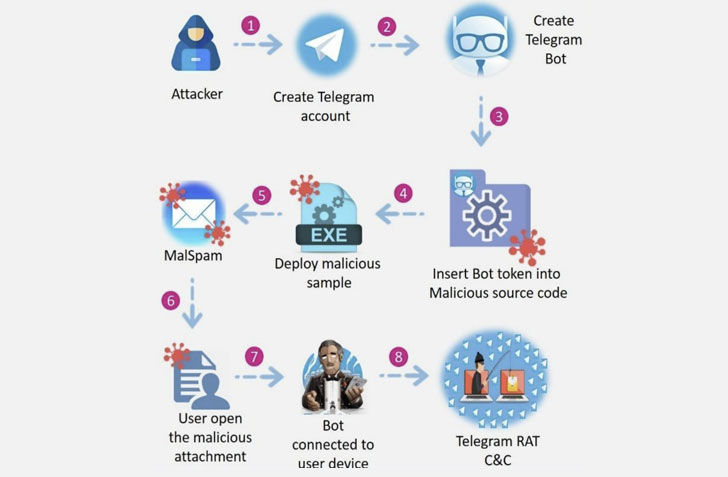

Plus précisément, la chaîne d’attaque commence par la création d’un Bot télégramme par l’attaquant, qui est ensuite intégré dans le fichier de configuration du RAT, avant de le compiler dans un exécutable (par exemple « paypal checker by saint.exe »). Ce fichier .EXE est ensuite injecté dans un document Word leurre (« solution.doc ») qui, une fois ouvert, télécharge et exécute le Telegram RAT (« C: Users ToxicEye rat.exe »).

«Nous avons découvert une tendance croissante où les auteurs de logiciels malveillants utilisent la plate-forme Telegram comme système de commande et de contrôle prêt à l’emploi pour la distribution de logiciels malveillants dans les organisations», a déclaré Idan Sharabi, directeur du groupe R&D de Check Point. « Nous pensons que les attaquants tirent parti du fait que Telegram est utilisé et autorisé dans presque toutes les organisations, en utilisant ce système pour effectuer des cyberattaques, ce qui peut contourner les restrictions de sécurité. »