Vendredi, Microsoft a mis en garde contre des attaques actives exploitant des serveurs Exchange non corrigés menées par plusieurs acteurs de la menace, car la campagne de piratage aurait infecté des dizaines de milliers d’entreprises, d’entités gouvernementales aux États-Unis, en Asie et en Europe.

L’entreprise mentionné « il continue de voir une utilisation accrue de ces vulnérabilités dans les attaques ciblant des systèmes non corrigés par plusieurs acteurs malveillants au-delà de HAFNIUM », signalant une escalade que les violations ne sont plus « limitées et ciblées » comme cela avait été précédemment estimé.

Selon un journaliste indépendant en cybersécurité Brian Krebs, au moins 30 000 entités à travers les États-Unis – principalement des petites entreprises, des villes et des gouvernements locaux – ont été compromises par un groupe chinois «inhabituellement agressif» qui s’est fixé comme objectif de voler des e-mails d’organisations victimes en exploitant des failles précédemment non divulguées dans Exchange Serveur.

Des victimes sont également signalées en dehors des États-Unis, avec des systèmes de messagerie appartenant à des entreprises Norvège et le République Tchèque impacté par une série d’incidents de piratage abusant des vulnérabilités. L’Autorité norvégienne de sécurité nationale a déclaré qu’elle avait mis en œuvre une analyse de vulnérabilité des adresses IP dans le pays pour identifier les serveurs Exchange vulnérables et « informer en permanence ces entreprises ».

L’ampleur colossale de l’offensive en cours contre les serveurs de messagerie de Microsoft éclipse également la frénésie de piratage de SolarWinds qui a été révélée en décembre dernier, qui aurait ciblé jusqu’à 18000 clients du fournisseur d’outils de gestion informatique. Mais comme c’était le cas avec le piratage de SolarWinds, les attaquants n’auront probablement attaqué que des cibles de grande valeur sur la base d’une reconnaissance initiale des machines victimes.

Serveurs Exchange non corrigés à risque d’exploitation

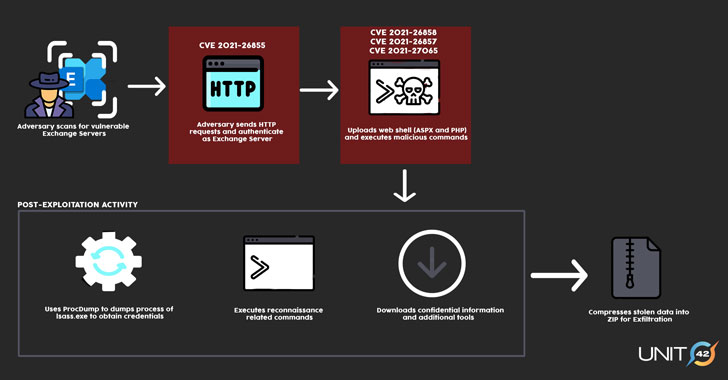

Une réussite exploitation des failles permet aux adversaires de s’introduire dans les serveurs Microsoft Exchange dans les environnements cibles et autorise par la suite l’installation de portes dérobées Web non autorisées pour faciliter l’accès à long terme. Étant donné que de multiples acteurs de la menace tirent parti de ces vulnérabilités du jour zéro, les activités post-exploitation devraient différer d’un groupe à l’autre en fonction de leurs motivations.

Les quatre problèmes de sécurité en question ont été corrigés par Microsoft dans le cadre d’une mise à jour de sécurité hors bande d’urgence mardi dernier, tout en avertissant que « de nombreux acteurs de l’État-nation et des groupes criminels agiront rapidement pour profiter de tout système non corrigé ».

La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, qui a publié une directive d’urgence mettant en garde contre «l’exploitation active» des vulnérabilités, a exhorté les agences gouvernementales exécutant des versions vulnérables d’Exchange Server à mettre à jour le logiciel ou à déconnecter les produits de leurs réseaux.

« CISA est consciente de l’exploitation nationale et internationale généralisée des vulnérabilités de Microsoft Exchange Server et demande instamment d’analyser les journaux d’Exchange Server avec l’outil de détection IoC de Microsoft pour aider à déterminer le compromis », l’agence tweeté le 6 mars.

Il convient de noter que la simple installation des correctifs émis par Microsoft n’aurait aucun effet sur les serveurs qui ont déjà fait l’objet d’une porte dérobée. Les organisations qui ont été enfreintes pour déployer le shell Web et d’autres outils de post-exploitation continuent de courir le risque de compromissions futures jusqu’à ce que les artefacts soient complètement extirpés de leurs réseaux.

Plusieurs clusters repérés

L’équipe de renseignements sur les menaces Mandiant de FireEye mentionné il « a observé plusieurs cas d’abus de Microsoft Exchange Server dans au moins un environnement client » depuis le début de l’année. La société de cybersécurité Volexity, l’une des entreprises à qui l’on attribue la découverte des failles, a déclaré que les campagnes d’intrusion semblaient avoir commencé vers le 6 janvier 2021.

On ne sait pas grand-chose sur l’identité des attaquants, sauf que Microsoft a principalement attribué les exploits avec une grande confiance à un groupe qu’il appelle Hafnium, un groupe qualifié soutenu par le gouvernement opérant en Chine. Mandiant suit l’activité d’intrusion dans trois clusters, UNC2639, UNC2640 et UNC2643, ajoutant qu’il s’attend à ce que le nombre augmente à mesure que de nouvelles attaques sont détectées.

Dans une déclaration à Reuters, un porte-parole du gouvernement chinois a nié que le pays était derrière les intrusions.

« Il existe au moins cinq groupes d’activités différents qui semblent exploiter les vulnérabilités », mentionné Katie Nickels, directrice du renseignement sur les menaces chez Red Canary, tout en notant les différences de techniques et d’infrastructures par rapport à celles de l’acteur Hafnium.

Dans un cas particulier, l’entreprise de cybersécurité observé que certains des clients ayant compromis les serveurs Exchange avaient été déployés avec un logiciel de crypto-extraction appelé DLTminer, un malware documenté par Carbon Black en 2019.

« Une possibilité est que les adversaires de Hafnium ont partagé ou vendu du code d’exploitation, ce qui a permis à d’autres groupes d’exploiter ces vulnérabilités », a déclaré Nickels. « Un autre est que les adversaires auraient pu procéder à une ingénierie inverse des correctifs publiés par Microsoft pour déterminer indépendamment comment exploiter les vulnérabilités. »

Conseils d’atténuation des problèmes de Microsoft

Outre le déploiement de correctifs, Microsoft a publié de nouvelles recommandations d’atténuation alternatives pour aider les clients Exchange qui ont besoin de plus de temps pour corriger leurs déploiements, en plus de publier une nouvelle mise à jour pour l’outil Microsoft Safety Scanner (MSERT) pour détecter les shells Web et publier un script pour vérifier les indicateurs de compromis HAFNIUM. Ils peuvent être trouvés ici.

«Ces vulnérabilités sont importantes et doivent être prises au sérieux», a déclaré Mat Gangwer, directeur principal de la réponse gérée aux menaces chez Sophos. « Ils permettent aux attaquants d’exécuter à distance des commandes sur ces serveurs sans avoir besoin d’informations d’identification, et tout acteur menaçant pourrait potentiellement en abuser. »

« La large installation d’Exchange et son exposition à Internet signifient que de nombreuses organisations exécutant un serveur Exchange sur site pourraient être en danger », a ajouté Gangwer.