Les acteurs de la menace derrière le rançongiciel Cuba (alias COLDDRAW) ont reçu plus de 60 millions de dollars en paiements de rançon et ont compromis plus de 100 entités à travers le monde en août 2022.

Dans un nouvel avis partagé par la US Cybersecurity and Infrastructure Security Agency (CISA) et le Federal Bureau of Investigation (FBI), les agences Souligné une « forte augmentation à la fois du nombre d’entités américaines compromises et du montant des rançons ».

L’équipe de rançongiciels, également connue sous le nom de Tropical Scorpius, a été observée ciblant les services financiers, les installations gouvernementales, les soins de santé, la fabrication critique et les secteurs informatiques, tout en élargissant simultanément ses tactiques pour obtenir un accès initial et interagir avec les réseaux piratés.

Le point d’entrée des attaques implique l’exploitation de failles de sécurité connues, de phishing, d’informations d’identification compromises et d’outils légitimes de protocole de bureau à distance (RDP), suivis de la distribution du ransomware via Hanciteur (alias Chanitor).

Certains des défauts incorporés par Cuba dans son ensemble d’outils sont les suivants –

- CVE-2022-24521 (Score CVSS : 7,8) – Une vulnérabilité d’élévation des privilèges dans le pilote Windows Common Log File System (CLFS)

- CVE-2020-1472 (Score CVSS : 10,0) – Une vulnérabilité d’élévation des privilèges dans le protocole distant Netlogon (alias ZeroLogon)

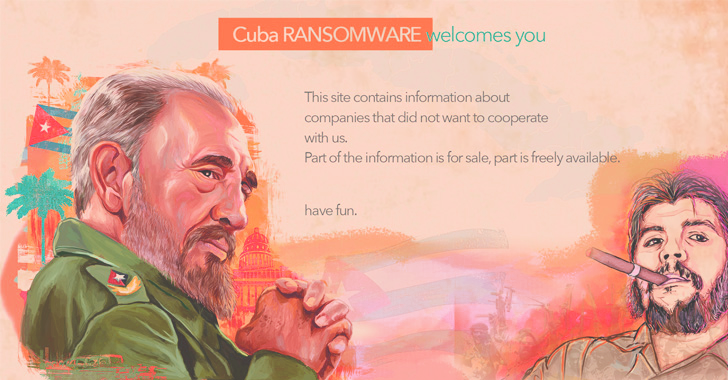

« En plus de déployer des ransomwares, les acteurs ont utilisé des techniques de » double extorsion « , dans lesquelles ils exfiltrent les données des victimes, et (1) exigent une rançon pour les décrypter et, (2) menacent de les rendre publiques si une rançon est payée. pas fait », a noté CISA.

Cuba partagerait également des liens avec les opérateurs de RomCom RAT et une autre famille de rançongiciels appelée Industrial Spy, selon les récentes découvertes de BlackBerry et Palo Alto Networks Unit 42.

Le RomCom RAT est distribué via des versions trojanisées de logiciels légitimes tels que SolarWinds Network Performance Monitor, KeePass, PDF Reader Pro et Advanced IP Scanner, pdfFiller et Veeam Backup & Replication qui sont hébergés sur des sites Web similaires contrefaits.

L’avis de la CISA et du FBI est le dernier d’une série d’alertes concernant différentes souches de rançongiciels ces derniers mois, telles que MedusaLocker, ZeppelinVice Society, Daixin Team et Hive.