L’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié mardi un avis concernant une faille critique de la chaîne d’approvisionnement logicielle affectant le kit de développement logiciel (SDK) de ThroughTek qui pourrait être exploitée par un adversaire pour obtenir un accès inapproprié aux flux audio et vidéo.

« L’exploitation réussie de cette vulnérabilité pourrait permettre un accès non autorisé à des informations sensibles, telles que les flux audio/vidéo de la caméra », CISA mentionné dans l’alerte.

Point à point de ThroughTek (P2P) Le SDK est largement utilisé par les appareils IoT avec vidéosurveillance ou capacité de transmission audio/vidéo tels que les caméras IP, les caméras de surveillance pour bébés et animaux de compagnie, les appareils ménagers intelligents et les capteurs pour fournir un accès à distance au contenu multimédia sur Internet.

Tracé sous le nom CVE-2021-32934 (score CVSS : 9.1), le défaut affecte les produits ThroughTek P2P, versions 3.1.5 et antérieures ainsi que les versions SDK avec balise nossl, et découle d’un manque de protection suffisante lors du transfert de données entre le l’appareil et les serveurs de ThroughTek.

La faille a été signalée par Nozomi Networks en mars 2021, qui a noté que l’utilisation de caméras de sécurité vulnérables pouvait mettre en danger les opérateurs d’infrastructures critiques en exposant des informations sensibles sur l’entreprise, la production et les employés.

« Le [P2P] le protocole utilisé par ThroughTek n’a pas d’échange de clé sécurisé [and] repose plutôt sur un schéma d’obscurcissement basé sur une clé fixe », la société de sécurité IoT basée à San Francisco mentionné. « Puisque ce trafic traverse Internet, un attaquant capable d’y accéder peut reconstruire le flux audio/vidéo. »

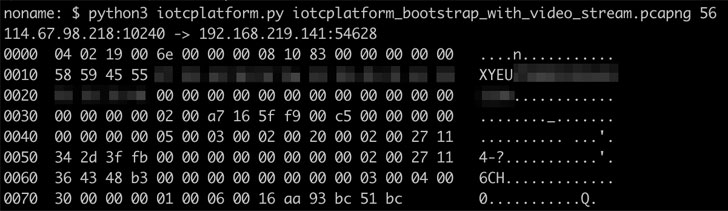

Pour démontrer la vulnérabilité, les chercheurs ont créé un exploit de preuve de concept (PoC) qui désobscurcit les paquets à la volée du trafic réseau.

Grâce à Tek recommande fabricants d’équipement d’origine (OEM) utilisant SDK 3.1.10 et supérieur pour activer AuthKey et DTLS, et ceux qui s’appuient sur une version SDK antérieure à 3.1.10 pour mettre à niveau la bibliothèque vers la version 3.3.1.0 ou v3.4.2.0 et activer AuthKey/DTLS.

Étant donné que la faille affecte un composant logiciel qui fait partie de la chaîne d’approvisionnement pour de nombreux OEM de caméras de sécurité grand public et d’appareils IoT, les retombées d’une telle exploitation pourraient effectivement violer la sécurité des appareils, permettant à l’attaquant d’accéder et de visualiser des données audio confidentielles ou flux vidéo.

« Étant donné que la bibliothèque P2P de ThroughTek a été intégrée par plusieurs fournisseurs dans de nombreux appareils différents au fil des ans, il est pratiquement impossible pour un tiers de suivre les produits concernés », ont déclaré les chercheurs.

![[REVIEW] Le « groupe Metaverse » aespa entre en scène avec des avatars numériques et électrise 5 000 fans](https://media.techtribune.net/uploads/2023/02/5ca07edd3be0413d89c1b75252dcdc53-180x135.jpg)