Une analyse des fuites de chats du célèbre groupe de rançongiciels Conti plus tôt cette année a révélé que le syndicat travaillait sur un ensemble de techniques d’attaque de micrologiciel qui pourraient offrir un moyen d’accéder au code privilégié sur les appareils compromis.

« Le contrôle du micrologiciel donne aux attaquants des pouvoirs pratiquement inégalés à la fois pour causer directement des dommages et pour atteindre d’autres objectifs stratégiques à long terme », a déclaré la société de sécurité du micrologiciel et du matériel Eclypsium. a dit dans un rapport partagé avec The Hacker News.

« Un tel niveau d’accès permettrait à un adversaire de causer des dommages irréparables à un système ou d’établir une persistance continue pratiquement invisible pour le système d’exploitation. »

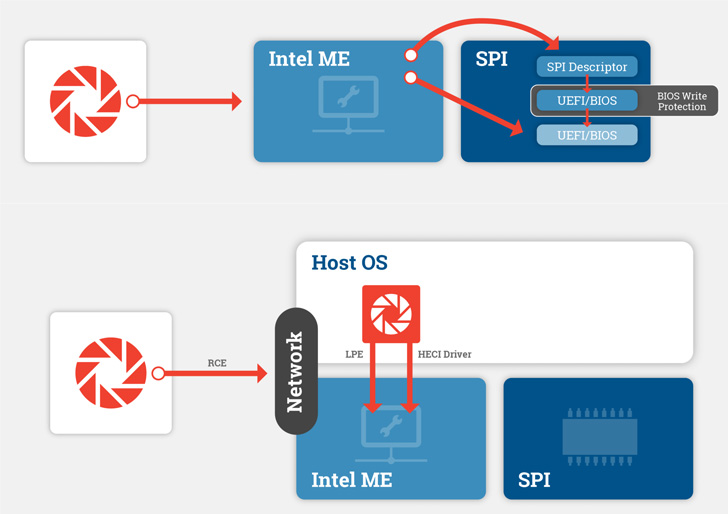

Plus précisément, cela inclut les attaques visant les microcontrôleurs intégrés tels que Intel Moteur de gestion (MOI), un composant privilégié qui fait partie des chipsets du processeur de l’entreprise et qui peut complètement contourner le système d’exploitation.

Les conversations entre les membres de Conti, qui ont fui après que le groupe a promis son soutien à la Russie dans l’invasion de l’Ukraine par cette dernière, ont mis en lumière les tentatives du syndicat d’exploiter les vulnérabilités liées au micrologiciel ME et à la protection en écriture du BIOS.

Cela impliquait de trouver des commandes et des vulnérabilités non documentées dans l’interface ME, d’exécuter du code dans le ME pour accéder à la mémoire flash SPI et de la réécrire, et de supprimer des implants au niveau du mode de gestion du système (SMM), qui pourraient même être exploités pour modifier le noyau.

La recherche s’est finalement manifestée sous la forme d’un code de preuve de concept (PoC) en juin 2021 qui peut obtenir l’exécution de code SMM en prenant le contrôle du ME après avoir obtenu l’accès initial à l’hôte au moyen de vecteurs traditionnels comme le phishing, les logiciels malveillants, ou un compromis de la chaîne d’approvisionnement, montrent les discussions divulguées.

« En déplaçant l’attention sur Intel ME ainsi qu’en ciblant les appareils dans lesquels le BIOS est protégé en écriture, les attaquants pourraient facilement trouver beaucoup plus d’appareils cibles disponibles », ont déclaré les chercheurs.

Ce n’est pas tout. Le contrôle du micrologiciel pourrait également être exploité pour obtenir une persistance à long terme, échapper aux solutions de sécurité et causer des dommages irréparables au système, permettant à l’auteur de la menace de monter des attaques destructrices comme en témoigne la guerre russo-ukrainienne.

« Les fuites de Conti ont révélé un changement stratégique qui éloigne encore plus les attaques de micrologiciels des regards indiscrets des outils de sécurité traditionnels », ont déclaré les chercheurs.

« Le passage au micrologiciel ME offre aux attaquants un bassin beaucoup plus large de victimes potentielles à attaquer, et une nouvelle voie pour atteindre le code et les modes d’exécution les plus privilégiés disponibles sur les systèmes modernes. »