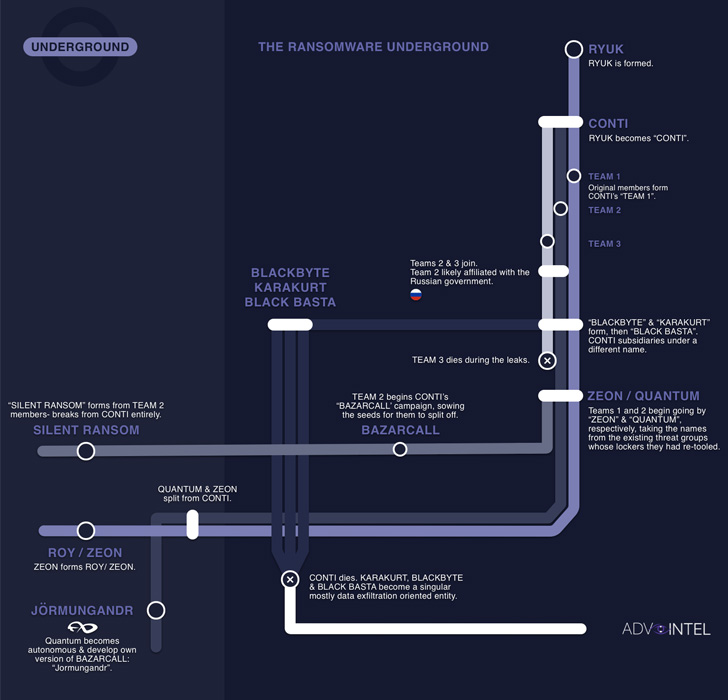

Trois ramifications différentes du cartel notoire de la cybercriminalité Conti ont eu recours à la technique du phishing par rappel comme vecteur d’accès initial pour pénétrer dans les réseaux ciblés.

« Trois groupes de menaces autonomes ont depuis adopté et développé indépendamment leurs propres tactiques de phishing ciblées dérivées de la méthodologie de rappel de phishing », a déclaré la société de cybersécurité AdvIntel. a dit dans un rapport de mercredi.

Ces campagnes ciblées ont « considérablement augmenté » les attaques contre des entités des secteurs de la finance, de la technologie, du droit et de l’assurance, a ajouté la société.

Les acteurs en question incluent Silent Ransom, Quantum et Roy/Zeon, qui se sont tous séparés de Conti après que ce dernier a orchestré sa fermeture en mai 2022 suite à son soutien public à la Russie dans le conflit russo-ukrainien en cours.

La tactique d’ingénierie sociale avancée, également appelée BazaCall (alias BazarCall), a été mise à l’honneur en 2020/2021 lorsqu’elle a été utilisée par les opérateurs du rançongiciel Ryuk, qui a ensuite été renommé Conti.

On dit qu’il a reçu des améliorations opérationnelles substantielles en mai, à peu près au même moment où l’équipe Conti était occupée à coordonner une restructuration à l’échelle de l’organisation tout en simulant les mouvements d’un groupe actif.

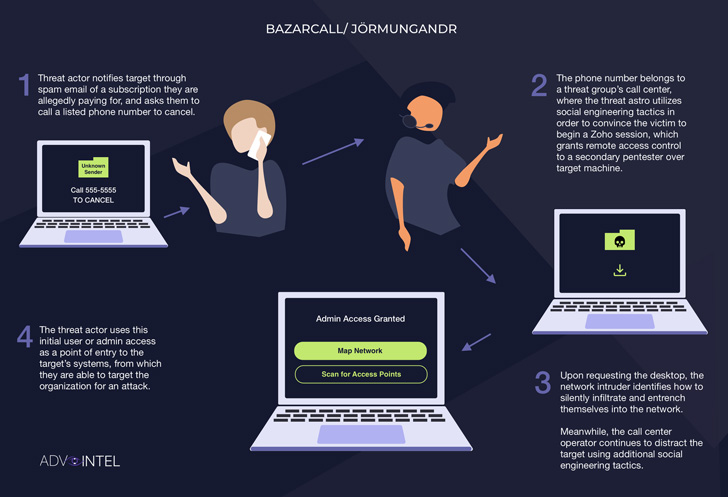

L’attaque de phishing est également unique en ce sens qu’elle renonce aux liens ou pièces jointes malveillants dans les e-mails au profit de numéros de téléphone que les destinataires sont amenés à appeler en les alertant d’un débit à venir sur leur carte de crédit pour un abonnement premium.

Si un destinataire cible tombe dans le piège et décide d’appeler le numéro de téléphone indiqué dans l’e-mail, une personne réelle d’un centre d’appels frauduleux mis en place par les opérateurs de BazaCall tente de convaincre la victime d’accorder au service client le contrôle du bureau à distance pour aider à annuler l’abonnement supposé.

Avec l’accès au bureau, l’auteur de la menace prend furtivement des mesures pour infiltrer le réseau de l’utilisateur et établir la persistance des activités de suivi telles que l’exfiltration de données.

« Le phishing de rappel a été la tactique qui a permis un changement généralisé dans l’approche du déploiement des ransomwares », a déclaré AdvIntel, ajoutant que « le vecteur d’attaque est intrinsèquement intégré à la tradition organisationnelle de Conti ».

Silent Ransom, le premier sous-groupe Conti à s’éloigner du gang de la cybercriminalité en mars 2022, a depuis été lié à des attaques d’extorsion de données après avoir obtenu un accès initial via des e-mails d’expiration d’abonnement qui prétendent informer les utilisateurs du paiement en attente pour les services Zoho Masterclass et Duolingo.

« Ces attaques peuvent être classées comme des attaques de rançon de violation de données, dans lesquelles l’objectif principal du groupe est d’accéder à des documents et des informations sensibles, et d’exiger un paiement pour suspendre la publication des données volées », a déclaré Sygnia. c’est noté le mois dernier, décrivant la procédure d’infection.

La société israélienne de cybersécurité suit les activités de Silent Ransom sous le nom de Luna Moth.

Quantum et Roy/Zeon sont les deux autres spin-offs de Conti à suivre la même approche à partir de juin 2022. Alors que Quantum a été impliqué dans les attaques dévastatrices de rançongiciels contre les réseaux du gouvernement costaricien en mai, Roy/Zeon se compose de membres « responsables de la création de Ryuk lui-même ».

« Alors que les acteurs de la menace ont réalisé les potentialités des tactiques d’ingénierie sociale militarisées, il est probable que ces opérations de phishing continueront à devenir plus élaborées, détaillées et difficiles à analyser à partir des communications légitimes au fil du temps », ont déclaré les chercheurs.

Les découvertes arrivent alors que la société de cybersécurité industrielle Dragos divulgué le nombre d’attaques de ransomwares sur les infrastructures industrielles est passé de 158 au premier trimestre 2022 à 125 au deuxième trimestre, une baisse qu’il attribue avec une faible confiance à la fermeture de Conti.

Ce n’est pas tout. Société d’analyse de la blockchain Elliptic révélé cette semaine que le groupe Conti, aujourd’hui disparu, a blanchi plus de 53 millions de dollars d’actifs cryptographiques via RenBridge, un pont inter-chaînes qui permet de transférer des fonds virtuels entre les blockchains, entre avril 2021 et juillet 2022.