Les infrastructures essentielles sont importantes pour l’existence, la croissance et le développement de la société. Les sociétés dépendent des services fournis par des secteurs d’infrastructures critiques comme les télécommunications, l’énergie, les soins de santé, les transports et les technologies de l’information. La sûreté et la sécurité sont nécessaires au fonctionnement optimal de ces infrastructures critiques. L’infrastructure critique est composée d’actifs numériques et non numériques. Les organisations doivent garder une longueur d’avance sur les menaces de cybersécurité pour prévenir les défaillances causées par les cyberattaques sur les infrastructures critiques. Trouver des moyens de protéger les actifs numériques dans un paysage en constante évolution rempli de menaces est une activité continue. Les organisations doivent également utiliser des solutions de sécurité efficaces et les meilleures pratiques pour rester protégées et réduire les risques de compromission.

Les solutions de sécurité aident à sécuriser et à améliorer la visibilité du paysage des menaces d’une organisation. Différentes solutions utilisent différents concepts et approches. Un concept important qui a récemment fait son apparition est la détection et la réponse étendues (XDR).

Les solutions XDR offrent des capacités de détection et de réponse sur plusieurs couches. Les outils XDR corrèlent les données à l’aide de méthodes de détection et de réponse aux menaces en rassemblant des journaux et des événements provenant de diverses sources, telles que des périphériques réseau, des serveurs et des applications. Ces capacités permettent aux équipes de sécurité de détecter, d’enquêter et de répondre rapidement aux incidents.

Attaques contre les infrastructures critiques

En février 2022, une attaque de la chaîne d’approvisionnement s’est produite dans l’un des géants allemands de l’énergie. Cette attaque a entraîné la fermeture de plus de 200 stations-service à travers l’Allemagne, affectant des vies et des entreprises. Cet événement s’est produit près d’un an après l’attaque du Colonial Pipeline aux États-Unis d’Amérique, où une exfiltration de données s’est produite et une infection par ransomware a interrompu les services numériques au sein de leur infrastructure pendant des jours. Un article du NYTimes rapporte qu’environ 5 millions de dollars ont été versés aux pirates impliqués dans l’attaque du rançongiciel Colonial Pipeline. Les pirates dans l’affaire Colonial Pipeline ont pu entrer en utilisant un mot de passe VPN compromis, et ils ont procédé à des activités d’intrusion pendant une journée entière avant d’être détectés.

Il existe plusieurs points d’entrée pour les attaques contre les infrastructures critiques, et certains vecteurs sont plus répandus que d’autres. Ces vecteurs incluent des informations d’identification compromises, des systèmes d’exploitation non corrigés, des applications vulnérables et des logiciels malveillants diffusés via diverses techniques.

L’accent doit être mis sur la sécurisation des infrastructures critiques avant qu’une attaque ne se produise, quelle que soit son origine. Les solutions de sécurité aident les organisations à se protéger contre différents vecteurs d’attaque. Ces solutions incluent XDR, SIEM, des scanners de code, des analyseurs d’infrastructure, des scanners de vulnérabilité et des solutions de détection de logiciels malveillants. A ces solutions s’ajoutent les normes de conformité. Quelques normes recommandées sont NIST, PCI DSS, HIPAA et GDPR. L’application correcte de ces solutions et des normes de conformité peut contribuer à améliorer la posture de sécurité d’une organisation.

Comment XDR peut atténuer les attaques

Un XDR joue un rôle important dans les situations où les acteurs de la menace ciblent différents actifs numériques d’une organisation. Avec un XDR intégré à l’infrastructure d’une organisation, les événements de sécurité provenant de diverses sources et actifs sont analysés et corrélés pour déterminer les activités qui se déroulent dans l’infrastructure. Un XDR a la capacité de détecter et de fournir des réponses automatisées aux activités malveillantes dans un environnement. Une telle réponse peut tuer un processus malveillant, supprimer un fichier malveillant ou isoler un terminal compromis. Comme les réponses sont exécutées en temps quasi réel, la vitesse joue un rôle essentiel dans l’exécution de ces tâches.

Wazuh SIEM/XDR

Wazuh est une plateforme SIEM et XDR gratuite et open source. Il comprend plusieurs composants qui protègent à la fois les charges de travail cloud et sur site. La plateforme Wazuh fonctionne avec un modèle agent-serveur. Les composants centraux de Wazuh (serveur, indexeur et tableau de bord) analysent les données de sécurité des terminaux de votre infrastructure. Dans le même temps, l’agent Wazuh est déployé sur les terminaux pour collecter des données de sécurité et assurer la détection et la réponse aux menaces. L’agent Wazuh est léger et prend en charge plusieurs plates-formes. Wazuh prend également en charge la surveillance sans agent sur les routeurs, les pare-feu et les commutateurs.

Capacités Wazuh XDR

Wazuh dispose de plusieurs fonctionnalités qui aident une organisation à garder une longueur d’avance sur les menaces de sécurité. Certaines de ces fonctionnalités sont la détection des logiciels malveillants, la détection des vulnérabilités, la surveillance de l’intégrité des fichiers et la réponse automatisée aux menaces, entre autres. Les sections suivantes contiennent plus de détails sur les capacités de Wazuh qui aident à protéger les infrastructures critiques.

Analyse des données de journal

Le module d’analyse des données de journal Wazuh collecte et analyse les données de sécurité provenant de diverses sources. Ces données incluent les journaux d’événements système, les journaux d’application et les journaux de comportement anormal du système. Par conséquent, les données analysées sont utilisées pour la détection des menaces et la réponse automatisée. Cette fonctionnalité vous donne une visibilité sur les événements qui se produisent à différents points de terminaison de votre infrastructure.

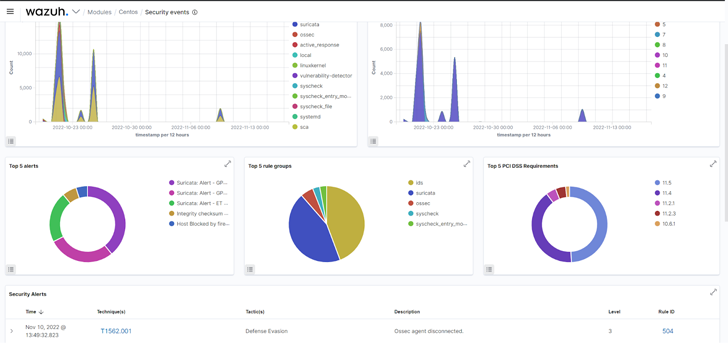

|

| Fig 1 : Événements de sécurité d’un terminal surveillé sur le tableau de bord Wazuh. |

Détection des logiciels malveillants

Wazuh possède plusieurs fonctionnalités qui aident à la détection des logiciels malveillants. De plus, Wazuh peut être intégré à d’autres outils de sécurité comme YARA et VirusTotal pour détecter les logiciels malveillants. En configurant correctement Wazuh Listes de la base de données constante (CDB), les valeurs des alertes décodées telles que les utilisateurs, les hachages de fichiers, les adresses IP ou les noms de domaine peuvent être comparées aux enregistrements malveillants. Voici un article de blog qui montre comment Wazuh peut être intégré aux listes CDB pour détecter et répondre aux fichiers malveillants. Cette capacité Wazuh vous aide à détecter les logiciels malveillants sur divers terminaux surveillés.

Surveillance de l’intégrité des fichiers

Le module Wazuh File Integrity Monitoring (FIM) surveille un système de fichiers de point de terminaison pour détecter les modifications dans les fichiers et répertoires prédéfinis. Des alertes sont déclenchées lorsqu’un fichier est créé, modifié ou supprimé dans des répertoires surveillés. Vous pouvez voir comment ce module est utilisé pour détecter les modifications apportées à un fichier de clé SSH dans le billet de blog Détection des crypto-mineurs illégitimes sur les terminaux Linux. À l’aide du module Wazuh FIM, vous pouvez détecter les modifications apportées aux fichiers de configuration sur les systèmes critiques et déterminer si l’activité est autorisée ou malveillante.

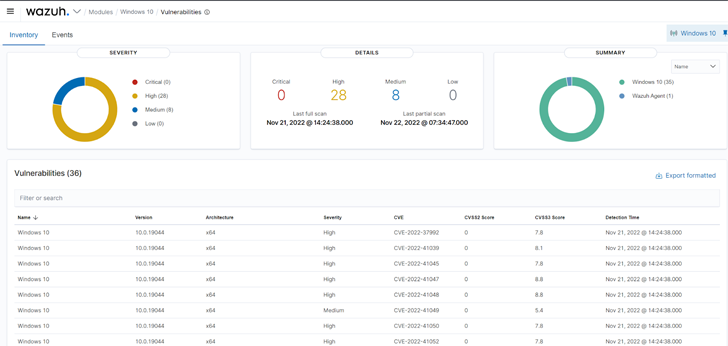

Détection de vulnérabilité

Wazuh utilise le module de détection de vulnérabilité pour trouver des vulnérabilités sur un terminal surveillé. La détection des vulnérabilités fonctionne en effectuant des audits logiciels. Ces audits sont rendus possibles en tirant parti des flux de vulnérabilités indexés à partir de sources telles que Canonical, Debian, Red Hat, Arch Linux, ALAS (Amazon Linux Advisories Security), Microsoft et la base de données nationale des vulnérabilités. Ces flux sont corrélés par Wazuh avec les informations de l’inventaire des applications du terminal. Les administrateurs doivent commencer la correction immédiatement après la détection des vulnérabilités avant que des acteurs malveillants ne puissent les exploiter.

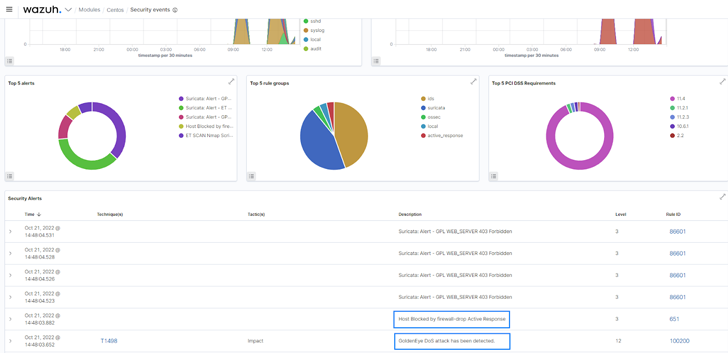

Réponse automatisée aux menaces

Le module de réponse active Wazuh peut être configuré pour exécuter automatiquement des contre-mesures lorsque des événements correspondent à des critères spécifiques. Il peut exécuter des actions définies par l’utilisateur, telles qu’un blocage ou une suppression de pare-feu, la mise en forme ou la limitation du trafic, le verrouillage de compte, l’arrêt du système, etc. Le module de réponse actif a été configuré pour refuser la connexion réseau à partir d’une source malveillante identifiée dans le billet de blog. Répondre aux attaques réseau avec Suricata et Wazuh XDR.

Conclusion

La mise en œuvre de la sécurité sur plusieurs couches d’infrastructures critiques réduit la surface d’attaque d’une organisation. Nous avons mis l’accent sur quelques facteurs à garder à l’esprit pour maintenir une posture de sécurité appropriée. Pour protéger vos actifs numériques, nous suggérons une solution qui fonctionne bien avec divers terminaux, systèmes et technologies.

Wazuh est une solution XDR gratuite et open source. Il inclut les fonctionnalités nécessaires pour découvrir les vulnérabilités, déterminer l’état de la configuration du système et répondre aux menaces sur vos actifs numériques. Wazuh prend également en charge les normes de conformité telles que PCI DSS, HIPAA, NIST et GDPR. Wazuh a une croissance constante communauté où l’assistance est fournie aux utilisateurs. Découvrez le Wazuh Documentation pour plus d’informations.