De nombreuses entreprises cherchent actuellement des moyens de renforcer la sécurité dans leur organisation alors que la situation de pandémie et de travail à distance continue de progresser vers la fin de l’année. Alors que les entreprises continuent de mettre en œuvre des mesures de sécurité pour protéger les données critiques, il existe un domaine de sécurité extrêmement important qui est souvent négligé: mots de passe.

Les mots de passe faibles ont longtemps été un cauchemar de sécurité pour votre entreprise. Cela comprend les pwned mots de passe. Qu’est-ce que c’est? Quels outils sont disponibles pour vous protéger contre leur utilisation dans votre environnement?

Différents types de mots de passe dangereux

Il existe de nombreux types de mots de passe dangereux qui peuvent exposer votre organisation à d’énormes risques. Une des façons dont les cybercriminels compromettent les environnements consiste à utiliser des données de mot de passe violées. Cela permet de lancer pulvérisation de mot de passe attaques contre votre environnement.

La pulvérisation de mots de passe consiste à n’essayer que quelques mots de passe contre un grand nombre d’utilisateurs finaux. Dans une attaque par pulvérisation de mot de passe, les cybercriminels utiliseront souvent des bases de données de mots de passe violés, aka pwned mots de passe, pour essayer efficacement ces mots de passe par rapport aux comptes d’utilisateurs de votre environnement.

La philosophie ici est que dans de nombreuses organisations différentes, les utilisateurs ont tendance à penser de manière très similaire lorsqu’il s’agit de créer des mots de passe dont ils peuvent se souvenir. Souvent, les mots de passe exposés dans d’autres violations seront des mots de passe que d’autres utilisateurs utilisent dans des environnements totalement différents. Ceci, bien sûr, augmente le risque car toute compromission du mot de passe exposera non pas un seul compte mais plusieurs comptes s’il est utilisé sur différents systèmes.

Pwned les mots de passe sont dangereux et peuvent exposer votre organisation à des risques de compromission, de ransomware et de violation de données. Quels types d’outils sont disponibles pour vous aider à découvrir et à atténuer ces types de risques liés aux mots de passe dans votre environnement?

Outils disponibles pour aider à la sécurité des mots de passe

Il existe quelques outils disponibles qui peuvent vous aider à sécuriser les mots de passe dans votre environnement au moyen d’appels d’API ainsi qu’à l’utilisation d’outils cloud, à la fois sur site ou dans des environnements cloud. Regardons quelques-uns de ceux-ci.

- API « Have I Been Pwned » (HIBP)

- Protection par mot de passe Azure AD – peut également être utilisé sur site

API « Have I Been Pwned » (HIBP)

le Ai-je été pwned site Internet, exploité par l’expert en sécurité Troy Hunt, est une ressource précieuse pour la communauté de la sécurité. Troy Hunt a fourni un certain nombre de ressources sur le site qui permettent aux organisations d’utiliser et de prendre conscience de diverses menaces de sécurité qui existent sur la scène aujourd’hui.

Le site HIBP a été développé en réponse à des événements de violation de données qui se produisent souvent lorsque les informations d’identification des utilisateurs sont exposées à maintes reprises avec les mêmes mots de passe. Grâce à HIBP, les entreprises peuvent discerner si les mots de passe de leur environnement ont déjà été exposés à des événements de violation de données.

Troy Hunt a fourni une API HIBP qui est disponible gratuitement et permet d’effectuer des appels API en temps réel à partir de diverses applications logicielles vers l’API HIBP pour vérifier les mots de passe utilisés dans plusieurs formulaires logiciels et à de nombreuses autres fins. Certains des appels d’API et des informations qui peuvent être renvoyés sont les suivants:

- Obtenir toutes les violations pour un compte

- Obtenir tous les sites violés dans le système

- Obtenir un seul site piraté

- Obtenir toutes les classes de données

Chapeau à Troy pour avoir fourni une excellente ressource à la communauté qui peut être utilisée et utilisée librement pour aider à renforcer la sécurité des mots de passe dans leurs environnements.

Pour utiliser correctement l’API HIBP, les organisations doivent disposer de compétences de développement en interne pour utiliser la ressource. Cela peut être un bloqueur pour de nombreuses organisations qui souhaitent utiliser la ressource.

Protection par mot de passe Azure AD

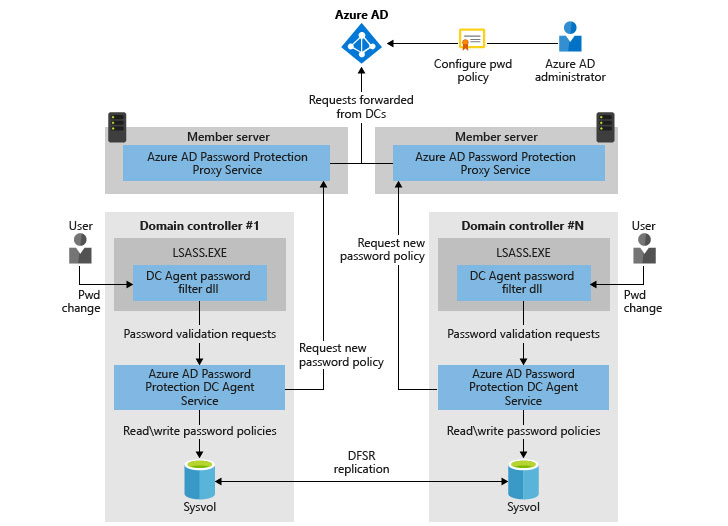

Microsoft a fourni un outil appelé Protection par mot de passe Azure AD qui détecte et bloque les mots de passe faibles connus et leurs variantes. Il peut également bloquer des termes spécifiques à votre environnement, tels que le blocage des mots de passe pouvant contenir le nom de l’entreprise à titre d’exemple.

L’outil peut également être déployé sur site et utilise les mêmes listes de mots de passe, y compris les mots de passe interdits globaux et personnalisés, qui sont configurées dans Azure pour protéger les comptes locaux. L’utilisation d’Azure AD Password Protection utilise un mécanisme qui vérifie les mots de passe lors de l’événement de changement de mot de passe pour un utilisateur afin d’empêcher les utilisateurs de configurer des mots de passe faibles ou bloqués.

|

| Vue d’ensemble de l’architecture de la protection par mot de passe Azure AD (image fournie par Microsoft) |

L’utilisation de l’outil de protection par mot de passe Azure AD offre une protection décente, au-delà de la protection par défaut que vous obtenez en utilisant simplement les stratégies de mot de passe Active Directory. Cependant, la protection par mot de passe Azure AD présente un certain nombre d’aspects moins que souhaitables, notamment les suivants:

- Il n’inclut pas les mots de passe violés – Tel que discuté, violé ou pwned les mots de passe sont extrêmement dangereux. Il est possible que certains membres de votre organisation utilisent des mots de passe qui ont été exposés lors d’une violation précédente. La protection par mot de passe Azure AD n’a aucune vérification pour ces derniers.

- Les mots de passe interdits personnalisés ont des limites – Les mots de passe actuellement interdits ne peuvent contenir que 1000 mots ou moins et doivent comporter (4) caractères ou plus.

- Aucun contrôle sur l’expérience de l’utilisateur final – Il n’y a aucun contrôle sur le message que les utilisateurs finaux reçoivent lorsqu’un mot de passe interdit est rejeté avec Azure AD Password Protection. Ils voient simplement l’erreur Windows normale que l’erreur «mot de passe ne répond pas aux exigences».

Protégez-vous facilement contre les mots de passe pwned

Toute protection qui peut être fournie contre les mots de passe faibles et certains types de mots de passe interdits est meilleure que l’alternative de l’absence de protection au-dessus des politiques de mot de passe par défaut. Cependant, il existe un outil qui peut facilement faire la lumière sur la réutilisation des mots de passe et aussi pwned ou des mots de passe violés dans votre environnement.

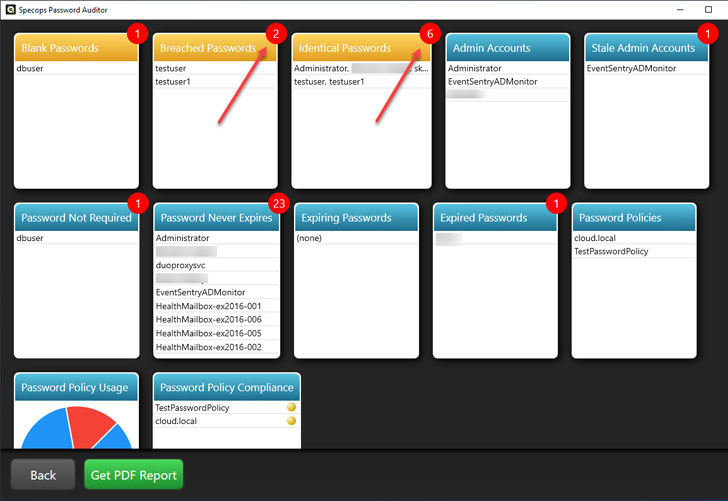

Auditeur de mot de passe Specops est un outil gratuit actuellement proposé par Specopssoft qui offre aux administrateurs informatiques la possibilité d’analyser leur environnement pour de nombreux types de risques liés aux mots de passe. Il aide à surmonter les défis des outils susmentionnés et d’autres qui sont disponibles.

Avec Password Auditor, vous pouvez trouver:

- Mots de passe vides

- Mots de passe violés

- Mots de passe identiques

- Mots de passe expirant

- Mots de passe expirés

- Politiques de mot de passe

- Comptes d’administrateur

- Mot de passe non requis

- Le mot de passe n’expire jamais

- Comptes d’administrateur périmés

L’avantage de l’outil Specops Password Auditor est qu’il extrait en permanence les dernières listes de mots de passe violés de la base de données en ligne de Specops afin que vous vérifiiez toujours votre environnement avec les dernières informations de sécurité disponibles.

En outre, l’outil est une installation Windows facile sans compétences de développeur requises pour interroger les API et offre une grande visibilité sur les nombreuses formes de risques de mot de passe dans votre environnement. Cela permet de les atténuer de manière appropriée.

|

| Specops Password Auditor fournit des analyses en temps réel d’Active Directory pour les mots de passe réutilisés et violés |

De plus, les organisations peuvent utiliser Politique de mot de passe Specops, qui permet d’atténuer de manière proactive les risques liés aux mots de passe dans l’environnement. À l’aide de la politique de mot de passe Specops, vous pouvez créer des listes de mots de passe personnalisées et divulguées et des dictionnaires de hachage de mots de passe basés sur Specops plus de 2 milliards de mots de passe divulgués. Vous pouvez également bloquer efficacement les substitutions de caractères et les modèles de clavier populaires.

Réflexions finales

La recherche de mots de passe violés dans votre environnement doit être une priorité dans le cadre de votre plan de sécurité global pour renforcer la sécurité des utilisateurs finaux et protéger les données critiques pour l’entreprise. Bien qu’il existe des outils disponibles à partir de diverses sources pour aider à trouver et à bloquer les mots de passe faibles, il existe généralement un obstacle à l’utilisation d’un grand nombre de ceux disponibles à la consommation.

Specops fournit une très bonne combinaison d’outils qui permet de trouver efficacement les mots de passe violés ainsi que de bloquer et d’appliquer de manière proactive des politiques de mot de passe qui vérifient activement si les mots de passe actuels se trouvent sur des listes de mots de passe collectés lors de violations précédentes.

En accordant une attention particulière à la sécurité des mots de passe dans votre environnement, vous rendez le travail des cybercriminels beaucoup plus difficile. Ils n’auront pas accès facilement à votre environnement en trouvant des mots de passe faibles.

![[Exclusive] Prix, stockage et options de couleur du Samsung Galaxy A13 5G pour l’Europe](https://media.techtribune.net/uploads/2022/04/download-1-180x135.png)