Logiciels de rançon n’est pas un nouveau vecteur d’attaque. En fait, le premier malware de ce type est apparu il y a plus de 30 ans et a été distribué via des disquettes de 5,25 pouces. Pour payer la rançon, la victime a dû envoyer de l’argent à une boîte postale au Panama.

Avance rapide jusqu’à aujourd’hui, des kits abordables de ransomware-as-a-service (RaaS) sont disponibles sur le dark web pour que n’importe qui puisse les acheter et les déployer et les attaquants disposent d’un nombre infini de canaux à leur disposition pour infiltrer les organisations en raison de leur dépendance au cloud et technologies mobiles.

Lancer une attaque de ransomware consiste à obtenir un accès discret. Et comme les employés peuvent désormais accéder à vos données de n’importe où, vous avez perdu la visibilité sur la façon dont ils le font. Pour vous protéger contre ces attaques, vous ne recherchez pas seulement des logiciels malveillants, vous avez besoin d’informations continues sur vos utilisateurs, les terminaux qu’ils utilisent et les applications et données auxquelles ils accèdent.

Chercherun leader de la sécurité endpoint-to-cloud, a publié une infographie interactive pour vous aider à visualiser comment se produit une attaque de ransomware et comprendre comment protéger vos données. Lookout utilisera ce blog pour mettre en place 1) le climat qui a entraîné 20 milliards de dollars de paiements de rançon en 2021et 2) comment vous pouvez protéger votre organisation contre ces menaces permanentes.

Travailler de n’importe où améliore à la fois la productivité et l’infiltration des attaquants

Alors que le logiciel malveillant utilisé pour retenir vos données en otage est appelé « ransomware », ce n’est pas ce sur quoi vous devriez vous concentrer. Avant que quoi que ce soit ne soit déployé, les attaquants ont besoin d’accéder à votre infrastructure.

Aujourd’hui, les utilisateurs accèdent aux données à l’aide de réseaux que vous ne contrôlez pas et d’appareils que vous ne gérez pas, ce qui rend obsolètes toutes les mesures de sécurité sur site que vous aviez.

Cela signifie que les pirates peuvent lancer des attaques de phishing pour compromettre les informations d’identification des utilisateurs ou exploiter une application vulnérable avec peu de conséquences. Et une fois qu’ils sont à l’intérieur de votre infrastructure, ils déploient rapidement des logiciels malveillants pour créer des portes dérobées persistantes qui leur permettent d’aller et venir à leur guise. S’ils augmentent les privilèges, il devient presque impossible de les empêcher de se déplacer latéralement et de prendre vos données en otage.

Étape par étape : comment se protéger contre les ransomwares

Il y a un certain nombre d’étapes qui se produisent entre un attaquant accédant à votre infrastructure et demandant une rançon. Ces étapes sont décrites dans le anatomie d’une infographie d’attaque de ransomware et voici un récapitulatif de haut niveau de ce qui se passe et de la manière dont vous pouvez protéger votre organisation.

1 – Bloquez les attaques de phishing et masquez les applications Web

L’un des moyens les plus simples pour les attaquants d’accéder est de prendre le contrôle d’un compte d’utilisateur en compromettant les informations d’identification avec des attaques de phishing. Il est essentiel de pouvoir inspecter le trafic Web sur n’importe quel appareil pour empêcher ces attaques d’affecter à la fois le PC et utilisateurs mobiles. Cela garantira que les opérateurs de rançongiciels ne peuvent pas lancer leurs attaques en compromettant les comptes.

Les auteurs de menaces exploreront également le Web pour trouver des infrastructures vulnérables ou exposées à exploiter. De nombreuses organisations ont des applications ou des serveurs exposés au Web pour permettre l’accès à distance, mais cela signifie que les attaquants peuvent les trouver et rechercher des vulnérabilités. Masquage de ces applications de la découverte est une tactique de défense clé. Cela vous aide à vous éloigner de l’accès débridé fourni par les VPN et à vous assurer que seuls les utilisateurs autorisés accèdent aux données dont ils ont besoin.

2 — Détecter et réagir aux comportements anormaux

Si des attaquants parviennent à pénétrer dans votre infrastructure, ils commenceront à se déplacer latéralement pour effectuer une reconnaissance. Il s’agit de trouver des vulnérabilités supplémentaires dans le but ultime de découvrir des données sensibles. Certaines des mesures qu’ils pourraient prendre incluent la modification de vos paramètres pour réduire les autorisations de sécurité, l’exfiltration de données et le téléchargement de logiciels malveillants.

Certaines de ces étapes peuvent ne pas être purement malveillantes, mais peuvent être considérées comme un comportement anormal. C’est là qu’il est essentiel de comprendre le comportement des utilisateurs et des appareils et de segmenter l’accès au niveau de l’application. Pour arrêter le mouvement latéral, vous devez vous assurer qu’aucun utilisateur ne se déplace librement sur votre infrastructure et qu’il n’agit pas de manière malveillante. Il est également crucial de pouvoir détecter les privilèges excessifs ou mal configurés afin d’empêcher les modifications de votre application et de la posture du cloud.

3 – Rendre les données inutiles pour une rançon avec un chiffrement proactif

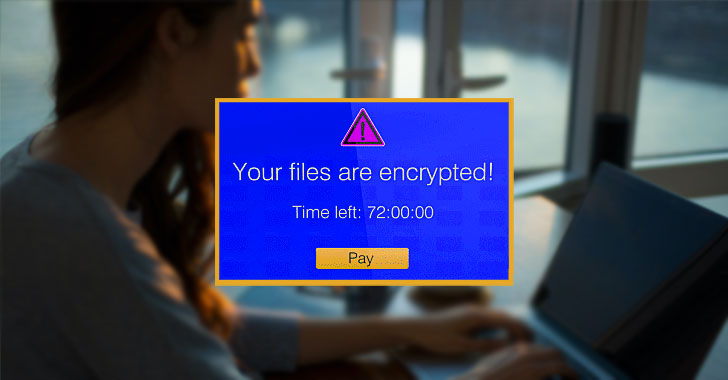

La dernière étape d’une attaque par rançongiciel consiste à prendre vos données en otage. En plus de chiffrer les données et de verrouiller vos administrateurs, l’attaquant pourrait également exfiltrer certaines données à utiliser comme levier, puis supprimer ou chiffrer ce qui reste dans votre infrastructure.

L’exfiltration et l’impact surviennent généralement lorsque l’attaquant révèle enfin sa présence. Les modifications qu’ils apportent aux données, qu’elles soient au repos ou en mouvement, déclencheront la sonnette d’alarme et exigeront des paiements. Cependant, vous pouvez faire tous leurs efforts pour rien si ces données sont chiffrées de manière proactive par votre plate-forme de sécurité et les rendent absolument inutiles pour l’attaquant. Le cryptage est un élément essentiel de tout prévention des pertes de données (DLP) stratégie, et le déclenchement de politiques contextuelles de protection des données peut vous aider à protéger vos données les plus sensibles contre la compromission.

Sécurisation contre les ransomwares : produits ponctuels versus plateforme unifiée

Une attaque de ransomware n’est pas qu’un simple événement ; c’est une menace persistante. Pour sécuriser votre organisation, vous avez besoin d’une image complète de ce qui se passe avec vos points de terminaison, vos utilisateurs, vos applications et vos données. Cela garantit que vous pouvez bloquer les attaques de phishing, masquer les applications Web, détecter et répondre aux mouvements latéraux et protéger vos données même si elles sont exfiltrées et détenues contre rançon.

Historiquement, les organisations ont acheté de nouveaux outils pour atténuer les nouveaux problèmes. Mais ce type d’approche ne fonctionnera pas avec des menaces comme les ransomwares. Bien que vous puissiez avoir une certaine télémétrie sur l’activité d’accès de vos utilisateurs, la santé de leur appareil appartenant à l’entreprise et la façon dont vos données sont traitées, votre équipe de sécurité devra gérer plusieurs consoles qui ne fonctionnent pas les unes avec les autres.

Lookout a compris la nécessité d’une approche de plate-forme et a construit un Plate-forme Security Service Edge (SSE) qui inclut DLP, Analyse du comportement des utilisateurs et des entités (UEBA) et Gestion des droits numériques d’entreprise (EDRM).

Avec une plate-forme qui fournit des informations intégrées sur tout ce qui se passe au sein de votre organisation, nous vous permettons de sécuriser les données sensibles sans entraver la productivité. La plateforme SSE de Lookout a récemment été nommée visionnaire par le Magic Quadrant 2022 de Gartner pour l’ESS. Lookout s’est également classé parmi les trois premiers pour tous les cas d’utilisation SSE dans le Capacités critiques Gartner 2022 pour SSE.

Pour en savoir plus sur les principales leçons que vous pouvez tirer des grandes attaques de ransomwares en 2021 et sur la manière de protéger vos données sensibles, téléchargez la dernière version de Lookout guide sur les rançongiciels.