Simple Mail Transfer Protocol ou SMTP présente des failles de sécurité facilement exploitables. Les protocoles de routage de courrier électronique ont été conçus à une époque où la technologie cryptographique en était à ses balbutiements (par exemple, le protocole de facto pour le transfert de courrier électronique, SMTP, a maintenant près de 40 ans), et donc la sécurité n’était pas une considération importante.

En conséquence, dans la plupart des systèmes de messagerie, le chiffrement est toujours opportuniste, ce qui implique que si la connexion opposée ne prend pas en charge TLS, elle est ramenée à une connexion non chiffrée délivrant des messages en clair.

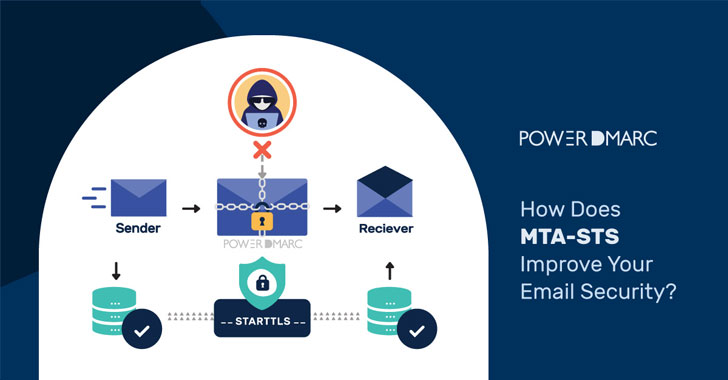

Pour atténuer les problèmes de sécurité SMTP, MTA-STS (Mail Transfer Agent Strict Transport Security) est la norme d’authentification de courrier électronique recommandée. Il applique TLS afin de permettre aux MTA d’envoyer des e-mails en toute sécurité. Cela signifie qu’il n’autorisera que le courrier des MTA qui prennent en charge le chiffrement TLS et qu’il n’autorisera que le courrier à être envoyé aux hôtes MX qui prennent en charge le chiffrement TLS.

Dans le cas où une connexion cryptée ne peut pas être négociée entre des serveurs SMTP en communication, l’e-mail n’est pas envoyé, au lieu d’être envoyé via une connexion non cryptée.

Analyser les risques liés au transfert d’e-mails via une connexion SMTP non cryptée

STARTTLS est une extension de protocole de communication au protocole de transfert de courrier électronique SMTP qui permet aux deux partenaires de communication de mettre à niveau une communication non cryptée vers une communication cryptée. Cette implémentation de sécurité rétrocompatible a été intégrée à SMTP pour garantir que tous les clients peuvent se connecter avec un certain niveau de cryptage. Lorsque SMTP a été créé pour la première fois dans les années 1980, il ne disposait d’aucune mesure de sécurité pour garantir que la communication entre les serveurs de messagerie était envoyée sous une forme cryptée – il envoyait simplement le courrier en texte brut.

Une vulnérabilité connue dans la conception du protocole SMTP peut être exploitée pour déclasser facilement une connexion. Étant donné que SMTP n’a pas été conçu pour être chiffré, la mise à niveau pour la livraison chiffrée est effectuée en envoyant une commande STARTTLS non chiffrée. Cela permet à un attaquant Man-in-the-middle de falsifier la commande STARTTLS, réduisant ainsi la connexion cryptée TLS à une connexion non cryptée. Cela oblige le client de messagerie à se replier sur l’envoi d’informations en clair. L’attaquant peut alors facilement accéder et espionner les informations décryptées.

Les cyberattaques telles que MITM peuvent mettre en péril les informations sensibles échangées entre les responsables d’une organisation, entraînant la fuite des bases de données et des identifiants de connexion de l’entreprise.

Comment assurer le cryptage TLS avec MTA-STS ?

MTA-STS rend le cryptage TLS obligatoire dans SMTP, ce qui garantit que les messages ne sont pas envoyés via une connexion non sécurisée, ou livrés en clair. Cela permet à son tour d’éviter les attaques de type Man-in-the-middle et DNS en empêchant les attaquants d’intercepter les communications par e-mail.

Les services MTA-STS hébergés de PowerDMARC aident à éliminer les complications liées à l’adoption du protocole, en facilitant le processus global pour les propriétaires de domaine.

Notre MTA-STS hébergé offre aux propriétaires de domaine les avantages suivants :

- Nous hébergeons et gérons les fichiers de politique et les certificats en votre nom

- L’adoption du protocole est aussi simple que la publication de quelques enregistrements DNS CNAME, ce qui le rend simple et rapide

- Un tableau de bord dédié pour gérer et modifier les configurations de protocole qui vous permettent d’apporter des modifications à votre enregistrement MTA-STS sans avoir à accéder à votre DNS

- Les services MTA-STS hébergés de PowerDMARC répondent aux exigences de conformité RFC ainsi qu’aux normes TLS actuelles

Ce qui préoccupe les propriétaires de domaine après la mise en œuvre de MTA-STS, c’est de savoir comment être alerté dans les situations où une connexion cryptée ne peut pas être négociée et où les messages ne parviennent pas à être livrés. Cependant, en gardant ce problème à l’esprit, les experts ont organisé Rapports SMTP TLS, un mécanisme qui vous avertit des problèmes de livraison.

Comment afficher et gérer vos rapports TLS ?

TLS-RPT vous permet d’être averti de l’échec de la livraison des e-mails sur les canaux cryptés TLS ; il analyse et signale tous les problèmes possibles au sein de ces canaux, vous permettant de réagir à un problème TLS et de renvoyer un message sans délai. C’est un excellent ajout à MTA-STS car il résout le problème des e-mails perdus pendant le transfert.

Services TLS-RPT hébergés de PowerDMARC :

- Vous donne accès à un tableau de bord dédié qui analyse automatiquement vos rapports TLS (à l’origine envoyés au format JSON), pour les rendre simples et lisibles par l’homme

- Les données TLS-RPT sont organisées en tableaux, avec des boutons et des icônes actionnables pour une utilisation et une navigation faciles

- De plus, vos rapports sont classés en deux formats de visualisation distincts : par source d’envoi et par résultat, pour une meilleure visibilité et clarté, et une expérience utilisateur améliorée.

PowerDMARC vous aide à déployer et à gérer des solutions d’authentification de messagerie telles que DMARC, SPF, DKIM, BIMI, MTA-STS et TLS-RPT, sous un même toit sans avoir à les déployer séparément pour votre domaine !

Pour profiter des avantages de l’authentification des e-mails dans votre organisation et lutter contre les risques d’attaques de phishing, d’usurpation d’identité, de ransomware et de MITM, inscrivez-vous à un Analyseur DMARC gratuit aujourd’hui!