Une forme de cybercriminalité en constante évolution et effrénée qui cible les e-mails en tant que moyen potentiel de fraude est connue sous le nom de compromis des e-mails commerciaux.

Ciblant des organisations commerciales, gouvernementales et à but non lucratif, BEC peut entraîner d’énormes pertes de données, des failles de sécurité et des actifs financiers compromis.

C’est une idée fausse courante que les cybercriminels se concentrent généralement sur les multinationales et les organisations au niveau de l’entreprise. De nos jours, les PME sont autant la cible de la fraude par courrier électronique que les grands acteurs de l’industrie.

Comment le BEC peut-il affecter les organisations?

Parmi les exemples de BEC, citons les attaques d’ingénierie sociale sophistiquées telles que le phishing, la fraude au PDG, les fausses factures et l’usurpation d’e-mails, pour n’en nommer que quelques-unes. Il peut également être qualifié d’attaque par usurpation d’identité dans laquelle un attaquant vise à frauder une entreprise en posant des personnes dans des positions autoritaires. Usurper l’identité de personnes comme le directeur financier ou le PDG, un partenaire commercial ou toute personne en qui vous placerez aveuglément votre confiance est ce qui motive le succès de ces attaques.

Février 2021 a capturé les activités de le cyber gang russe Cosmic Lynx car ils ont adopté une approche sophistiquée envers BEC. Le groupe avait déjà été lié à la conduite de plus de 200 campagnes BEC depuis juillet 2019, ciblant plus de 46 pays dans le monde, en se concentrant sur les multinationales géantes qui ont une présence mondiale. Avec des e-mails de phishing extrêmement bien rédigés, ils empêchent les gens de faire la différence entre les vrais et les faux messages.

Le travail à distance a fait des applications de visioconférence des entités indispensables, après la pandémie. Les cybercriminels profitent de cette situation en envoyant des e-mails frauduleux qui usurpent une notification de la plate-forme de visioconférence Zoom. Cela vise à voler les informations de connexion pour mener des violations massives de données d’entreprise.

Il est clair que la pertinence du BEC fait rapidement surface et augmente ces derniers temps, les acteurs de la menace proposant des moyens plus sophistiqués et innovants de se sortir de la fraude. BEC affecte plus de 70% des organisations dans le monde et entraîne la perte de milliards de dollars chaque année.

C’est pourquoi les experts du secteur proposent des protocoles d’authentification de messagerie tels que DMARC pour offrir un haut niveau de protection contre l’usurpation d’identité.

Qu’est-ce que l’authentification par e-mail?

Authentification par email peut être considéré comme une multitude de techniques déployées pour fournir des informations vérifiables sur l’origine des e-mails. Cela se fait en authentifiant la propriété du domaine du ou des agents de transfert de courrier impliqués dans le transfert de message.

Le protocole SMTP (Simple Mail Transfer Protocol), qui est la norme de l’industrie pour le transfert d’e-mails, n’a pas de fonction intégrée pour l’authentification des messages. C’est pourquoi il est extrêmement facile pour les cybercriminels d’exploiter le manque de sécurité de lancer des attaques de phishing par courrier électronique et d’usurpation de domaine.

Cela met en évidence le besoin de protocoles d’authentification e-mail efficaces comme DMARC qui concrétise ses revendications!

Étapes pour éviter la BEC avec DMARC

Étape 1: mise en œuvre

La première étape pour lutter contre BEC consiste en fait à configurer DMARC pour votre domaine. L’authentification, la création de rapports et la conformité des messages basés sur le domaine (DMARC) utilisent les normes d’authentification SPF et DKIM pour valider les e-mails envoyés depuis votre domaine.

Il spécifie aux serveurs de réception comment répondre aux e-mails qui échouent à l’un ou l’autre de ces contrôles d’authentification, donnant au propriétaire du domaine le contrôle de la réponse du destinataire. Par conséquent, pour implémenter DMARC, vous devez:

- Identifiez toutes les sources de messagerie valides autorisées pour votre domaine

- Publiez l’enregistrement SPF dans votre DNS pour configurer le SPF pour votre domaine

- Publiez un enregistrement DKIM dans votre DNS pour configurer DKIM pour votre domaine

- Publiez un enregistrement DMARC dans votre DNS pour configurer DMARC pour votre domaine

Pour éviter les complexités, vous pouvez utiliser les outils gratuits de PowerDMARC (générateur d’enregistrements SPF gratuit, générateur d’enregistrements DKIM gratuit, générateur d’enregistrements DMARC gratuit) pour générer instantanément des enregistrements avec la syntaxe correcte et les publier dans le DNS de votre domaine.

Étape 2: Application

Votre politique DMARC peut être définie sur:

- p = aucun (DMARC lors de la surveillance uniquement; les messages échouant à l’authentification seraient toujours remis)

- p = quarantaine (DMARC lors de l’application; les messages échouant à l’authentification seraient mis en quarantaine)

- p = rejet (DMARC à l’application maximale; les messages échouant à l’authentification ne seraient pas remis du tout)

Nous vous recommandons de commencer à utiliser DMARC avec une politique permettant la surveillance uniquement afin que vous puissiez garder un œil sur le flux d’e-mails et les problèmes de livraison. Pourtant, une telle politique ne fournirait aucune protection contre le BEC.

C’est pourquoi vous devrez éventuellement passer à l’application DMARC. PowerDMARC vous aide à passer de la surveillance à l’application en un rien de temps grâce à une politique de p = rejeter, ce qui aidera à spécifier aux serveurs de réception qu’un e-mail envoyé à partir d’une source malveillante utilisant votre domaine ne sera pas du tout livré dans la boîte de réception de votre destinataire.

Étape 3: Surveillance et rapports

Vous avez défini votre politique DMARC lors de la mise en application et avez réussi à minimiser le BEC, mais est-ce suffisant? La réponse est non. Vous avez toujours besoin d’un mécanisme de rapport complet et efficace pour surveiller le flux des e-mails et répondre à tout problème de livraison. La plateforme SaaS multi-locataires de PowerDMARC vous aide à:

- garder le contrôle de votre domaine

- surveiller visuellement les résultats d’authentification pour chaque e-mail, utilisateur et domaine enregistrés pour vous

- supprimer les adresses IP abusives qui essaient d’usurper l’identité de votre marque

Les rapports DMARC sont disponibles sur le tableau de bord PowerDMARC dans deux formats principaux:

- Rapports agrégés DMARC (disponibles en 7 vues différentes)

- Rapports médico-légaux DMARC (avec cryptage pour une confidentialité améliorée)

Le point culminant de la mise en œuvre, de l’application et de la déclaration de DMARC vous aide à réduire considérablement les risques d’être la proie des escroqueries et de l’usurpation d’identité du BEC.

Avec les filtres anti-spam, ai-je toujours besoin de DMARC?

Oui! DMARC fonctionne très différemment de vos filtres anti-spam et passerelles de sécurité de messagerie classiques. Bien que ces solutions soient généralement intégrées à vos services d’échange d’e-mails dans le cloud, elles ne peuvent offrir qu’une protection contre les tentatives de phishing entrantes.

Les messages envoyés depuis votre domaine sont toujours menacés d’usurpation d’identité. C’est là qu’intervient DMARC.

Conseils supplémentaires pour une sécurité de messagerie améliorée

Restez toujours sous la limite de recherche DNS de 10.

Dépasser le Limite de recherche SPF 10 peut complètement invalider votre enregistrement SPF et entraîner l’échec de l’authentification même des e-mails légitimes.

Dans de tels cas, si votre DMARC est réglé sur rejet, les e-mails authentiques ne seront pas livrés. PowerSPF est votre aplatisseur d’enregistrement SPF automatique et dynamique qui atténue la perméabilité SPF en vous aidant à rester sous la limite absolue du SPF.

Il met à jour automatiquement les netblocks et analyse en permanence les modifications apportées par vos fournisseurs de services de messagerie à leurs adresses IP, sans aucune intervention de votre part.

Assurer le cryptage TLS des e-mails en transit

Bien que DMARC puisse vous protéger contre les attaques d’ingénierie sociale et BEC, vous devez toujours vous préparer contre les attaques de surveillance omniprésentes telles que Man-in-the-middle (MITM).

Cela peut être fait en s’assurant qu’une connexion sécurisée via TLS est négociée entre les serveurs SMTP chaque fois qu’un e-mail est envoyé à votre domaine.

Le MTA-STS hébergé de PowerDMARC rend le cryptage TLS obligatoire dans SMTP et est livré avec une procédure de mise en œuvre simple.

Obtenir des rapports sur les problèmes de distribution des e-mails

Vous pouvez également activer les rapports SMTP TLS pour obtenir des rapports de diagnostic sur les problèmes de remise des e-mails après la configuration MTA-STS pour votre domaine. TLS-RPT vous aide à gagner en visibilité sur votre écosystème de messagerie et à mieux répondre aux problèmes de négociation d’une connexion sécurisée entraînant des échecs de livraison.

Les rapports TLS sont disponibles en deux vues (rapports agrégés par résultat et par source d’envoi) sur le tableau de bord PowerDMARC.

Amplifiez votre rappel de marque avec BIMI

Avec BIMI (Brand Indicators for Message Identification), vous pouvez amener votre rappel de marque à un tout autre niveau en aidant vos destinataires à vous identifier visuellement dans leurs boîtes de réception.

BIMI fonctionne en attachant votre logo de marque unique à chaque e-mail que vous envoyez depuis votre domaine. PowerDMARC facilite la mise en œuvre BIMI avec seulement 3 étapes simples de la part de l’utilisateur.

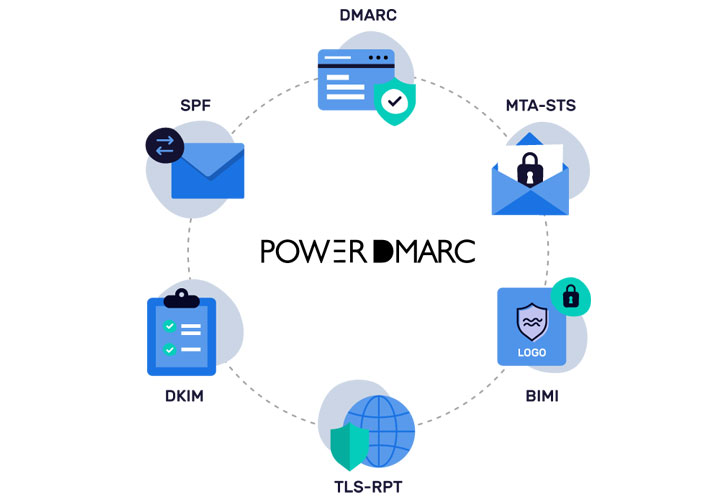

PowerDMARC est votre destination unique pour un éventail de protocoles d’authentification de messagerie, notamment DMARC, SPF, DKIM, BIMI, MTA-STS et TLS-RPT. Inscrivez-vous aujourd’hui pour obtenir votre gratuit Analyseur DMARC essai!