Les attaquants utilisent de nombreux types d’attaques pour compromettre les données critiques de l’entreprise. Celles-ci peuvent inclure des attaques zero-day, des attaques de chaîne d’approvisionnement et autres. Cependant, l’un des moyens les plus courants pour les pirates d’entrer dans votre environnement est de compromettre les mots de passe.

L’attaque par pulvérisation de mot de passe est un type spécial d’attaque par mot de passe qui peut s’avérer efficace pour compromettre votre environnement. Regardons de plus près l’attaque par pulvérisation de mots de passe et comment les organisations peuvent l’empêcher.

Attention aux identifiants compromis

Les identifiants compromis sont-ils dangereux pour votre environnement ? Oui! Les informations d’identification compromises permettent à un attaquant de « franchir la porte d’entrée » de votre environnement avec des informations d’identification légitimes. Ils assument tous les droits et autorisations sur les systèmes, les données et les ressources auxquels le compte compromis peut accéder.

La compromission d’un compte privilégié est encore pire. Les comptes privilégiés sont des comptes qui ont des niveaux d’accès élevés, tels qu’un compte d’utilisateur administrateur. Ces types de comptes représentent le « Saint Graal » pour un attaquant car ils possèdent généralement les « clés du royaume » en termes d’accès. Par exemple, avec un compte administrateur, un attaquant peut non seulement accéder aux systèmes, mais peut également créer d’autres portes dérobées et comptes de haut niveau qui peuvent être difficiles à détecter.

Selon le Rapport IBM sur le coût d’une violation de données 2021, « le vecteur d’attaque initial le plus courant en 2021 était la compromission des identifiants, responsable de 20 % des violations. » Il continue: « Les violations causées par des identifiants volés/compromis ont pris le plus grand nombre de jours à identifier (250) et à contenir (91) en moyenne, pour un total moyen de 341 jours. »

Plus l’identification d’une attaque est longue, plus elle est coûteuse et dommageable pour une entreprise, ce qui augmente le risque d’une réputation ternie et d’une perte d’activité.

Qu’est-ce qu’une attaque par pulvérisation de mot de passe ?

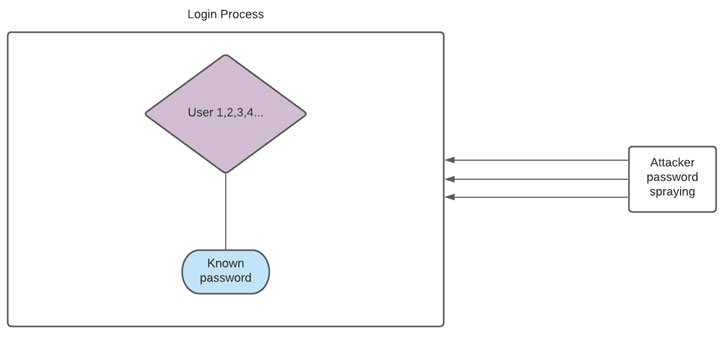

L’attaque par pulvérisation de mot de passe est une approche légèrement différente de l’attaque par force brute. Dans une attaque par force brute typique, un attaquant essaie un nombre exponentiel de mots de passe contre un seul compte pour casser ce seul compte. Avec l’attaque par pulvérisation de mot de passe, l’attaquant « pulvérise » plusieurs comptes avec le même mot de passe.

De nombreuses entreprises utilisent les services de domaine Microsoft Active Directory (ADDS) et des stratégies de verrouillage de compte. Avec la stratégie de verrouillage de compte, les administrateurs peuvent définir le nombre de tentatives de connexion infructueuses avant que le compte ne se verrouille pendant une durée spécifiée. Par exemple, les stratégies de verrouillage configurent un faible nombre de tentatives de connexion infructueuses, telles que cinq tentatives de connexion infructueuses. L’avantage de la pulvérisation de mot de passe est que l’attaquant répartit l’attaque sur plusieurs comptes, ce qui permet d’éviter les verrouillages de compte.

|

| Les attaques par pulvérisation de mot de passe ciblent plusieurs comptes d’utilisateurs avec un seul mot de passe couramment utilisé |

Les attaquants peuvent cibler un environnement avec des mots de passe courants trouvés comme mots de passe par défaut ou trouvés dans des listes de mots de passe connus ou violés. Si un attaquant diffuse ces mots de passe sur de nombreux comptes d’utilisateurs, il est susceptible de trouver un compte d’utilisateur configuré avec un mot de passe connu, violé ou par défaut.

Empêcher les attaques par pulvérisation de mots de passe

Toute compromission des identifiants est sans aucun doute un événement de cybersécurité que les entreprises veulent éviter à tout prix. La pulvérisation de mots de passe est un autre outil de l’arsenal d’attaques des cybercriminels utilisé pour violer des données précieuses ou sensibles. Quelles mesures les organisations peuvent-elles prendre pour empêcher les attaques par pulvérisation de mots de passe en particulier ?

Comme pour de nombreuses menaces de cybersécurité, il n’existe pas de solution miracle pour empêcher tous les types d’attaques. Au lieu de cela, la sécurité par mot de passe implique une approche multicouche qui comprend de nombreuses atténuations. Alors, que comprennent ces atténuations ?

- Appliquer des politiques de verrouillage de compte limitant les tentatives de mauvais mot de passe

- Politiques de mot de passe efficaces appliquant une bonne hygiène des mots de passe

- Utiliser la protection par mot de passe violé

- Mettre en œuvre l’authentification multifacteur

1 – Appliquer des politiques de verrouillage de compte limitant les tentatives de mauvais mot de passe

Comme mentionné précédemment, les stratégies de verrouillage de compte empêchent un attaquant d’essayer un nombre infini de mots de passe sur un compte jusqu’à ce qu’il déchiffre le mot de passe.

Les organisations peuvent configurer un seuil de tentatives de mots de passe incorrects qui verrouillent le compte pendant une durée spécifique avec une stratégie de verrouillage de compte.

Alors qu’une attaque par pulvérisation de mot de passe tente de contourner cette atténuation et peut s’avérer efficace, les politiques de verrouillage de mot de passe constituent une bonne ligne de défense contre les attaques par force brute en général. Les normes actuelles de bonnes pratiques en matière de cybersécurité recommandent la mise en œuvre de politiques de verrouillage par mot de passe.

2 — Des politiques de mot de passe efficaces appliquant une bonne hygiène des mots de passe

Les politiques de mot de passe contrôlent les caractéristiques des mots de passe utilisés dans un environnement. Les mots de passe faibles ou les mots de passe faciles à deviner sont extrêmement dangereux pour les entreprises pour des raisons évidentes, mais surtout le coût incroyablement élevé de la récupération.

Les politiques de mot de passe permettent aux entreprises de définir la longueur, la complexité et le contenu des mots de passe dans leurs environnements. Les services de domaine Active Directory de Microsoft permettent de créer des politiques de mot de passe de base utilisées par la plupart des entreprises aujourd’hui.

Cependant, il est limité dans la fourniture de fonctionnalités de politique de mot de passe modernes recommandées, telles que la protection par mot de passe violé et les fonctionnalités de politique de mot de passe avancées. Par conséquent, les entreprises doivent mettre en œuvre des solutions tierces pour empêcher efficacement l’utilisation de mots de passe piratés et d’autres mots de passe faibles dans l’environnement.

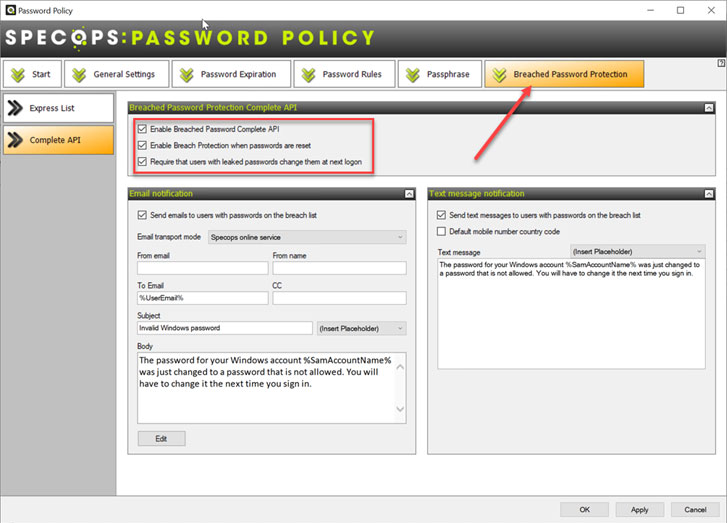

3 – Utiliser la protection par mot de passe violé

La protection par mot de passe violé est un mécanisme de protection de cybersécurité essentiel pour les identifiants de mot de passe. Les attaquants peuvent utiliser des listes de mots de passe précédemment violés pour tenter de violer les comptes actuels gérés par les organisations. Comment cela marche-t-il?

Les attaquants savent que différents utilisateurs finaux utilisent généralement les mêmes mots de passe. En raison de la nature humaine, nous avons tous tendance à penser de la même manière. Par conséquent, les utilisateurs ont tendance à penser et à utiliser les mêmes types de mots de passe. Cela signifie que les listes de mots de passe violés contiennent très probablement des mots de passe que d’autres utilisateurs utilisent actuellement pour leurs comptes d’utilisateurs.

La mise en œuvre d’une protection par mot de passe violé signifie que les organisations analysent leurs environnements Active Directory à la recherche de mots de passe trouvés dans les listes de mots de passe violés. Cependant, comme mentionné précédemment, la protection par mot de passe violé n’est pas une fonctionnalité nativement trouvée dans Active Directory. Ainsi, les organisations doivent utiliser des outils tiers pour mettre en œuvre efficacement cette protection.

4 — Mettre en œuvre l’authentification multifacteur

En plus des mots de passe forts avec protection par mot de passe violé, les entreprises ont tout intérêt à mettre en œuvre une authentification multifacteur. L’authentification multifacteur combine quelque chose que vous connaissez (votre mot de passe) avec quelque chose que vous possédez (un périphérique d’authentification matériel).

L’authentification à plusieurs facteurs, telle que à deux facteurs, rend exponentiellement plus difficile pour les attaquants de compromettre les informations d’identification. Même s’ils devinent ou possèdent le mot de passe via une brèche, ils n’ont toujours pas tout le nécessaire pour s’authentifier (le deuxième facteur, comme un périphérique matériel).

Protection moderne par mot de passe

Pour les entreprises qui cherchent à mettre en œuvre une protection par mot de passe moderne dans leur environnement Active Directory, des outils tiers sont nécessaires pour se protéger contre les mots de passe piratés et renforcer les politiques de mot de passe Active Directory par défaut. En augmentant la posture de cybersécurité grâce à une protection par mot de passe plus robuste, les entreprises peuvent aider à prévenir les attaques par pulvérisation de mots de passe.

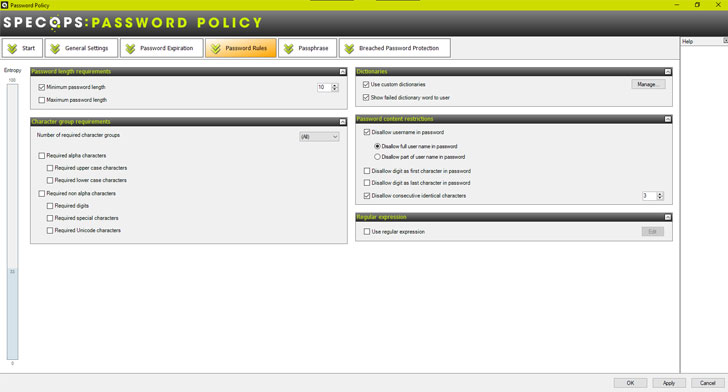

Forces spéciales La politique de mot de passe est une solution qui permet aux organisations d’améliorer considérablement la sécurité de leurs mots de passe. Il fournit une protection intégrée contre les intrusions et la possibilité d’implémenter plusieurs dictionnaires de mots de passe qui incluent des mots de passe interdits personnalisés pour votre entreprise.

Récemment, Specops a introduit une mise à jour du Module de protection par mot de passe violé qui inclut des données d’attaque en direct. Cela signifie que Breached Password Protection vous protège des mots de passe observés comme piratés lors d’attaques réelles. Avec cette nouvelle fonctionnalité, les clients peuvent être protégés contre les mots de passe dans les dictionnaires de mots de passe violés et les attaques en direct.

Vous trouverez ci-dessous la possibilité de créer des dictionnaires personnalisés et d’utiliser des dictionnaires téléchargeables.

|

| Dictionnaires de mots de passe personnalisés disponibles dans la politique de mot de passe Specops |

Specops fournit une protection robuste par mot de passe violé avec l’API de mot de passe violé en temps réel.

|

| Protection par mot de passe violée dans la politique de mot de passe Specops |

Emballer

Le vol d’identifiants est un risque dangereux pour les organisations, ce qui entraîne des événements de violation plus coûteux et plus longs. Les attaquants utilisent souvent des attaques par pulvérisation de mots de passe pour compromettre les comptes avec des mots de passe connus et éviter la politique de verrouillage des mots de passe.

La politique de mot de passe de Specops aide les entreprises à mettre en œuvre les recommandations de meilleures pratiques nécessaires pour une posture de cybersécurité moderne. Il comprend une protection par mot de passe violé, des dictionnaires de mots de passe et des capacités de stratégie de mot de passe robustes au-delà des fonctionnalités natives d’Active Directory.

De plus, son service de protection par mot de passe violé comprend un nouvel ajout de données d’attaque en direct qui protège les entreprises contre les véritables attaques par pulvérisation de mot de passe qui se produisent actuellement.

En savoir plus sur Politique de mot de passe Specops et télécharger un essai gratuit ici.