Les deep fakes devraient devenir un vecteur d’attaque plus important. Voici comment les identifier.

Qu’est-ce qu’un Deep Fake ?

Un faux profond est l’acte de remplacer de manière malveillante de vraies images et vidéos par des images fabriquées pour effectuer une manipulation d’informations. Pour créer des images, de la vidéo et de l’audio de qualité suffisante pour être utilisés dans des contrefaçons profondes, l’IA et le ML sont nécessaires. Une telle utilisation de l’IA, du ML et du remplacement d’images est différente d’autres types de manipulation d’informations, qui utilisent des techniques de manipulation moins extrêmes, comme la fausse représentation d’informations, l’isolement de parties d’informations ou leur modification de manière trompeuse. Etay Maor, directeur principal de la stratégie de sécurité chez Cato Networks ajoute « Pour ajouter des complications, les avancées récentes et l’accessibilité au texte généré par l’IA, comme GPT3, ont déjà été utilisées en combinaison avec des deepfakes (comme preuve de concept) pour créer des contenus interactifs, robots de conversation à l’aspect humain »

À quoi ressemblent les deep fakes ?

Les contrefaçons profondes sont de toutes formes et tailles. Certains sont plus simples et certains sont plus avancés. Certains des exemples les plus populaires de contrefaçons profondes sont :

Échange de visage

L’échange de visage est l’acte de remplacer le visage dans une vidéo ou une image d’une personne à une autre. L’échange de visage nécessite un logiciel dédié, mais il n’a pas besoin d’être basé sur une technologie avancée – aujourd’hui, on peut même trouver des applications mobiles qui prennent en charge l’échange de visage. L’échange de visages disponible dans les applications mobiles est généralement limité à des cas d’utilisation simples, comme l’échange entre les photos de l’utilisateur et les visages des acteurs dans les scènes de film.

Un échange de visage plus avancé existe, mais il nécessite plus de formation de modèle et de code, et – par conséquent – des GPU, ce qui est coûteux et gourmand en ressources. Un exemple d’un faux profond d’échange de visage plus avancé peut être vu dans cette vidéo, dans laquelle Tom Cruise est échangé avec le visage du présentateur :

Ce Tom Cruise échange de visage nécessitait deux heures de formation sur un GPU ainsi que des jours de post-traitement de montage vidéo professionnel. Cela peut sembler beaucoup, mais cela a également été considéré comme un échange plus simple que d’autres, car le présentateur avait une coupe de cheveux similaire à Cruise et peut se faire passer pour sa voix, ce qui signifie que moins de formation et de post-traitement étaient nécessaires.

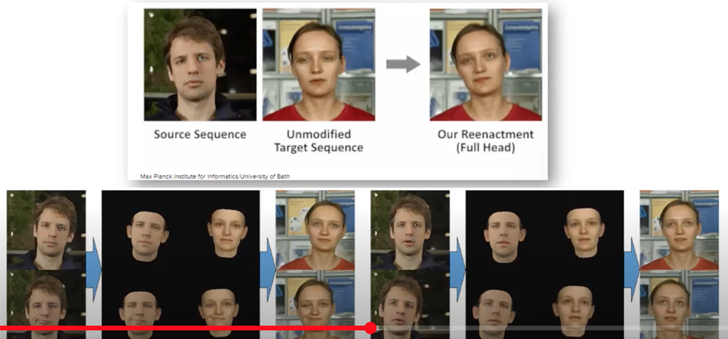

Maître des marionnettes (synchronisation labiale)

Le deep fake ‘Puppet Master’ est une technique dans laquelle l’image des mouvements de la bouche d’une personne est manipulée, donnant l’impression que la personne dit quelque chose qu’elle n’a pas réellement dit. Par rapport à l’échange de visage, qui entraîne un modèle sur le nouveau visage échangé, « Puppet Master » entraîne un modèle sur le visage de l’image d’origine, et plus particulièrement sur les mouvements de la bouche.

Voici à quoi ça ressemble :

[warning – explicit language]

La technologie derrière le ‘Puppet Master’ est basée sur la synthèse du masque, c’est-à-dire l’image originale, et sa mise en place sur le modèle de la personne qui se fait passer pour lui et sa synchronisation labiale.

l’audio

Le troisième type important de deep fake est basé sur l’audio. Les deep fakes audio sont des fichiers audio qui prennent la voix d’une personne réelle et donnent l’impression qu’elle dit quelque chose qu’elle n’a jamais dit. Les deep fakes audio sont créés en prenant des fichiers audio, en attribuant des annotations aux sons, en formant un modèle ML basé sur les annotations pour associer les sons au texte, puis en générant un nouveau fichier audio.

Voici à quoi ressemble:

Deep Fakes contre des correctifs bon marché

Toutes les images ou l’audio modifiés ne sont pas des contrefaçons profondes. Alors que les deep fakes sont des médias synthétisés ou modifiés à l’aide de l’IA, les correctifs bon marché sont des médias synthétisés ou modifiés à l’aide de méthodes low-tech, faciles à repérer. Ils ont souvent des distorsions et ont été clairement manipulés. Voici à quoi ressemble une solution bon marché :

Le cyber-risque des deep fakes

Les deep fakes sont devenus plus réalistes et accessibles et ils sont également plus rapides à créer que jamais. Cela en fait un puissant outil de militarisation. Par conséquent, ils représentent un risque pour les entreprises et pour les pays. Ils peuvent être utilisés pour la cybercriminalité, l’ingénierie sociale, la fraude, par les pays acteurs de la menace pour influencer les opérations étrangères, et plus encore.

Par exemple, le deep fake a été utilisé pour imiter la voix d’un PDG et convaincre un dirigeant de virer 243 000 $ sur un compte frauduleux. Etay Maor de Cato Networks « Le courrier électronique professionnel comprend et les attaques de phishing sont de plus en plus difficiles à détecter sur la base d’une simple analyse de la langue utilisée. Il est nécessaire d’adopter une approche holistique, telle que celle proposée par une solution SASE à fournisseur uniquequi peut détecter l’attaque à différents points d’étranglement multiples et ne pas s’appuyer sur des produits ponctuels isolés voués à l’échec ». Dans un autre cas, un faux profond a été présenté comme preuve dans une affaire de garde d’enfants.

Les deep fakes peuvent également être utilisés pour diffuser de la désinformation, c’est-à-dire une fausse distribution d’informations pour influencer l’opinion publique ou masquer la vérité. Par exemple, les contrefaçons profondes pourraient être utilisées pour se faire passer pour des dirigeants mondiaux et déclencher une attaque, ou pour se faire passer pour un PDG et manipuler le cours de l’action d’une entreprise. Dans d’autres cas, les deep fakes permettent un déni plausible, dans lequel les gens pourraient nier toutes les sources de médias en prétendant qu’il s’agit de deep fakes, ce qui crée un abus de confiance social.

Enfin, le deep fake peut être utilisé à des fins de diffamation, c’est-à-dire porter atteinte à la bonne réputation de quelqu’un. Par exemple, en créant du revenge porn.

Comment détecter les deep fakes

Il existe deux principaux types de méthodes pour détecter avec précision les deep fakes :

- Méthodes de détection de bas niveau

- Méthodes de détection de haut niveau

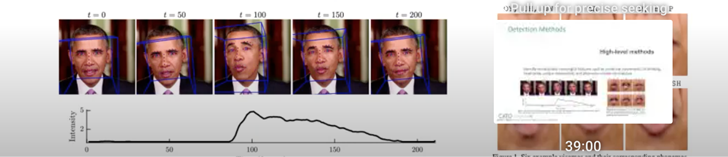

Méthodes de détection de bas niveau

Les méthodes de détection de bas niveau s’appuient sur des modèles ML qui sont formés pour identifier les artefacts ou les pixellations qui ont été introduits via le processus de génération de faux en profondeur. Ces artefacts peuvent être imperceptibles à l’œil humain, mais les modèles, qui ont été entraînés sur de vraies images et de fausses images profondes, sont capables de les détecter.

Méthodes de détection de haut niveau

Les méthodes de détection de haut niveau utilisent des modèles qui peuvent identifier des caractéristiques sémantiquement significatives. Ceux-ci incluent des mouvements non naturels, comme le clignement des yeux, la pose de la tête ou des manières uniques, et des inadéquations phonème-visème.

Aujourd’hui, ces méthodes de détection sont considérées comme précises. Cependant, à mesure que la technologie de contrefaçon profonde s’améliore et devient plus sophistiquée, elle devrait devenir moins efficace et devra être mise à jour et améliorée. En plus de ces techniques, chacun de nous peut aider à détecter les deep fakes en vérifiant la source média des vidéos et des images que nous recevons.

Pour en savoir plus sur les différents types d’attaques de cybersécurité et comment les prévenir, La série Cyber Security Masterclass de Cato Networks est disponible pour votre visionnement.