Selon l’étude Malwarebytes Threat de 2022, 40 millions de menaces d’ordinateurs professionnels Windows ont été détectées en 2021. Et l’analyse des logiciels malveillants est nécessaire pour combattre et éviter ce type d’attaque. Dans cet article, nous décomposerons l’objectif de l’investigation des programmes malveillants et comment faire analyse des logiciels malveillants avec un bac à sable.

Qu’est-ce que l’analyse des logiciels malveillants ?

L’analyse des logiciels malveillants est un processus d’étude d’un échantillon malveillant. Au cours de l’étude, l’objectif d’un chercheur est de comprendre le type, les fonctions, le code et les dangers potentiels d’un programme malveillant. Recevez les informations dont l’organisation a besoin pour répondre à l’intrusion.

Résultats d’analyse que vous obtenez :

- comment fonctionnent les logiciels malveillants : si vous étudiez le code du programme et son algorithme, vous pourrez l’empêcher d’infecter l’ensemble du système.

- caractéristiques du programme : améliorer la détection en utilisant des données sur les logiciels malveillants comme sa famille, son type, sa version, etc.

- quel est l’objectif des logiciels malveillants : déclencher l’exécution de l’échantillon pour vérifier les données auxquelles il est destiné, mais bien sûr, faites-le dans un environnement sûr.

- qui est derrière l’attaque : obtenez les adresses IP, l’origine, les TTP utilisés et d’autres empreintes cachées par les pirates.

- un plan sur la façon de prévenir ce genre d’attaque.

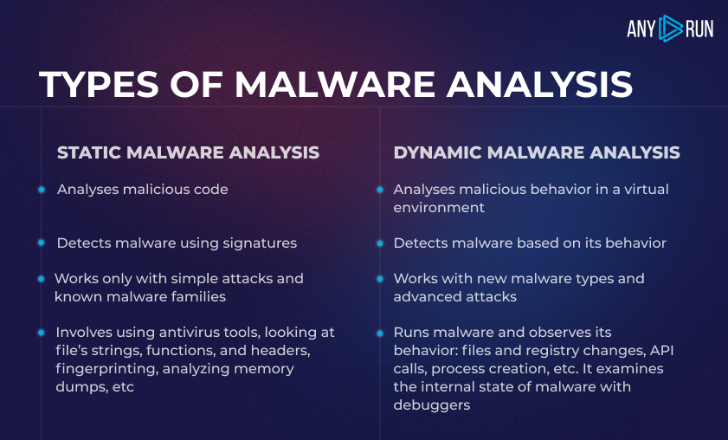

Types d’analyse de logiciels malveillants

|

| Analyse statique et dynamique des logiciels malveillants |

Étapes clés de l’analyse des logiciels malveillants

Au cours de ces cinq étapes, l’objectif principal de l’enquête est d’en savoir le plus possible sur l’échantillon malveillant, l’algorithme d’exécution et la manière dont le logiciel malveillant fonctionne dans divers scénarios.

Nous pensons que la méthode la plus efficace pour analyser les logiciels malveillants consiste à mélanger les méthodes statiques et dynamiques. Voici un petit guide sur la façon de faire l’analyse des logiciels malveillants. Suivez simplement les étapes suivantes :

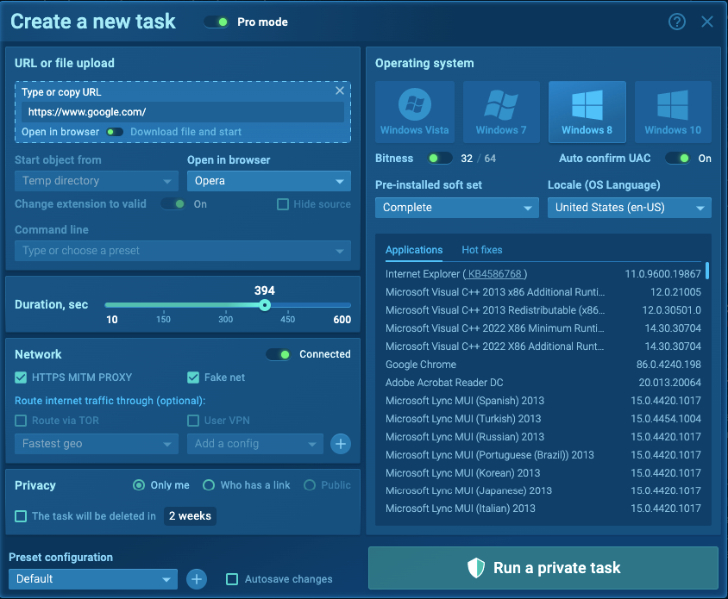

Étape 1. Configurez votre machine virtuelle

Vous pouvez personnaliser une machine virtuelle avec des exigences spécifiques telles qu’un navigateur, Microsoft Office, choisir le nombre de bits du système d’exploitation et les paramètres régionaux. Ajoutez des outils pour l’analyse et installez-les dans votre VM : FakeNet, proxy MITM, Tor, VPN. Mais nous pouvons le faire facilement dans Bac à sable ANY.RUN.

|

| Personnalisation de VM dans ANY.RUN |

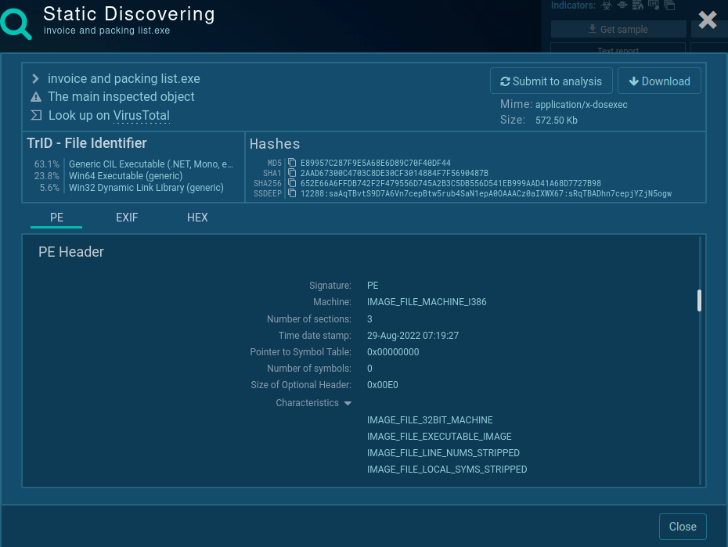

Étape 2. Examinez les propriétés statiques

Il s’agit d’une étape d’analyse statique des logiciels malveillants. Examinez le fichier exécutable sans l’exécuter : vérifiez les chaînes pour comprendre la fonctionnalité du logiciel malveillant. Les hachages, les chaînes et le contenu des en-têtes fourniront un aperçu des intentions des logiciels malveillants.

Par exemple, sur la capture d’écran, nous pouvions voir les hachages, l’en-tête PE, le type mime et d’autres informations sur l’exemple Formbook. Pour avoir une brève idée des fonctionnalités, nous pouvons jeter un œil à la section Importer dans un échantillon pour l’analyse des logiciels malveillantsoù toutes les DLL importées sont répertoriées.

|

| Découverte statique du fichier PE |

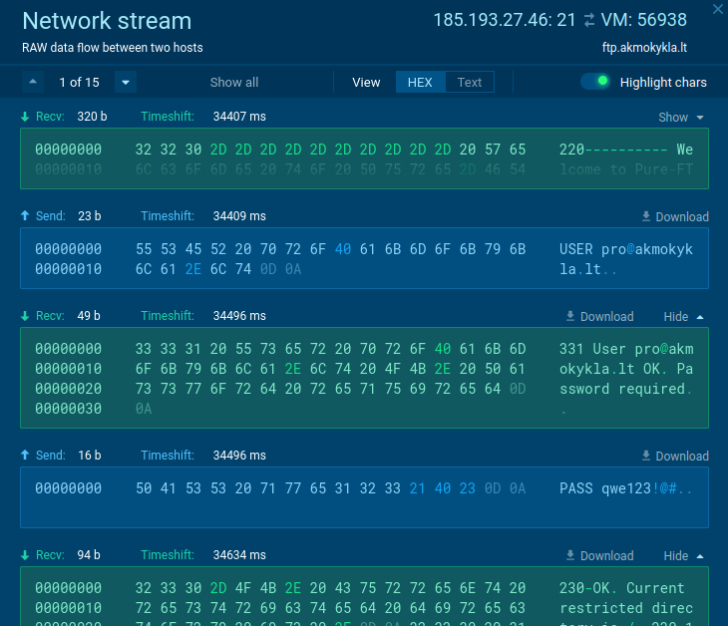

Étape 3. Surveiller le comportement des logiciels malveillants

Voici l’approche dynamique de l’analyse des logiciels malveillants. Téléchargez un échantillon de malware dans un environnement virtuel sécurisé. Interagissez directement avec les logiciels malveillants pour faire agir le programme et observer son exécution. Vérifiez le trafic réseau, les modifications de fichiers et les changements de registre. Et tout autre événement suspect.

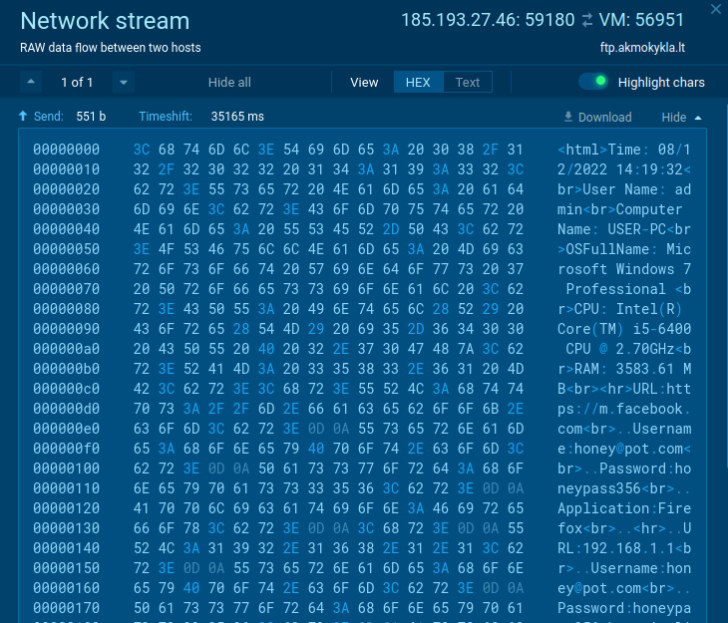

Dans notre échantillon de bac à sable en lignenous pouvons jeter un coup d’œil à l’intérieur du flux réseau pour recevoir les informations d’identification de l’escroc à C2 et les informations qui ont été volées sur une machine infectée.

|

| Identifiants de l’attaquant |

|

| Examen des données volées |

Étape 4. Décomposez le code

Si les acteurs de la menace ont obscurci ou emballé le code, utilisez des techniques de désobscurcissement et d’ingénierie inverse pour révéler le code. Identifiez les fonctionnalités qui n’ont pas été exposées lors des étapes précédentes. Même en recherchant simplement une fonction utilisée par un logiciel malveillant, vous pouvez en dire long sur sa fonctionnalité. Par exemple, la fonction « InternetOpenUrlA » indique que ce logiciel malveillant établira une connexion avec un serveur externe.

Des outils supplémentaires, tels que des débogueurs et des désassembleurs, sont nécessaires à ce stade.

Étape 5. Rédigez un rapport sur les logiciels malveillants.

Incluez toutes vos découvertes et données que vous avez découvertes. fournissez les informations suivantes:

- Résumé de votre recherche avec le nom, l’origine et les fonctionnalités clés du programme malveillant.

- Informations générales sur le type de logiciel malveillant, le nom du fichier, la taille, les hachages et les capacités de détection antivirus.

- Description du comportement malveillant, de l’algorithme d’infection, des techniques de propagation, de la collecte de données et des moyens de communication С2.

- Nombre de bits du système d’exploitation, logiciels, exécutables et fichiers d’initialisation, DLL, adresses IP et scripts nécessaires.

- Examen des activités de comportement telles que l’endroit où il vole les informations d’identification, s’il modifie, supprime ou installe des fichiers, lit des valeurs et vérifie la langue.

- Résultats de l’analyse du code, données d’en-tête.

- Captures d’écran, journaux, lignes de texte, extraits, etc.

- CIO.

Analyse interactive des logiciels malveillants

Les antivirus et les pare-feu modernes ne pouvaient pas gérer les menaces inconnues telles que les attaques ciblées, les vulnérabilités zero-day, les programmes malveillants avancés et les dangers aux signatures inconnues. Tous ces défis peuvent être résolus par un bac à sable interactif.

L’interactivité est le principal avantage de notre service. Avec ANY.RUN, vous pouvez travailler avec un échantillon suspect directement comme si vous l’aviez ouvert sur votre ordinateur personnel : cliquez, exécutez, imprimez, redémarrez. Vous pouvez travailler avec l’exécution retardée des logiciels malveillants et élaborer différents scénarios pour obtenir des résultats efficaces.

Au cours de votre enquête, vous pouvez :

- Obtenez un accès interactif : travaillez avec VM comme sur votre ordinateur personnel : utilisez une souris, saisissez des données, redémarrez le système et ouvrez des fichiers.

- Modifier les paramètres: ensemble logiciel préinstallé, plusieurs systèmes d’exploitation avec des bits et des versions différents sont prêts pour vous.

- Choisissez des outils pour votre machine virtuelle: FakeNet, proxy MITM, Tor, OpenVPN.

- Connexions au réseau de recherche : intercepter les paquets et obtenir une liste d’adresses IP.

- Accès instantané à l’analyse : la VM démarre immédiatement le processus d’analyse.

- Surveiller les processus système : observer le comportement des logiciels malveillants en temps réel.

- Collectez les IOC : Les adresses IP, les noms de domaine, les hachages et autres sont disponibles.

- Obtenez la matrice MITRE ATT@CK : revoir le TTP en détail.

- Avoir un graphe de processus : évaluer tous les processus dans un graphe.

- Téléchargez un rapport prêt à l’emploi sur les logiciels malveillants : imprimer toutes les données dans un format pratique.

Toutes ces fonctionnalités aident à révéler les logiciels malveillants sophistiqués et à voir l’anatomie de l’attaque en temps réel.

Écrivez le code promotionnel « HACKERNEWS » dans l’objet de l’e-mail à support@any.run et obtenez 14 jours d’abonnement premium ANY.RUN gratuitement !

Essayez de casser les logiciels malveillants en utilisant une approche interactive. Si vous utilisez ANY.RUN sandbox, vous pouvez effectuer une analyse des logiciels malveillants et profiter de résultats rapides, d’un processus de recherche simple, enquêter même sur des logiciels malveillants sophistiqués et obtenir des rapports détaillés. Suivez les étapes, utilisez des outils intelligents et chassez les logiciels malveillants avec succès.