De nombreuses entreprises s’appuient sur plusieurs outils de sécurité pour protéger leurs actifs technologiques, leurs appareils et leurs réseaux. Cela est particulièrement vrai pour les organisations qui utilisent des systèmes hybrides ou une combinaison d’applications cloud et locales. De même, les entreprises dont les réseaux comprennent une multitude de smartphones et d’appareils IoT sont susceptibles de déployer plusieurs solutions de sécurité adaptées à différents scénarios.

L’utilisation de plusieurs solutions de sécurité a tendance à être inévitable pour beaucoup, en particulier pour ceux qui ont dépassé leurs configurations réseau précédentes. Les entreprises qui s’étendent vers de nouvelles succursales et même des opérations à l’étranger doivent utiliser des mesures et des outils de sécurité supplémentaires. Cependant, cette utilisation de plusieurs outils ou logiciels entraîne souvent des problèmes critiques.

La gestion des nombreuses solutions de cybersécurité peut devenir trop compliquée et difficile à gérer, en particulier pour les organisations ayant peu d’expérience dans la lutte contre les cybermenaces, sans parler des attaques réelles. Cela peut entraîner de la confusion et l’incapacité de détecter les vulnérabilités et de répondre correctement aux problèmes émergents.

Les solutions

Une solution au dilemme de l’utilisation de différentes défenses de sécurité consiste à rechercher une entreprise qui fournit tout pour remplacer les défenses de sécurité existantes. Il existe des fournisseurs de sécurité qui offrent une gamme complète de protection, des outils de détection et de prévention des logiciels malveillants basés sur le client à la sécurité SaaS.

Cependant, il est peu probable que ce soit un choix pratique pour la plupart des organisations. Le passage à un nouveau fournisseur de solutions de cybersécurité implique un changement majeur et va peut-être coûter plus cher si tout est pris en compte. Cela ne garantit pas non plus toujours une meilleure protection.

La deuxième solution ne nécessite pas de basculement vers une plate-forme ou un fournisseur de sécurité différent. Il s’agit de centraliser et d’unifier des ensembles même fragmentés de solutions de sécurité. Les organisations peuvent utiliser une solution qui sert de plateforme de commande centrale de cybersécurité pour surveiller et gérer tous les outils de sécurité via un tableau de bord unifié.

Cybersécurité centralisée

Pour illustrer l’idée de cybersécurité centralisée Cyrebro a conçu une solution de sécurité qui unifie tous les outils de sécurité d’une organisation pour faciliter le suivi des événements de sécurité, gérer de manière proactive les renseignements sur les cybermenaces et assurer une réponse rapide aux incidents.

Cyrebro présente trois caractéristiques phares: une vision centralisée, un cyber-cerveau unique et une responsabilité transparente.

La vision centralisée fait référence à la capacité de Cyrebro à obtenir des informations sur tous les événements de sécurité et à avoir une idée claire de ce qu’ils signifient pour l’organisation. Il ne s’agit pas seulement de recueillir des détails provenant de diverses sources. Il s’agit également de donner un sens à toutes les données grâce à la corrélation et à d’autres approches qui tirent parti d’un accès unifié aux données provenant de diverses sources. Il permet également une priorisation intelligente lorsqu’il s’agit de faire face aux menaces.

Pendant ce temps, le «cyber-cerveau unique» de Cyrebro utilise des algorithmes de détection propriétaires pour suivre, analyser et interpréter les résultats possibles des événements de sécurité détectés par les différentes solutions de sécurité employées par une organisation. Il fonctionne sur l’idée de transformer le chaos en clarté rendue possible grâce à l’intégration automatique, à une analyse contextuelle instantanée et à des recommandations en temps réel faciles à comprendre.

De plus, Cyrebro contribue à garantir une responsabilité transparente, ce qui signifie que la centralisation n’entraîne pas seulement la rationalisation des contrôles de sécurité. Un autre objectif vital de Cyrebro est d’informer les organisations des solutions qui fonctionnent et qui nécessitent des ajustements, une reconfiguration ou, dans certains cas, un remplacement complet. Il fournit une perspective plus claire de la sécurité ou non d’une organisation avec son ensemble actuel de mesures.

Une caractéristique importante à mentionner à propos de Cyrebro est qu’il est indépendant de la technologie. Peu importe le type de solutions de sécurité utilisées dans une organisation ou les plates-formes ou systèmes d’exploitation spécifiques avec lesquels elles sont conçues. Pour assurer une unification et une centralisation efficaces de la cybersécurité, Cyrebro ne peut pas distinguer avec quel antivirus, pare-feu ou autre outil logiciel de sécurité il peut travailler. Il doit être compatible avec pratiquement toutes les solutions pour obtenir une visibilité complète et une gestion efficace de la sécurité.

Processus simplifié

Alors, comment fonctionnent exactement l’unification et la centralisation de la cybersécurité? C’est plus simple que ce à quoi beaucoup s’attendent probablement. Pour en revenir à Cyrebro comme exemple, le processus ne prend que quelques étapes.

Cyrebro est une solution SaaS, elle ne nécessite donc aucune installation ou maintenance de logiciel. La première étape consiste simplement à obtenir un nom d’utilisateur et un mot de passe pour pouvoir se connecter au système et accéder à ses ressources.

Après la connexion, l’intégration des solutions de sécurité suit. Fondamentalement, cela signifie connecter tous les outils de sécurité d’une organisation à Cyrebro, afin qu’ils puissent être surveillés et gérés. Cyrebro fonctionne avec divers antivirus, logiciels de détection et de réponse des points finaux, applications de gestion des informations et des événements de sécurité, pare-feu réseau, pare-feu d’applications Web, passerelles Web sécurisées, VPN, outils de sécurité de messagerie, courtiers de sécurité d’accès au cloud (CASB), outils de sécurité IDS / IPS, les plates-formes cloud, les systèmes de prévention des pertes de données (DLS), les contrôles d’accès au réseau (NAC), la gestion des accès privilégiés (PAM) et les solutions d’analyse du comportement des utilisateurs et des entités (UEBA).

|

| Capture d’écran du tableau de bord Cyrebro |

Une fois l’intégration terminée, les organisations peuvent commencer à surveiller toutes les activités de sécurité à mesure que les informations provenant de divers points convergent dans un seul tableau de bord Cyrebro. Tout ce que les responsables de la sécurité doivent savoir est affiché dans une interface unifiée et centralisée avec des détails contextuels pour faciliter une meilleure compréhension des événements de sécurité détectés.

Avantages de la centralisation

En ayant une visibilité complète de l’ensemble du système de cybersécurité de l’entreprise, les directeurs techniques, les RSSI ainsi que les directeurs informatiques ont une meilleure compréhension de leur position en matière de sécurité. Ils ne sont pas laissés dans l’ignorance en raison de la paperasserie inutile ou de l’incompétence de ceux qui sont chargés de gérer des solutions de sécurité spécifiques dans des succursales ou des bureaux spécifiques.

Cela implique une défense de sécurité proactive dans laquelle les organisations savent ce qui compte pour la protection de leur réseau et ce qu’elles doivent faire lorsqu’elles rencontrent des menaces et des attaques. La centralisation permet une surveillance stratégique car une plate-forme de cybersécurité unifiée telle que Cyrebro est conçue pour fournir une visibilité contextuelle sur les systèmes, ce qui permet de détecter plus rapidement et plus facilement les premiers signes d’une activité réseau suspecte.

La surveillance stratégique, à son tour, se traduit par une amélioration des renseignements sur les menaces et une réponse aux incidents plus rapide. Cyrebro dispose d’une fonction d’indication de compromis (IOC) continue basée sur des détails contextuels granulaires et un apprentissage automatique pour s’assurer que toutes les bonnes alertes sont déclenchées en temps opportun. Il est facile de générer des alertes de sécurité, mais un trop grand nombre d’entre elles peut étouffer la réponse car il serait difficile de passer par des milliers d’incidents de sécurité. Une bonne intelligence des menaces nécessite de l’efficacité, ce qui signifie qu’il faut minimiser les faux positifs sans réduire la rigueur de la détection des menaces et de l’analyse contextuelle.

Selon un Rapport CNBC, 93% des attaques parviennent à compromettre les actifs en quelques minutes. De même alarmant, la moyenne mondiale du temps de séjour des cyberattaques est de 146 jours selon un rapport cité par Infocyte. Cela signifie qu’il faut près de cinq mois aux entreprises pour détecter les attaques à partir du moment où le compromis s’est produit.

Les organisations doivent réagir rapidement aux attaques, ce qui ne peut être fait qu’en connaissant rapidement tous les détails essentiels des incidents de sécurité. Une réponse et une atténuation rapides réduisent l’impact des incidents de sécurité sur la continuité des activités. Cyrebro améliore encore cet avantage de réponse rapide en incluant un support d’analystes de sécurité en temps réel pour aider les organisations ayant des expériences de cybersécurité minimales à mieux évaluer leurs informations.

De plus, la centralisation de la cybersécurité permet une optimisation du système basée sur toutes les informations sur les menaces et les mises à jour accumulées. Il favorise également la recherche proactive des menaces, pour s’assurer que rien ne pénètre dans les défenses de sécurité et que les attaques de dormeurs sont détectées avant qu’elles ne soient activées.

|

| Capture d’écran de l’interface de recherche d’informations sur les menaces Cyrebro |

De plus, l’unification des solutions de sécurité d’entreprise donne une impulsion significative aux enquêtes médico-légales. Avec toutes les données de sécurité compilées en un seul endroit pour un accès facile, les organisations peuvent accélérer les enquêtes en cours sur les incursions suspectées. De plus, dans les cas où des attaques très sophistiquées parviennent à pénétrer, en particulier celles impulsées par des initiés, la centralisation permet de tout scruter facilement pour déterminer ce qui n’a pas fonctionné et corriger les vulnérabilités ou modifier les mesures inefficaces.

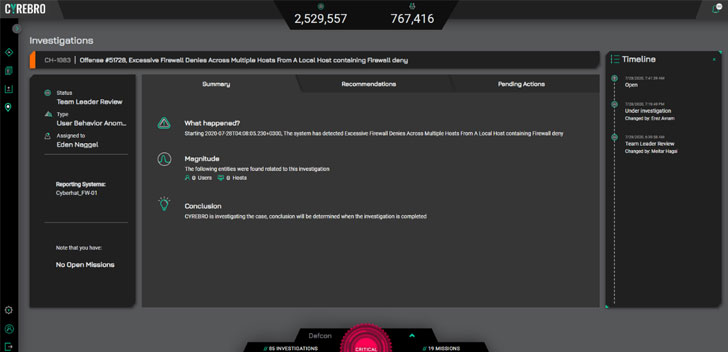

|

| Capture d’écran de l’interface Cyrebro Investigations |

Qui a besoin de la centralisation de la cybersécurité?

Cyrebro est conçu pour une grande variété d’utilisateurs, des micro et PME aux entreprises et aux fournisseurs de services de sécurité gérés. Logiquement, si une organisation utilise de nombreuses solutions de sécurité, il serait préférable de les unifier pour une surveillance et une réponse plus faciles. Quelle que soit sa taille, une entreprise peut être sujette à de fréquentes attaques et vulnérabilités en raison de l’utilisation de divers appareils et de plusieurs réseaux et services Web.

Cyrebro a récemment reçu un rapport d’un client concernant un système de phishing. Le site Web d’une agence d’aide humanitaire a été utilisé par un acteur malveillant qui a envoyé des courriels ressemblant à une notification de service légitime de Microsoft.

L’URL de hameçonnage serait redirigée plusieurs fois, pour finalement atterrir sur une page de connexion Microsoft simulée. Les victimes désemparées qui saisissent leurs identifiants finissent par soumettre leurs identifiants via POST au même domaine de phishing. L’agence d’aide humanitaire souffre apparemment d’une vulnérabilité de XSS ou de script intersite reflétée, et elle n’en avait aucune connaissance avant que Cyrebro ne les informe.

Ce cas est une démonstration de la façon dont chacun doit accorder une attention particulière à sa posture de sécurité. Les petites entreprises ou les grandes entreprises doivent avoir une politique de cybersécurité proactive et à haute visibilité pour s’assurer que tous les indices d’un éventuel projet d’ingénierie sociale sont détectés et traités rapidement. Dans le même temps, les grandes organisations ou institutions devraient également assurer une visibilité de sécurité étendue non seulement pour dissuader les attaques contre elles, mais aussi pour éviter de devenir complice involontaire de phishing ou d’autres cyberattaques sophistiquées.

Sans la centralisation de la cybersécurité, le client de Cyrebro n’aurait pas détecté rapidement l’attaque de phishing. Pendant ce temps, si l’agence d’aide humanitaire avait une posture de cybersécurité centralisée, elle aurait détecté la vulnérabilité sur son site Web et mis en œuvre les remèdes nécessaires.

Les plats à emporter

La centralisation peut être mal vue dans le monde capitaliste, mais elle a tendance à être l’approche la plus préférable en matière de sécurité. Il y a une raison pour laquelle, dans les formes de gouvernement fédérales décentralisées, le rôle de défense est attribué au gouvernement fédéral, et les États ne sont pas laissés pour gérer individuellement les problèmes de défense et de sécurité.

Au plus fort des attaques de hacktivisme contre le gouvernement des États-Unis, un Article de l’Université de Boston a appelé à la centralisation de la cybersécurité pour améliorer la réponse aux menaces persistantes. La centralisation permet aux professionnels de la sécurité de mieux coordonner et d’évaluer les vulnérabilités, les menaces et les attaques réelles avec plus de précision et d’efficacité.

Une posture de défense efficace nécessite une coordination, une collaboration et une visibilité complète. La concurrence entre les départements, succursales ou unités aboutit rarement à quelque chose de productif. Cela crée uniquement un cloisonnement, ce qui empêche le partage d’informations et de technologies utiles qui pourraient renforcer les défenses et permettre une réponse rapide aux menaces et aux attaques.