Au milieu de la « grande démission », les dommages causés par les employés (ou sous-traitants) qui quittent une organisation pourraient être l’un des plus grands risques auxquels sont confrontées les équipes informatiques aujourd’hui. La réalité est que dans l’environnement informatique de l’entreprise très fréquentée, l’intégration et la délocalisation des utilisateurs font partie de la vie quotidienne.

Lorsque le nombre d’employés se situe dans le territoire à cinq chiffres – et que des réseaux entiers d’entrepreneurs doivent également être pris en compte – il est facile de perdre de vue qui, littéralement, va et vient. Souvent, il y a des étapes de « délocalisation » qui sont oubliées – la désactivation ou la suppression de l’utilisateur d’Active Directory ou d’IAM n’est pas suffisante car l’utilisateur peut avoir des informations d’identification locales sur certaines des plates-formes SaaS ou d’autres systèmes sensibles.

Techniquement parlant, il existe des moyens d’automatiser la délocalisation à l’aide de protocoles tels que le mappage SCIM et JIT ; cependant, cela nécessite un haut niveau de maturité dans un environnement informatique et le personnel pour le mettre en œuvre.

Pour les organisations qui ne mettent pas en œuvre SCIM ou JIT, les employés délocalisés peuvent toujours disposer d’informations d’identification locales sur certaines de leurs plates-formes SaaS régulièrement utilisées ou sur d’autres systèmes sensibles. Laisser l’accès de ces utilisateurs en place expose les organisations à un accès non autorisé aux données.

Lorsqu’il s’agit de retirer les anciens utilisateurs des systèmes – le déprovisionnement – il y a quelques bonnes pratiques à garder à l’esprit et à suivre.

Meilleures pratiques en matière de déprovisionnement

Tenez un inventaire — Il est essentiel que les équipes informatiques conservent à tout moment un enregistrement à jour de tous les utilisateurs ayant accès aux systèmes de l’entreprise. Un canal de communication avec les ressources humaines doit être établi pour se tenir au courant des événements ayant une incidence sur l’inventaire des utilisateurs, tels que les licenciements d’employés. Pour être efficaces du point de vue de la sécurité, ces systèmes doivent être capables de contrôler à la fois les utilisateurs internes et externes. Le paysage des fournisseurs peut être en constante évolution.

Soyez toujours à l’affût —En plus de suivre les utilisateurs du système prévus, les équipes informatiques doivent disposer d’une capacité de découverte des utilisateurs qui tient compte de l’ensemble des systèmes auxquels ils peuvent accéder – à la fois ceux dans les environnements hérités, comme les systèmes sur site, et dans le cloud en plein essor. environnement.

Un contrôle d’accès rigoureux —Il est impératif que les équipes informatiques développent des protocoles d’intégration et de désintégration qui tiennent compte de toute l’étendue de l’accès informatique privilégié des employés. Si un employé a accès à 3 systèmes internes et 30 systèmes hébergés dans le cloud, limiter clairement l’accès à ceux sur site laissera un trou d’information béant auquel il conservera l’accès.

Comment automatiser le processus de déprovisionnement

Le travail méticuleux de cartographie et de sécurité que ce processus exige d’une équipe de sécurité est vaste. UNE Gestion de la posture de sécurité SaaS solution, comme Bouclier adaptatifpeut rationaliser ce processus : une simple requête dans l’inventaire des utilisateurs d’Adaptive Shield peut révéler la position des utilisateurs des comptes d’utilisateurs déprovisionnés sur l’ensemble de la pile SaaS.

Lorsqu’il s’agit de déprovisionner ces comptes, les outils d’orchestration offrent aux équipes de sécurité un moyen simple d’intégrer les fonctionnalités d’Adaptive Shield dans un workflow de déprovisionnement automatisé. Cela simplifie considérablement le processus, en réduisant le temps nécessaire pour déprovisionner complètement les utilisateurs et en garantissant qu’aucun compte ne reste actif.

|

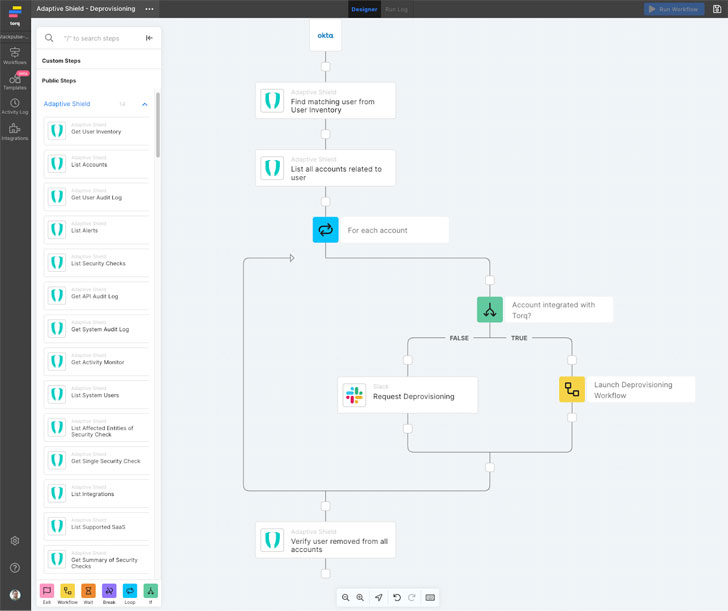

| Capture d’écran fournie par Torq |

Dans la figure ci-dessus, vous pouvez voir un flux de travail potentiel où :

- Le déprovisionnement IAM initial peut être utilisé comme crochet pour notifier Adaptive Shield qu’un événement de déprovisionnement s’est produit.

- Adaptive Shield peut sonder le paysage SaaS intégré de l’organisation pour les enregistrements de cet utilisateur,

- Lorsqu’Adaptive Shield détecte un compte actif, il déclenche un workflow dans l’outil d’automatisation qui identifie le compte et le désactive.

- Si le compte ne peut pas être directement désactivé, il envoie un message via Slack à un administrateur, lui demandant de confirmer la désactivation.

- L’outil d’automatisation exécute ensuite à nouveau le contrôle de sécurité dans Adaptive Shield, pour vérifier la désactivation du compte.

Ce workflow n’est qu’un exemple de la façon dont l’intégration d’Adaptive Shield avec un outil d’orchestration rationalise le processus de déprovisionnement grâce à l’automatisation ; non seulement pour alléger le fardeau de l’audit manuel et de la désactivation des comptes, mais également pour fournir une visibilité et un contrôle continus augmentant la posture de sécurité SaaS de l’organisation.

Apprendre encore plus sur la façon d’automatiser le déprovisionnement pour votre organisation.