Les administrateurs d’aujourd’hui ont certainement beaucoup à faire, et renforcer la sécurité de l’écosystème reste une priorité absolue. Les comptes sur site, et en particulier distants, sont des passerelles pour accéder aux informations critiques.

La gestion des mots de passe rend cela possible. Après tout, l’authentification doit garantir qu’un utilisateur est bien celui qu’il prétend être. Cette couche de sécurité initiale est cruciale pour protéger l’ensemble de l’infrastructure.

Malheureusement, la nature personnelle des mots de passe a ses lacunes. Les mots de passe sont facilement oubliés. Ils peuvent aussi être trop simplistes; de nombreuses entreprises n’appliquent pas des exigences strictes en matière de création de mots de passe. C’est là qu’intervient la politique de mot de passe Active Directory.

De plus, ce qui suit est réalisable:

- Changer les mots de passe des utilisateurs

- Enregistrer les changements de mot de passe et les stocker dans un journal d’historique

Active Directory tient compte de toutes les modifications ayant un impact sur les comptes d’utilisateurs. Nous évaluerons pourquoi et comment les administrateurs pourraient tirer parti de ces fonctionnalités de base.

Pourquoi changer les mots de passe des utilisateurs?

Nous avons abordé la raison la plus anodine de nombreux changements de mot de passe: l’oubli. Les utilisateurs peuvent ne pas se souvenir des informations de connexion pour un certain nombre de raisons. Après la vérification (ou une discussion rapide avec le service d’assistance), les administrateurs Active Directory peuvent restaurer rapidement l’accès à son compte. Sinon, la productivité pourrait en souffrir.

La sécurité est un autre moteur, mais à trois égards différents. Premièrement, les infrastructures sont soumises à de nombreuses menaces. Les attaques, les fuites de données et les mesures de protection inadéquates peuvent exposer les mots de passe aux regards indiscrets. Changer les mots de passe compromis peut contrecarrer les mauvais acteurs.

Deuxièmement, un mot de passe donné peut être assez facile à deviner, malgré les exigences de mot de passe existantes. Un employé peut utiliser des termes considérés comme des «fruits à portée de main» pour les étrangers qui tentent de deviner des mots de passe ou de lancer des attaques par force brute. Par exemple, les employés Apple devraient éviter d’utiliser des chaînes contenant «Apple» ou «Steve Jobs» dans leurs mots de passe.

Troisièmement, les rôles et les statuts d’emploi changent régulièrement d’une organisation à l’autre. Celles-ci déterminent les ressources auxquelles les employés peuvent accéder. Il est important que les employés ne puissent pas afficher des documents ou des données non applicables ou utiliser certains programmes. De plus, les administrateurs doivent fermer les comptes internes des anciens employés. Bien que ce ne soit pas techniquement un changement de mot de passe, de la manière que nous envisageons, cela implique la suppression de ses informations d’identification.

Pourquoi enregistrer les changements de mot de passe historiques?

Les changements de mot de passe sont assez courants dans le domaine informatique. Cependant, la surveillance et la journalisation des modifications peuvent aider les administrateurs à détecter une activité louche. Les changements de mot de passe se produisent uniquement via l’utilisateur ou l’administrateur Active Directory. Tout changement de mot de passe par un autre acteur peut signifier un piratage. Ces journaux d’activité peuvent aider les équipes à suivre les événements suspects ou à atténuer les catastrophes en cours.

Les mauvais acteurs peuvent voler des informations. Ils peuvent effectuer des réinitialisations de mot de passe – solidifiant temporairement leur accès au compte tout en verrouillant les utilisateurs légitimes. Les historiques de changement de mot de passe peuvent empêcher les fuites et minimiser les temps d’arrêt.

Comment modifier un mot de passe utilisateur dans Active Directory

Active Directory est fait sur mesure pour les réseaux Windows. Par conséquent, il y a plusieurs façons dont les administrateurs AD peuvent modifier les mots de passe des utilisateurs.

Cela peut être fait directement dans Active Directory. Les changements de mot de passe sont possibles en dehors d’AD, via des méthodes qui manipulent directement la base de données d’AD. Nous allons d’abord discuter du premier.

Utilisation d’utilisateurs et d’ordinateurs Active Directory (ADUC)

ADUC est une interface graphique supplémentaire qui permet aux administrateurs d’interagir avec les composants Active Directory. Le logiciel permet la gestion des objets distants (utilisateurs et appareils). ADUC est un outil central depuis 20 ans maintenant et reste une option conviviale pour ceux qui sont fatigués de PowerShell ou non.

ADUC n’est pas un composant par défaut préinstallé sur les machines. Au lieu de cela, les utilisateurs doivent télécharger et installer les outils d’administration de serveur distant (RSAT). L’interface est fournie avec ce plus grand ensemble d’outils. Comment changer les mots de passe après avoir terminé cette étape?

ADUC permet aux administrateurs d’afficher des utilisateurs individuels au sein de groupes ou de domaines. Microsoft déclare qu’ADUC utilise l’interface des services Active Directory (ADSI) actions pour définir les mots de passe. Cela se produit de deux manières: via le protocole LDAP (Lightweight Directory Access Protocol) ou via le protocole NetUserChangePassword. LDAP nécessite une connexion SSL pour renforcer la sécurité des communications entre les domaines et les clients. Lors de la modification d’un mot de passe, il est essentiel que l’ancien mot de passe de l’utilisateur soit connu au préalable.

Le processus de changement de mot de passe est assez simple d’ici:

- Cliquez avec le bouton droit sur le haut du volet gauche d’ADUC

- Cliquer sur Connectez-vous au contrôleur de domaine

- Localisez le contrôleur de domaine approprié, puis l’utilisateur dans ce site

- Localisez l’utilisateur concerné et modifiez son mot de passe à l’aide de l’interface graphique

- Cela se fait en cliquant avec le bouton droit sur un compte utilisateur, en sélectionnant réinitialiser le mot de passeet apporter les modifications nécessaires.

Utilisation du centre d’administration Active Directory (ADAC)

ADAC est plus récent que ADUC, et bien que sa base d’utilisateurs soit plus petite, il reste très utile pour les changements de mot de passe. L’interface graphique d’ADAC rend cela assez facile, nécessitant quelques étapes après le démarrage. Voici comment:

- Dans le volet de navigation, recherchez le nœud approprié contenant l’utilisateur approprié

- Faites un clic droit sur le nom d’utilisateur et cliquez sur réinitialiser le mot de passe

- Tapez le nouveau mot de passe dans la boîte contextuelle, confirmez-le et enregistrez les modifications

Comme avec ADUC, les administrateurs peuvent même demander aux utilisateurs de réinitialiser leurs mots de passe lors de leur prochaine connexion. Il existe également une autre méthode pour modifier les mots de passe dans ADAC. La page Présentation de l’ADAC contient une section Réinitialiser le mot de passe, qui permet à un administrateur d’accéder aux utilisateurs en un clin d’œil.

Utilisation des commandes PowerShell

En particulier, les utilisateurs Windows peuvent saisir le Set-ADAccountPassword cmdlet et exécutez-la. Les avantages de l’utilisation de PowerShell sont doubles. Les utilisateurs avancés peuvent modifier les mots de passe dans l’automatisation existante, ce qui permet d’actualiser les mots de passe à certains intervalles. De plus, les administrateurs peuvent modifier les mots de passe de plusieurs utilisateurs simultanément. Ceci est incroyablement utile pour la correction après un piratage ou une fuite de données.

Notez que les utilisateurs doivent importer leur module Active Directory à l’aide de la commande Import-module ActiveDirectory. Cela ouvre la porte à l’utilisation de l’applet de commande AD. Les administrateurs doivent disposer de l’autorisation Réinitialiser le mot de passe pour appliquer ces modifications.

Les étapes appropriées sont les suivantes, pour un exemple d’utilisateur nommé nom d’utilisateurX et un nouveau mot de passe –mot de passeY:

Tapez l’applet de commande suivante:

Set-ADAccountPassword usernameX -Reset -NewPassword (ConvertTo-SecureString – AsPlainText « passwordY » -Force -Verbose) -PassThru

Cela remplace automatiquement l’ancien mot de passe sans saisir manuellement les informations une seconde fois.

La console affichera les objets pour refléter ces changements

Les administrateurs peuvent rencontrer l’erreur suivante au lieu d’une confirmation:

Set-ADAccountPassword: le mot de passe ne répond pas aux exigences de longueur, de complexité ou d’historique du domaine.

Les entreprises imposent des exigences de casse et de caractère à des fins de sécurité, et le nouveau mot de passe ne répond pas à ces exigences. Répétez la première étape avec un mot de passe révisé.

On peut laisser les utilisateurs finaux modifier leurs propres mots de passe lors de la connexion en tapant l’applet de commande suivante:

Set-ADUser -Identity usernameX -ChangePasswordAtLogon $ True

Que faire si nous voulons réinitialiser un lot de mots de passe, pour une équipe spécifique au sein de notre organisation?

PowerShell nous permet de taper ce qui suit pour y parvenir:

get-aduser -filter « département -eq ‘PM Dept’ -AND activé -eq ‘True' » | Set-ADAccountPassword -NewPassword $ NewPasswd -Reset -PassThru | Set-ADuser -ChangePasswordAtLogon $ True

Cela impose un changement de mot de passe pour toutes les équipes de gestion de projet lors de leur prochaine connexion. Ceci est efficace pour les réinitialisations périodiques ou en réponse à une menace de sécurité spécifique à l’équipe.

Comment vérifier l’historique des modifications de mot de passe

Il existe plusieurs outils externes pour l’audit des modifications de mot de passe dans Active Directory. Cependant, nous nous concentrerons sur l’itinéraire natif, qui utilise la console de gestion des stratégies de groupe (GPMC). Après avoir exécuté GPMC, les administrateurs doivent effectuer les opérations suivantes:

- Naviguez dans le système de fichiers en utilisant le chemin suivant: Stratégie de domaine par défaut> Configuration ordinateur> Stratégies> Paramètres Windows> Paramètres de sécurité> Stratégies locales> Stratégie d’audit: gestion des comptes d’audit. Cela invoque deux cases à cocher intitulées Succès et Échec. Cochez les deux cases et cliquez sur Appliquer en bas à droite de la fenêtre. Toutes les tentatives de connexion seront enregistrées.

- En dessous de Paramètres Windows> Paramètres de sécurité> Journal des événements, définissez la taille maximale du journal de sécurité sur 1 Go. Cela permet une capture de données à long terme sans dépasser les limites des fichiers.

- Choisir Écraser les événements si nécessaire après avoir cliqué sur «Méthode de conservation du journal de sécurité».

- Ouvrez le journal des événements et recherchez des événements à l’aide de deux ID principaux: 4724 (tentative de réinitialisation du mot de passe administrateur) et 4723 (tentative de réinitialisation du mot de passe utilisateur)

On peut également voir les codes d’événements 4740 (un utilisateur a été verrouillé) ou 4767 (un compte utilisateur a été déverrouillé). Ce ne sont pas alarmants en eux-mêmes. Cependant, nous voulons nous assurer que ces événements se produisent de concert avec un 4724 ou un 4723 – ce qui suggère qu’un utilisateur authentique a effectivement causé ces événements, par opposition à un acteur néfaste.

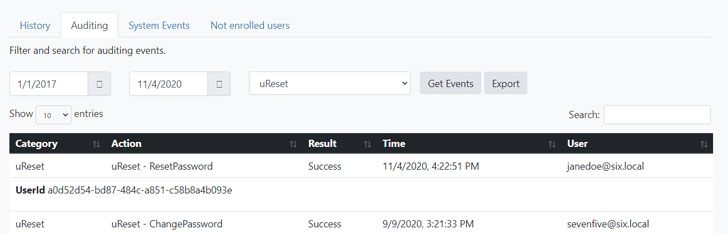

Auditer les changements de mot de passe avec Specops uReset

Specops uReset est une solution de réinitialisation de mot de passe en libre-service qui vous aide également à garder un œil sur les changements de mot de passe. Le menu Rapports administratifs fournit des données statistiques relatives aux comptes verrouillés et aux changements de mot de passe.

Specops uReset simplifie la façon dont vous surveillez les changements de mot de passe et peut même réduire les verrouillages en mise à jour des informations d’identification mises en cache localement, même lorsqu’un contrôleur de domaine ne peut pas être atteint.

Visitez Specopssoft pour demander un essai gratuit de Specops uReset.