Les utilisateurs de Microsoft Windows 10 et Windows 11 sont exposés à une nouvelle vulnérabilité non corrigée qui a récemment été divulguée publiquement.

Comme nous l’avons signalé la semaine dernière, la vulnérabilité – SeriousSAM – permet aux attaquants disposant d’autorisations de bas niveau d’accéder aux fichiers système Windows pour effectuer une attaque Pass-the-Hash (et potentiellement Silver Ticket).

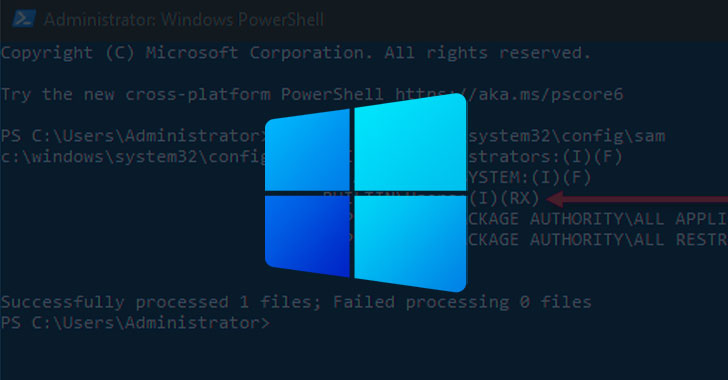

Les attaquants peuvent exploiter cette vulnérabilité pour obtenir des mots de passe hachés stockés dans le gestionnaire de compte de sécurité (SAM) et le registre, et finalement exécuter du code arbitraire avec des privilèges SYSTEM.

Vulnérabilité grave SAM, suivie comme CVE-2021-36934, existe dans la configuration par défaut de Windows 10 et Windows 11, en particulier en raison d’un paramètre qui autorise les autorisations de « lecture » au groupe d’utilisateurs intégré qui contient tous les utilisateurs locaux.

En conséquence, les utilisateurs locaux intégrés ont accès pour lire les fichiers SAM et le Registre, où ils peuvent également afficher les hachages. Une fois que l’attaquant a un accès « utilisateur », il peut utiliser un outil tel que Mimikatz pour accéder au registre ou au SAM, voler les hachages et les convertir en mots de passe. Envahir les utilisateurs du domaine de cette façon donnera aux attaquants des privilèges élevés sur le réseau.

Comme il n’y a pas encore de correctif officiel disponible auprès de Microsoft, le meilleur moyen de protéger votre environnement contre la vulnérabilité SeriousSAM est de mettre en œuvre des mesures de renforcement.

Atténuer le grave SAM

Selon Dvir Goren, CTO chez CalCom, il existe trois mesures de durcissement facultatives :

- Supprimer tous les utilisateurs du groupe d’utilisateurs intégré – c’est un bon point de départ, mais ne vous protégera pas si les informations d’identification de l’administrateur sont volées.

- Restreindre les fichiers SAM et les autorisations du Registre — autoriser l’accès uniquement pour les administrateurs. Cela ne résoudra, encore une fois, qu’une partie du problème, car si un attaquant vole les informations d’identification de l’administrateur, vous serez toujours vulnérable à cette vulnérabilité.

- Ne pas autoriser le stockage des mots de passe et des informations d’identification pour l’authentification réseau — cette règle est également recommandée dans le Références SIC. En implémentant cette règle, il n’y aura pas de hachage stocké dans le SAM ou le registre, atténuant ainsi complètement cette vulnérabilité.

Lorsque vous utilisez des objets de stratégie de groupe pour la mise en œuvre, assurez-vous que le chemin d’interface utilisateur suivant est activé :

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsLocal PoliciesSecurity OptionsNetwork access : Ne pas autoriser le stockage des mots de passe et des informations d’identification pour l’authentification réseau

Malgré le fait que la dernière recommandation offre une bonne solution pour SeriousSAM, elle peut avoir un impact négatif sur votre production si elle n’est pas correctement testée avant d’être poussée. Lorsque ce paramètre est activé, les applications qui utilisent des tâches planifiées et doivent stocker les hachages des utilisateurs localement échoueront.

Atténuer le SeriousSAM sans risquer de causer des dommages à la production

Voici les recommandations de Dvir pour atténuer sans provoquer de temps d’arrêt :

- Configurez un environnement de test qui simulera votre environnement de production. Simulez toutes les dépendances possibles de votre réseau aussi précisément que possible.

- Analysez l’impact de cette règle sur votre environnement de test. De cette façon, si vous avez des applications qui reposent sur des hachages stockés localement, vous le saurez à l’avance et éviterez les temps d’arrêt de la production.

- Poussez la politique dans la mesure du possible. Assurez-vous que les nouvelles machines sont également durcies et que la configuration ne dérive pas dans le temps.

Ces trois tâches sont complexes et nécessitent beaucoup de ressources et d’expertise en interne. Par conséquent, la recommandation finale de Dvir est de automatiser l’ensemble du processus de durcissement pour éviter d’avoir à effectuer les étapes 1, 2 et 3.

Voici ce que vous gagnerez d’un Outil d’automatisation du durcissement:

- Générez automatiquement le rapport d’analyse d’impact le plus précis possible – le renforcement des outils d’automatisation « apprend » vos dépendances de production et vous signale l’impact potentiel de chaque règle de politique.

- Appliquez automatiquement votre politique sur l’ensemble de votre production à partir d’un point de contrôle unique. Grâce à ces outils, vous n’aurez pas besoin d’effectuer de travaux manuels, tels que l’utilisation de GPO. Vous pouvez contrôler et être certain que toutes vos machines sont durcies.

- Maintenez votre posture de conformité et surveillez vos machines en temps réel – les outils d’automatisation de renforcement surveilleront votre posture de conformité, alertent et corrigent toute modification non autorisée des configurations, empêchant ainsi les dérives de configuration.

Renforcement des outils d’automatisation apprendra les dépendances directement à partir de votre réseau et générera automatiquement un rapport d’analyse d’impact précis. Un outil d’automatisation de renforcement vous aidera également à orchestrer le processus de mise en œuvre et de surveillance.