Les applications Web subissent des attaques en constante évolution, où un pare-feu d’application Web (WAF) est la première ligne de défense et un élément nécessaire des stratégies de cybersécurité des entreprises.

Les WAF deviennent de plus en plus sophistiqués, mais comme sa protection principale commence par une correspondance de modèles efficace, généralement en utilisant des expressions régulières, et en classant le trafic malveillant pour bloquer les cyberattaques.

Contournement de la correspondance de motifs

Cependant, malheureusement, cette technique n’est pas une solution miracle contre des attaquants déterminés. Une fois que l’on sait qu’une couche de protection est activée, les acteurs malveillants trouvent des moyens de la contourner, et la plupart du temps, ils réussissent même.

Cela peut généralement être réalisé lorsque la même charge utile d’attaque, bloquée par WAF, peut être déguisé pour le rendre «invisible» au mécanisme de correspondance de modèles afin d’échapper à la sécurité.

Obfuscation spécifique au contexte

Le Web utilise de nombreuses technologies, et elles ont toutes des règles différentes pour ce qui comprend une syntaxe valide dans leur grammaire, par exemple, le navigateur lui-même a (au moins) 3 grammaires différentes – HTML, CSS et JavaScript.

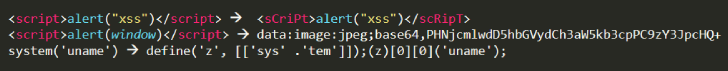

Selon le contexte dans lequel l’attaque est ciblée, les charges utiles utilisant une casse mixte, des espaces blancs et des commentaires fonctionnent de la même manière que la charge utile d’origine.

Encodages

Il existe de nombreuses façons d’encoder les requêtes envoyées, y compris des encodages standard comme URL, Hex, Base64, encodage de caractères, etc. Le paramètre / charge utile peut être encodé plusieurs fois avec n’importe quelle combinaison d’encodages permettant à la charge utile d’attaque encodée de passer.

Une saveur de certaines des évasions

Ces évasions ne sont pas hypothétiques, et il existe des cas connus de contournements de WAF commerciaux par des éléments comme le codage Unicode.

Comment AppTrana gère les évasions

Les attaques dans le monde réel comprennent souvent plusieurs étapes, y compris la reconnaissance et une combinaison d’attaques, de sorte que le profilage du comportement, la notation des anomalies fournissent une atténuation automatisée et des experts en sécurité, comme le Indusface l’équipe de recherche en sécurité, peut voir rapidement si l’attaque est nouvelle ou unique et prendre les mesures appropriées.

Certaines des techniques anti-évasion utilisées sont énumérées ci-dessous.

Transformation

Les évasions telles que les obfuscations et les encodages ci-dessus sont gérées par AppTrana à l’aide de fonctions de transformation et de canonisation sur les données avant d’exécuter la phase d’inspection / correspondance de modèle. L’ordre dans lequel les transformations sont appliquées est très important et peut varier selon le contexte.

Scoring des anomalies et profilage des comportements

Certains modèles sont trop petits ou trop courants pour prendre des décisions de sécurité complètes. AppTrana a des règles qui traitent certaines occurrences comme des indicateurs et, en utilisant des mécanismes de notation, il prend des décisions en toute confiance.

Les données, y compris les métriques, sont suivies au cours d’une session utilisateur et le score de risque de cette session est calculé. Par exemple, dans un site de voyage, si un utilisateur passe anormalement vite à la réservation, il s’agit probablement d’un bot, et un captcha pourrait être lancé.

Règles personnalisées

La protection prête à l’emploi d’AppTrana bloque un large éventail d’attaques et gère la plupart des évasions. Le service géré d’Indusface inclus avec l’AppTrana WAF augmente cela avec une protection personnalisée développée après avoir compris en détail l’application spécifique du client.

Les attaques exploitant le comportement / les fonctionnalités de l’application qui peuvent être mal utilisées / les bizarreries ne peuvent être traitées que de cette manière.

Comment évaluer WAF

Toute solution de sécurité doit être régulièrement évaluée en termes de blocage des attaques, de PF et de performances. Une manière, pas très bonne, d’évaluer un WAF est d’essayer toutes sortes de requêtes non valides, y compris des charges utiles triviales, et de voir si le WAF les bloque toutes. Ceci est trop simpliste car il ignore la motivation des attaques du monde réel et les vulnérabilités de l’application.

Il existe également des attaques anciennes ou obscures sur des technologies ou des versions qui ne sont plus utilisées, de sorte que le blocage ou l’autorisation de telles attaques ne donne pas beaucoup d’informations sur la capacité WAF.

Comment Indusface évalue-t-il l’efficacité d’AppTrana?

À mesure que le paysage des attaques et des applications évolue, l’équipe de recherche sur la sécurité d’Indusface évalue en permanence sa protection pour améliorer la couverture et améliorer les performances. Cela comprend la réaction rapide aux nouveaux 0 jours, la gestion des attaques telles que DDOS et toute nouvelle technique d’attaque.

Inclus dans le cadre de AppTrana WAF service sont un scanner automatisé de pointe et un service de test de pénétration manuel à la demande. L’équipe de tests manuels experts du stylet évalue des milliers de sites du monde réel et est toujours à jour pour lutter contre les dernières menaces, outils et techniques. Ils transmettent également ces informations au scanner et à AppTrana WAF.

Le scanner automatisé WAF + PT + est une combinaison unique et puissante qui aide l’entreprise à évaluer AppTrana WAF d’un point de vue réel en utilisant les mêmes outils et techniques que les attaquants.

Indusface évalue AppTrana WAF fréquemment et de manière exhaustive, y compris en testant les évasions. L’intégration avec le scanner ajuste la protection aux vulnérabilités en équilibrant en toute sécurité sécurité, convivialité et performances.

L’utilisation du WAF géré AppTrana d’Indusface donne au client l’assurance que la protection est testée, évaluée et mise à jour par des experts en fonction des techniques et des outils réels des attaquants.